| Сейчас на форуме: (+5 невидимых) |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

| << 1 ... 45 . 46 . 47 . 48 . 49 . 50 . 51 . 52 . 53 . >> |

| Посл.ответ | Сообщение |

|

|

Создано: 28 марта 2012 14:24 · Поправил: ELF_7719116 · Личное сообщение · #1  CODEX UNVIRTUALIZE DENUVO/VMProtect Code:

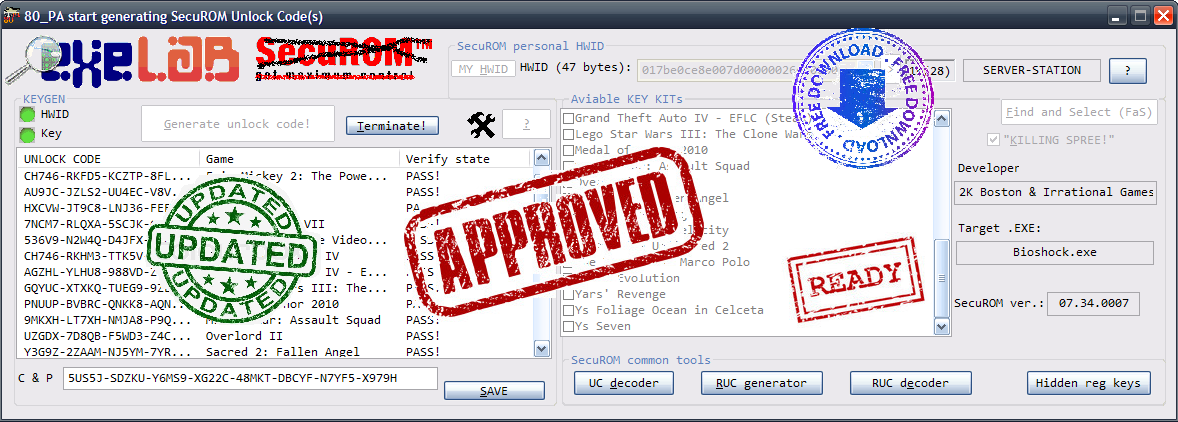

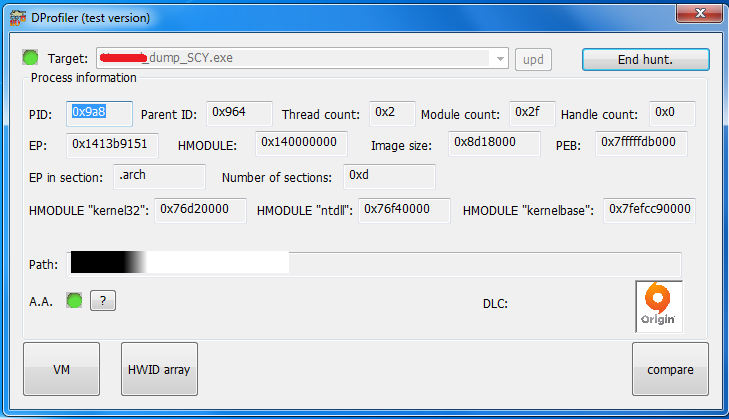

************** В связи со стремительно развивающимися событиями, данный топик будет реформирован. Перечень тем, на которые ведется обсуждение: ░▒▓▓-SecuROM 7/8 common (VM research; disk-check bypass attack; find OEP & dumping; cumulative attack...) ░▒▓▓-- SPR I (profiles; updates) ░▒▓▓-Requests for generation SecuROM PA Unlock code (SecuROM PA Online-activation) WOW! Only on EXELAB.RU ░▒▓▓ ░▒▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓ SPR I - Fight against the virtual machines (VM) of all SecuROM 7-8 versions (Подробности в .) 80_PA - SecuROM (PA) Online-Activation keygen! Holy shit!  [/url] [/url]the list of programs (games), which can now be activated using 80_PA: https://pastebin.com/EiMbV3YD or >>>>>>>> (!) Send me more games with SecuROM PA (!) >>>>>>>>>>>> Denuvo Profiler (DProfiler)  ------------ 1.04.2012 Собственно я не сказал самого главного. SecuRom_Profiler 7 v1.0(SPR I) - часть большого зеленого пирога, под названием "ТИБЕРИУМНЫЙ РЕВЕРСИНГ" (статья опубликована в 159 номере ][. А позже, ещё одна итоговая статья - 199 ][), включает в себя собственно статью в журнале, ПОЛНУЮ техническую статью, материалы по SecuROM 7.33.0017, исходники X-кода и видео. Технический вариант статьи с приложениями можно брать отсюда: ▒ ▒ ▒ ▒ ▒ Имеет косвенное отношение к статье: ▒ Хроники битвы при DENUVO 19.04.19 https://xakep.ru/2019/04/19/denuvo/ Message for the companies(etc) using this protection: we can buy SecuROM/DENUVO SDK & sources. Сontact me according to the personal message. Сonfidentiality is guaranteed!!! The bought files will be used for private research! ░░░░░░░░░░ См. также: ▓▓  615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip 615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo) c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo)▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ 80_PA new 2.0 hotfix (!!!). Official links (mirrors): https://mega.nz/#!L6gGBYBK!Y9X-6LFBdow6a1_IBlDFbrS6PBF4RRz_n9kuSGiI0UM (или ) ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ DENUVO Leak content обращайтесь в личку - скину. ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ Denuvo Profiler (DProfiler) - test version 0.3 "INSPIRE" https://mega.nz/#!DLwExKya!kCyFXw1roY3MkFaTO56LJAd-amc2yXWVerV2ic38bgs (или )  | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 |

|

|

Создано: 09 апреля 2020 20:04 · Поправил: Bronco · Личное сообщение · #2 вот раньше подобного не было. Code:

читает по байту Code:

потом пишет к себе в раздел Code:

посмотрел по трассе, указатель читает из своего раздела, запись самого указателя в стартовом коде. по бинарной цепочке похоже на лицуху, хотя хз его знает, как то млять зарыто глубоко: Info at address: 0000000000520000 AllocationBase: 0000000000520000 RegionSize: 1020 K Type: Private Access: RW Initail Access: RW Shared: False Shared count: 0 да и с лицухой обычно в стартовом коде прощаются, а тут вот така фуйня малята.  проверил аллокатор, в стартовом нифуя не лочит, на NtAllocateVirtualMemory до оеп прерываний нет. дескрипторы (IDT&GDT) ?

----- Чтобы юзер в нэте не делал,его всё равно жалко..  | Сообщение посчитали полезным: mkdev | Сообщение посчитали полезным: mkdev |

|

|

Создано: 11 апреля 2020 15:29 · Личное сообщение · #3 |

|

|

Создано: 11 апреля 2020 16:42 · Личное сообщение · #4 Astap1516 пишет: объясните если не сложно: порядок не много другой. в начале загрузчик чекает сервисы игрового клиента, чтобы получить путь к лицензии. если первый запуск или лиц нет, проверяет наличие у клиента тикета для апп. если тикет есть, ломится к себе на сервак за активой, если тикета нет...наигрался..)) проверка одна, в заголовке лицензии есть хвид, если подошёл, читает дальше. извлекает из неё приватные ключи, и раскидывает их по ячейкам, для каждого тела по отдельности. дальше проверок нет, только чтение периферии и декрипт аргументов. если всё валидно апп воркает, если нет, валится. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 11 апреля 2020 17:05 · Личное сообщение · #5 |

|

|

Создано: 11 апреля 2020 19:18 · Поправил: Bronco · Личное сообщение · #6 |

|

|

Создано: 11 апреля 2020 20:43 · Поправил: Astap1516 · Личное сообщение · #7 |

|

|

Создано: 11 апреля 2020 21:17 · Личное сообщение · #8 Astap1516 пишет: Хорошо,какие регистры в основном использует дунька под базу вм стакана, любой регистр общего пользования, кроме RSP. базы могут менять после каждого исполнения оригинальной инструкции на вм, а может быть и одна на всё тело, и бывает одна база но с разными рег_файлами. в общем однозначности нет. Astap1516 пишет: и есть ли в ней таблица примитивов я уже отвечал на этот вопрос, листай выше. Astap1516 пишет: В чём отличие таблицы примитивов от таблицы хэндлов? это тождественно. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 11 апреля 2020 21:35 · Личное сообщение · #9 |

|

|

Создано: 11 апреля 2020 21:43 · Поправил: Bronco · Личное сообщение · #10 |

|

|

Создано: 11 апреля 2020 22:26 · Поправил: Astap1516 · Личное сообщение · #11 Bronco,пардон за вопрос не про то подумал. Завтра буду дальше копаться и попробую свои наработки выложить Добавлено спустя 12 часов 46 минут Покопался я в новом Beyond two souls demo с дунькой и что я там заметил: 1)загрузчик поделили на несколько частей 2)фальшивые указатели на страницы перед выходом из функи используют lea для внесения указателя и уничтожают его xchg qword 3)ксорит DWORD/QWORD константы Я топчусь на вм и загрузчике  |

|

|

Создано: 12 апреля 2020 18:38 · Личное сообщение · #12 Astap1516 пишет: 1)загрузчик поделили на несколько частей не считая первых двух, обычно в 3 разделах, tls и заполнение iat отдельно. в первом разделе тупой цикл, в итоге ставит булку. для чего я не вникал. во втором обычно шлак, вплоть до рег_файла. Astap1516 пишет: 2)фальшивые указатели на страницы перед выходом из функи используют lea для внесения указателя и уничтожают его xchg qword 3)ксорит DWORD/QWORD константы Я топчусь на вм и загрузчике если упростить, то тут 2 потока. вм это основной, сверху обфускация и код управление трассой - в основном это эмуляция безусловного перехода. фейковые указатели для борьбы с Ида. чтобы понять весь этот хлам, его надо выстроить в линейный ряд. забей счётчик до 10к инструкций, встроенный трассер в отладчике с этим справится. от контекста старайся абстрагироваться. первая задача - удалить хлам, и эмуль джампа. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 12 апреля 2020 19:02 · Поправил: Astap1516 · Личное сообщение · #13 |

|

|

Создано: 12 апреля 2020 19:22 · Личное сообщение · #14 Astap1516 пишет: Вот лог трейса в x64dbg за 50000 шагов лог не упростит задачу..)) он избыточен, и его не по трассируешь.  тебе нужен "живой код" без контекста, и для старта 50к это много. лоч страницу и туда сбрасывай. в скрипте можно настроить фильтры, что писать а что пропускать. длины есть, бранчи то же, на указатели пока забей, или пиши свою команду для скрипта. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 13 апреля 2020 09:16 · Поправил: Sexist · Личное сообщение · #15 А почему мне кейген SecuROM на двух разных системах в новом интерфейсе красным пишет про ошибку "Not your HWID!"? При этом сгенерированные коды прекрасно подходят. GTA: San Andreas из GFWL содержит вариацию этой блауковицкой "мамы". Сделать с этим что-нибудь можно? P.S. Послал Эльфу т.н. минимальный комплект.  |

|

|

Создано: 13 апреля 2020 19:26 · Личное сообщение · #16 |

|

|

Создано: 13 апреля 2020 20:21 · Поправил: Bronco · Личное сообщение · #17 Astap1516 пишет: более 2500 переходов в вм. хз...нужно быть увереным что это вход именно в вм. максимально что я встречал, это 150 вм_ентрю, хотя обычно 105 -110. остальное это просто перемещённые тела из секции кода в секцию дуньки. их может быть до 100к и больше. 7% из этого числа, с "мёртвым кодом". либо зеро, либо цепочки байт, иногда в телах, могут быть таблицы индексов или дист. где ячейки по 4 и 8 байт, это для ключей и указателей на ключи. всё что больше, юзают под декрипт своей шняги, типа этой: Code:

сбор прыгов начинай с секции кода, сейчас много фейковых или дублей, их надо фильтровать_килять. вм ентрю может измениться, но в том материале что я смотрел, это больше пары игр, оно было так: Code:

Astap1516 пишет: Как снять скальп с инициализации cpuid? да их проще выловить, и пропатчить ретурн, их на самом деле не много. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 14 апреля 2020 00:48 · Личное сообщение · #18 BroncoСколько я не смотрю на сруньку такое ощущение что её делали разные люди,вм писали под заказ 100%, как можно объяснить заполнение импорта таким способом Code:

где на каждую айпи идёт такой вызов......... и получаем мы 120api х 1С засратого кода ----- Чтобы правильно задать вопрос, нужно знать большую часть ответа. Р.Шекли.  |

|

|

Создано: 14 апреля 2020 01:23 · Личное сообщение · #19 ClockMan пишет: ощущение что её делали разные люди дык...там же команда, кто то шарит в битовых операциях, кто то занят эмулем прыга, кто то морфом, а кто то шлаком. ну а кто то вот так заполняет иат, но где то 5% переходников перебито на иат загрузчика. ClockMan пишет: вм писали под заказ 100% хз...по ходу это рука маэстро Блу...)) уж очень суровая вм, они её лелеят, поэтому нифуя не меняется. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 14 апреля 2020 11:24 · Поправил: Astap1516 · Личное сообщение · #20 Вот полный дамп загрузчика,с указателями беда полная,стоит ли делать дамп загрузчика и вм до OEP? Прикрутите его в виде секции кода  a363_14.04.2020_EXELAB.rU.tgz - DumpLoader a363_14.04.2020_EXELAB.rU.tgz - DumpLoaderДобавлено спустя 1 час 7 минут ClockMan,я не эксперт но заполнение таблицы импорт довольно странное для каждой api вычисляет адрес,громосткий и странный способ заполнения iat  |

|

|

Создано: 14 апреля 2020 12:49 · Поправил: Bronco · Личное сообщение · #21 Astap1516 пишет: Вот полный дамп загрузчика это не загрузчик, это вход в вм, с рег файлом и со стартовым оператором множественного выбора, по простому свитч. Astap1516 пишет: стоит ли делать дамп загрузчика и вм до OEP? до полного дампа загрузчика.....так чтобы не испугать...  где то на гектар кода, или около миллиарда инструкций.  на трассу это не похоже...во многих местах листинг ломается.. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 14 апреля 2020 12:56 · Личное сообщение · #22 |

|

|

Создано: 14 апреля 2020 13:05 · Личное сообщение · #23 Astap1516, в дуньке от загрузчика только TLS и IAT, но это перед передачей управления на OEP приложения. что делает до этого я уже описал. Это стандартный код для лицензирования, со своим крт, просто он под вм, а сверху морф и шлак. самый простой способ, тупо класть на него большой и толстый. дамп на OEP, и все ключи уже в образе, восстановить иат, экспорт, таблицу егоров. выловить все тела под лицензией, и пропатчить в них ретурны зависимостей от ПК. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 14 апреля 2020 13:11 · Поправил: Astap1516 · Личное сообщение · #24 |

|

|

Создано: 14 апреля 2020 13:31 · Поправил: Bronco · Личное сообщение · #25 Astap1516, вм это обёртка над обычным кодом. почему поленились сунуть под вм функционал загрузчика я хз.  . .Astap1516 пишет: DWORD/QWORD в основном 32 бита, 64 только для баз системных модулей. часть раскидана по телам нормального кода, часть статических в служебном коде под вм. ну а остальное от системы берёт. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 14 апреля 2020 14:51 · Поправил: Astap1516 · Личное сообщение · #26 Broncoчто я заметил то что до oep вызывается всего 3 cpuid ,самое интересное куда он раскидывает эти данные ячеек в виде mov dword там нет в основном ксорит и сравнивает эти значения, если провести поиск по всему модулю то можно заметить то что cpuid инструкций более 100 и они или мусорные или как-то зашифрованы, так вот к чему я это я по твоему видео попробовал повторить похожее ,в новых версиях этого "шедевра" OEP не шифруется, но создаётся его копия аля vmprotect. У меня одна проблема это image data directory initialisation check, как его найти  |

|

|

Создано: 14 апреля 2020 21:19 · Поправил: Bronco · Личное сообщение · #27 Astap1516 пишет: самое интересное куда он раскидывает эти данные ячеек в виде mov dword там нет в основном ксорит и сравнивает эти значения хз.. я же писал, что все логические операции идут через булевую матрицу. сам алгоритм под вм, его так не увидишь. можно понять что за операция, если вышел на вход в матрицу. ну это уже в практике, к примеру: Code:

Astap1516 пишет: до oep вызывается всего 3 cpuid хвид формирует Astap1516 пишет: то что cpuid инструкций более 100 я же писал, что в каждом стыренном теле под лицензию, свой набор привязок для декрипта. 1 привязка = это декрипт 1 оригинальной инструкции, цпуайди не во всех телах. а часть таких вызовов декриптуют в динамике. Code:

+апп может юзать, это же гейм. Astap1516 пишет: У меня одна проблема это image data directory initialisation check, как его найти я не понял что это. если это к системным модулям, то лови вызовы к TEB&PEB Astap1516 пишет: по твоему видео попробовал повторить похожее в видосе гавнопрот загрузчик, а так всё то же самое. тогда было 2 антидампа, сейчас один. Astap1516 пишет: Выделенные страницы? угу, + ключи для баз системных модулей ----- Чтобы юзер в нэте не делал,его всё равно жалко..  | Сообщение посчитали полезным: mkdev, mak, v00doo, Astap1516 | Сообщение посчитали полезным: mkdev, mak, v00doo, Astap1516 |

|

|

Создано: 15 апреля 2020 22:13 · Личное сообщение · #28 |

|

|

Создано: 19 апреля 2020 18:25 · Поправил: Astap1516 · Личное сообщение · #29 BroncoПосле многочасового исследования JC4 назрел вопрос зачем DENUVO v4 идёт на такие жертвы в плане использования xmmdword регистров пример Code:

Блок кода которой обходится исправлением одного переходника по адресу 000000014024EA64 ,смешно и страшно ведь это целая структкра  |

|

|

Создано: 30 апреля 2020 18:17 · Личное сообщение · #30 Помогите доделать скрипт для фиксирования всех примитивов для x64dbg Code:

Проблема в том что при нахождении инструкции он не перебирает результаты поиска  |

|

|

Создано: 30 апреля 2020 19:13 · Поправил: Bronco · Личное сообщение · #31 Astap1516 пишет: Проблема в том что при нахождении инструкции он не перебирает результаты поиска упс...держите меня, ща наталмудю..)) во первых, скриптовой двиг, это не ИИ. что написал, то он и исполняет. адрес результа клади в переменную, смещай его на длину паттерна, тем самым задавая новый адрес поиска, а не постоянно базовый. , или результ заливай нопами. во ..., индексация, не только в диспетчере без условных переходов, она есть и в диспетчерАХ регистров общего пользования, и в менеджере условных переходов, и в регфайлах. в ..., в чистом виде, в коде диспетчера бывает только условная пересылка типа "CMOVB R14W, WORD PTR DS:[R13+0x940]", остальное всё размазано морфом. в ..., их на самом деле очень дофуя, хотя для переходов по примитивам, как правило юзают от 4 до 10. в ..., знать нужно только вход и выход. в общем плохая идея для скрипта. Astap1516 пишет: Блок кода которой обходится исправлением одного переходника отцепись от оригинального кода апа, ведь это видно даже по адресам расположения кода. Astap1516 пишет: зачем DENUVO v4 а вот тут млять подробней, то бишь первые 3 ты изучил, увидел разницу, и пронумеровал? ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

| << 1 ... 45 . 46 . 47 . 48 . 49 . 50 . 51 . 52 . 53 . >> |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

Для печати

Для печати