| Сейчас на форуме: (+5 невидимых) |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

| << 1 ... 45 . 46 . 47 . 48 . 49 . 50 . 51 . 52 . 53 . >> |

| Посл.ответ | Сообщение |

|

|

Создано: 28 марта 2012 14:24 · Поправил: ELF_7719116 · Личное сообщение · #1  CODEX UNVIRTUALIZE DENUVO/VMProtect Code:

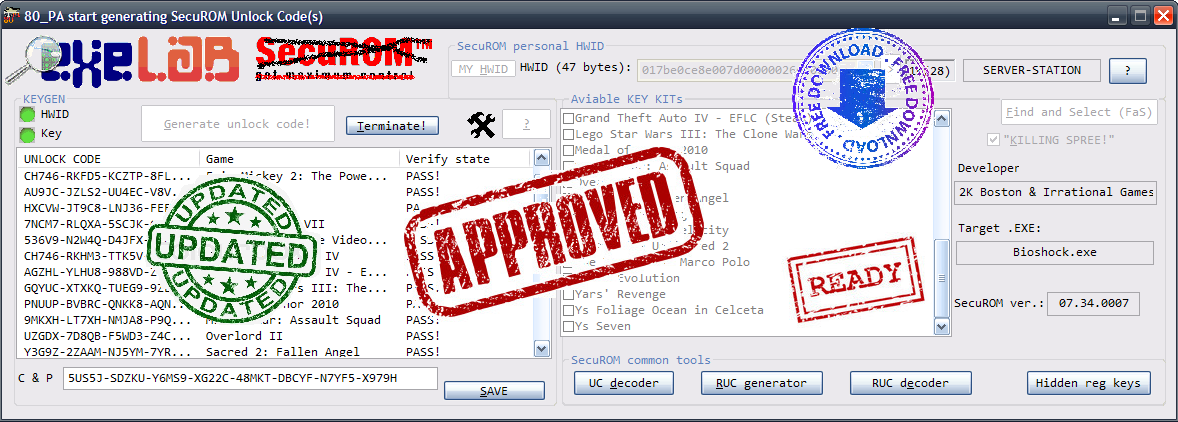

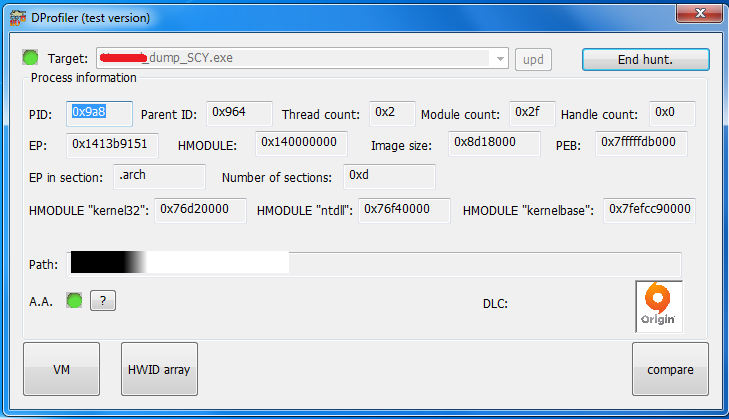

************** В связи со стремительно развивающимися событиями, данный топик будет реформирован. Перечень тем, на которые ведется обсуждение: ░▒▓▓-SecuROM 7/8 common (VM research; disk-check bypass attack; find OEP & dumping; cumulative attack...) ░▒▓▓-- SPR I (profiles; updates) ░▒▓▓-Requests for generation SecuROM PA Unlock code (SecuROM PA Online-activation) WOW! Only on EXELAB.RU ░▒▓▓ ░▒▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓ SPR I - Fight against the virtual machines (VM) of all SecuROM 7-8 versions (Подробности в .) 80_PA - SecuROM (PA) Online-Activation keygen! Holy shit!  [/url] [/url]the list of programs (games), which can now be activated using 80_PA: https://pastebin.com/EiMbV3YD or >>>>>>>> (!) Send me more games with SecuROM PA (!) >>>>>>>>>>>> Denuvo Profiler (DProfiler)  ------------ 1.04.2012 Собственно я не сказал самого главного. SecuRom_Profiler 7 v1.0(SPR I) - часть большого зеленого пирога, под названием "ТИБЕРИУМНЫЙ РЕВЕРСИНГ" (статья опубликована в 159 номере ][. А позже, ещё одна итоговая статья - 199 ][), включает в себя собственно статью в журнале, ПОЛНУЮ техническую статью, материалы по SecuROM 7.33.0017, исходники X-кода и видео. Технический вариант статьи с приложениями можно брать отсюда: ▒ ▒ ▒ ▒ ▒ Имеет косвенное отношение к статье: ▒ Хроники битвы при DENUVO 19.04.19 https://xakep.ru/2019/04/19/denuvo/ Message for the companies(etc) using this protection: we can buy SecuROM/DENUVO SDK & sources. Сontact me according to the personal message. Сonfidentiality is guaranteed!!! The bought files will be used for private research! ░░░░░░░░░░ См. также: ▓▓  615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip 615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo) c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo)▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ 80_PA new 2.0 hotfix (!!!). Official links (mirrors): https://mega.nz/#!L6gGBYBK!Y9X-6LFBdow6a1_IBlDFbrS6PBF4RRz_n9kuSGiI0UM (или ) ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ DENUVO Leak content обращайтесь в личку - скину. ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ Denuvo Profiler (DProfiler) - test version 0.3 "INSPIRE" https://mega.nz/#!DLwExKya!kCyFXw1roY3MkFaTO56LJAd-amc2yXWVerV2ic38bgs (или )  | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 |

|

|

Создано: 20 марта 2020 15:03 · Поправил: Bronco · Личное сообщение · #2 Astap1516 пишет: нет отладчик валится,антиодладка помимо isdebugerpresent вот это ваще свежо  даже интрига пошла... демка в стиме есть, 4 гига не вопрос. пощумаем.  ну ты давай то же не отсижуйся, разбирай без ожиданий.  ты ваще с эмулем дебажишь или атачишься под стимом? как бы старт апп с ком строки + пайпа.. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 20 марта 2020 15:12 · Личное сообщение · #3 |

|

|

Создано: 20 марта 2020 15:34 · Поправил: pidoras · Личное сообщение · #4 |

|

|

Создано: 20 марта 2020 15:37 · Личное сообщение · #5 Astap1516 пишет: VirtualAllock выделяет 4 страницы размером 0x1000 ок...у них новое, это тупо забытое старое +1.  там ничего интересного, декриптуют свой код для рида окружения, но может ещё что то вынесли, у секиры это за правило. Astap1516 пишет: без эмуля, это же шелексекуте, не критпроцесс, вероятно поэтому закрывается. я вечером посмотрю. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 20 марта 2020 15:51 · Личное сообщение · #6 |

|

|

Создано: 20 марта 2020 16:20 · Поправил: Bronco · Личное сообщение · #7 ClockMan пишет: а вот демку Resident Evil 3: Raccoon City Demo прям изуродовали там ничего критичного, просто без заточки тулзей под задачу не обойтись. раздутые размеры это профанация разработок. цель не вика, цель выиграть тайм. лицензирование меня не увлекло, а вот унпак было интересно. что творят с по жёванным телом, показывать лучше на восстановленном. так доступней, ибо для реализации вирты, черти юзают от ляма, и больше, строк асм кода. это дунька стандарт: Code:

в дунька лайт то же самое только нет вирты, и вместо матрицы набор avx Astap1516 пишет: Это таблица импорта или вызовов функций? так заполняют иат ----- Чтобы юзер в нэте не делал,его всё равно жалко..  | Сообщение посчитали полезным: mak, mkdev | Сообщение посчитали полезным: mak, mkdev |

|

|

Создано: 20 марта 2020 16:21 · Поправил: Astap1516 · Личное сообщение · #8 Code:

Это таблица импорта или вызовов функций?  |

|

|

Создано: 20 марта 2020 16:48 · Поправил: Astap1516 · Личное сообщение · #9 [ASM] 00000001649235E2 | 0F2970 E8 | movaps xmmword ptr ds:[rax-18],xmm6 | 00000001649235E6 | 48:89D6 | mov rsi,rdx | 00000001649235E9 | 0F2978 D8 | movaps xmmword ptr ds:[rax-28],xmm7 | 00000001649235ED | 49:89CE | mov r14,rcx | 00000001649235F0 | 44:0F2940 C8 | movaps xmmword ptr ds:[rax-38],xmm8 | 00000001649235F5 | 48:89F9 | mov rcx,rdi | 00000001649235F8 | 48:8D55 DF | lea rdx,qword ptr ss:[rbp-21] | 00000001649235FC | 4D:89C8 | mov r8,r9 | r9:&"PE" 00000001649235FF | 4C:89CB | mov rbx,r9 | r9:&"PE" 0000000164923602 | E8 0AFF6EDB | call dqb2_trial.140013511 | 0000000164923607 | F3:0F1045 EB | movss xmm0,dword ptr ss:[rbp-15] | 000000016492360C | 48:89DA | mov rdx,rbx | 000000016492360F | F3:0F5C43 0C | subss xmm0,dword ptr ds:[rbx+C] | 0000000164923614 | F344:0F1045 DF | movss xmm8,dword ptr ss:[rbp-21] | 000000016492361A | 48:89F9 | mov rcx,rdi | 000000016492361D | F3:0F107D E3 | movss xmm7,dword ptr ss:[rbp-1D] | 0000000164923622 | F3:0F1075 E7 | movss xmm6,dword ptr ss:[rbp-19] | 0000000164923627 | F344:0F5C03 | subss xmm8,dword ptr ds:[rbx] | 000000016492362C | F3:0F5C7B 04 | subss xmm7,dword ptr ds:[rbx+4] | 0000000164923631 | F3:0F5C73 08 | subss xmm6,dword ptr ds:[rbx+8] | 0000000164923636 | F3:0F1145 0B | movss dword ptr ss:[rbp+B],xmm0 | 000000016492363B | E8 30776FDB | call dqb2_trial.14001AD70 | 0000000164923640 | F3:0F1025 989C53DC | movss xmm4,dword ptr ds:[140E5D2E0] | 0000000164923648 | 84C0 | test al,al | 000000016492364A | 0F84 1B020000 | je dqb2_trial.16492386B | 0000000164923650 | 44:0F57C4 | xorps xmm8,xmm4 | 0000000164923654 | 0F57FC | xorps xmm7,xmm4 | 0000000164923657 | 0F57F4 | xorps xmm6,xmm4 | 000000016492365A | F3:0F101D CAD77DDC | movss xmm3,dword ptr ds:[141100E2C] | 0000000164923662 | 44:0F2FC3 | comiss xmm8,xmm3 | 0000000164923666 | 0F82 E6000000 | jb dqb2_trial.164923752 | 000000016492366C | F3:0F1015 C09753DC | movss xmm2,dword ptr ds:[140E5CE34] | 0000000164923674 | 44:0F2FC2 | comiss xmm8,xmm2 | 0000000164923678 | 0F87 D4000000 | ja dqb2_trial.164923752 | 000000016492367E | 0F2FFB | comiss xmm7,xmm3 | 0000000164923681 | 0F82 CB000000 | jb dqb2_trial.164923752 | 0000000164923687 | 0F2FFA | comiss xmm7,xmm2 | 000000016492368A | 0F87 C2000000 | ja dqb2_trial.164923752 | 0000000164923690 | 0F2FF3 | comiss xmm6,xmm3 | 0000000164923693 | 0F82 B9000000 | jb dqb2_trial.164923752 | 0000000164923699 | 0F2FF2 | comiss xmm6,xmm2 | 000000016492369C | 0F87 B0000000 | ja dqb2_trial.164923752 | 00000001649236A2 | F3:0F1007 | movss xmm0,dword ptr ds:[rdi] | 00000001649236A6 | F3:0F5847 10 | addss xmm0,dword ptr ds:[rdi+10] | 00000001649236AB | F3:0F104F 14 | movss xmm1,dword ptr ds:[rdi+14] | 00000001649236B0 | F3:0F584F 04 | addss xmm1,dword ptr ds:[rdi+4] | 00000001649236B5 | F3:0F1145 EF | movss dword ptr ss:[rbp-11],xmm0 | 00000001649236BA | F3:0F1047 18 | movss xmm0,dword ptr ds:[rdi+18] | 00000001649236BF | F3:0F5847 08 | addss xmm0,dword ptr ds:[rdi+8] | 00000001649236C4 | F3:0F114D F3 | movss dword ptr ss:[rbp-D],xmm1 | 00000001649236C9 | F3:0F104F 1C | movss xmm1,dword ptr ds:[rdi+1C] | 00000001649236CE | F3:0F584F 0C | addss xmm1,dword ptr ds:[rdi+C] | 00000001649236D3 | F3:0F1145 F7 | movss dword ptr ss:[rbp-9],xmm0 | 00000001649236D8 | 0F2805 E1B256DC | movaps xmm0,xmmword ptr ds:[140E8E9C0] | 00000001649236DF | F3:0F114D FB | movss dword ptr ss:[rbp-5],xmm1 | 00000001649236E4 | 0F5945 EF | mulps xmm0,xmmword ptr ss:[rbp-11] | 00000001649236E8 | 0F28F8 | movaps xmm7,xmm0 | 00000001649236EB | 0F28F0 | movaps xmm6,xmm0 | 00000001649236EE | 0FC6F8 55 | shufps xmm7,xmm0,55 | 00000001649236F2 | 44:0F28C0 | movaps xmm8,xmm0 | 00000001649236F6 | F344:0F5C03 | subss xmm8,dword ptr ds:[rbx] | 00000001649236FB | F3:0F5C7B 04 | subss xmm7,dword ptr ds:[rbx+4] | 0000000164923700 | 0FC6F0 AA | shufps xmm6,xmm0,AA | 0000000164923704 | F3:0F5C73 08 | subss xmm6,dword ptr ds:[rbx+8] | 0000000164923709 | 0FC6C0 FF | shufps xmm0,xmm0,FF | 000000016492370D | 44:0F2FC3 | comiss xmm8,xmm3 | 0000000164923711 | F3:0F5C43 0C | subss xmm0,dword ptr ds:[rbx+C] | 0000000164923716 | F3:0F1145 0B | movss dword ptr ss:[rbp+B],xmm0 | 000000016492371B | 72 35 | jb dqb2_trial.164923752 | 000000016492371D | 44:0F2FC2 | comiss xmm8,xmm2 | 0000000164923721 | 77 2F | ja dqb2_trial.164923752 | 0000000164923723 | 0F2FFB | comiss xmm7,xmm3 | 0000000164923726 | 72 2A | jb dqb2_trial.164923752 | 0000000164923728 | 0F2FFA | comiss xmm7,xmm2 | 000000016492372B | 77 25 | ja dqb2_trial.164923752 | 000000016492372D | 0F2FF3 | comiss xmm6,xmm3 | 0000000164923730 | 72 20 | jb dqb2_trial.164923752 | 0000000164923732 | 0F2FF2 | comiss xmm6,xmm2 | 0000000164923735 | 77 1B | ja dqb2_trial.164923752 | 0000000164923737 | 0F2805 429953DC | movaps xmm0,xmmword ptr ds:[140E5D080] | 000000016492373E | 0F2945 FF | movaps xmmword ptr ss:[rbp-1],xmm0 | 0000000164923742 | F3:0F1075 07 | movss xmm6,dword ptr ss:[rbp+7] | 0000000164923747 | F3:0F107D 03 | movss xmm7,dword ptr ss:[rbp+3] | 000000016492374C | F344:0F1045 FF | movss xmm8,dword ptr ss:[rbp-1] | 0000000164923752 | 48:8B45 7F | mov rax,qword ptr ss:[rbp+7F] | 0000000164923756 | 41:0F28D0 | movaps xmm2,xmm8 | 000000016492375A | F341:0F59D0 | mulss xmm2,xmm8 | 000000016492375F | 0F28C7 | movaps xmm0,xmm7 | 0000000164923762 | F3:0F59C7 | mulss xmm0,xmm7 | 0000000164923766 | 0F28CE | movaps xmm1,xmm6 | 0000000164923769 | F3:0F59CE | mulss xmm1,xmm6 | 000000016492376D | F3:0F58D0 | addss xmm2,xmm0 | 0000000164923771 | 0F57C0 | xorps xmm0,xmm0 | 0000000164923774 | F3:0F58D1 | addss xmm2,xmm1 | 0000000164923778 | F3:0F51C2 | sqrtss xmm0,xmm2 | 000000016492377C | F3:0F1015 349753DC | movss xmm2,dword ptr ds:[140E5CEB8] | 0000000164923784 | F3:0F5ED0 | divss xmm2,xmm0 | 0000000164923788 | 0F2845 DF | movaps xmm0,xmmword ptr ss:[rbp-21] | 000000016492378C | 6641:0F7F06 | movdqa xmmword ptr ds:[r14],xmm0  |

|

|

Создано: 20 марта 2020 16:51 · Личное сообщение · #10 |

|

|

Создано: 20 марта 2020 17:06 · Поправил: Bronco · Личное сообщение · #11 Astap1516 пишет: Онлайн и проверки на лицензию осечка..  это просто перемещённый код тела , из секции кода в раздел дуньки, их таких до 100к и более. поэтому и раздуто -------------- Astap1516, может антидебаг и есть, хз, это конечно надо код смотреть или сцилку выключать. в общем я ничего такого не увидел, 4 гига ни о чём. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 21 марта 2020 13:39 · Поправил: Astap1516 · Личное сообщение · #12 |

|

|

Создано: 21 марта 2020 13:58 · Поправил: Bronco · Личное сообщение · #13 Astap1516, это не проверки, это вполне себе комплексное выражение, результ - правильный аргумент в оригинальной инструкции. да и для прохода "стартового кода дуньки" (до оеп игры)этого мало. зависимостей больше. в топе всё описали. в дампе прокатит только для тех тел, где декриптуют аргументы именно этой связкой, или по отдельности. шара и цпуайди не во всех телах под лицензией, где то хидеры, где то пеб , где то в комбинации. для вызова цпуайди 5 или 6 аргументов. ядрённость проца влияет на итерации декрипта, но и чем ядер меньше, тем меньше гавнокода Astap1516 пишет: разрабы отказались от проверки image data dierectory на инициализацию это же почти приватный кей, не будут они отказываться  базы модулей хапают через TEB ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 21 марта 2020 14:47 · Поправил: Astap1516 · Личное сообщение · #14 Code:

Что он делает кроме как проверяет флаг нуля, выскакивает при каждом исключении и отправляет в выделенную страницу? Bronco прошу прощения за информационный шлак в данном посте, впредь буду формировать вопрос должным образом и оформлять как положено.  |

|

|

Создано: 22 марта 2020 09:53 · Личное сообщение · #15 |

|

|

Создано: 22 марта 2020 10:04 · Личное сообщение · #16 Astap1516 пишет: Что он делает кроме как проверяет флаг нуля, На r10 посылает  | Сообщение посчитали полезным: ELF_7719116 | Сообщение посчитали полезным: ELF_7719116 |

|

|

Создано: 24 марта 2020 11:11 · Личное сообщение · #17 Пацаны из Bethesda к успеху пришли: кряки сами кладут в папку. https://www.techradar.com/news/doom-eternal-seemingly-sabotaged-its-own-denuvo-anti-piracy-tech DOOMEternalx64vk.exe Можно подумать, что подравив JNZ на JMP, игрушка на XP 64 запустится, ага: Code:

Хотя, если там Vulkan, то переписав частично половину системных либ... Алсо, даже в drm_free .exe есть упоминание про DENUVO: Code:

|

|

|

Создано: 24 марта 2020 16:09 · Личное сообщение · #18 |

|

|

Создано: 24 марта 2020 22:04 · Личное сообщение · #19 |

|

|

Создано: 25 марта 2020 06:04 · Поправил: v00doo · Личное сообщение · #20 |

|

|

Создано: 25 марта 2020 20:15 · Личное сообщение · #21 причем обошли сначала люди на рине, а только после появился кряк от кодексов почему если? там точно и только вулкан у кодекса сейвы шифрованные и вшиты данные кодекса в профиль игрока без возможности поменять, кряк на стим версии не работает (отличие еще в нескольких файлах) и судя по всему они создали эмуль лаунчера беседки а обход с рина меняет всего несколько байт в ехе и с ним сейвы не шифруются, используют имя компа и при запуске всегда ошибка про отсутствие подключения к беседке (чего у кодекса нету, авторизация успешная, причем первый раз надо ввести любые данные), разумеется нету плюшек за предзаказ в отличии от кодекс и последнее сравнение, обход (первый через лаунчер, про правку с рина не знаю) у большинства не работает после 3 миссии (комуто помогает обновление дров), у кодекса же возможно последняя непроходимая очень похоже что слив мог быть намеренный заместо демки  |

|

|

Создано: 26 марта 2020 21:20 · Поправил: Bronco · Личное сообщение · #22 новаторы, засрали код , а чтобы в матрице числа считались без шлака сами же его расчищают.  Code:

----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 01 апреля 2020 17:54 · Поправил: DagalProject · Личное сообщение · #23 |

|

|

Создано: 02 апреля 2020 17:31 · Личное сообщение · #24 |

|

|

Создано: 02 апреля 2020 21:13 · Поправил: Bronco · Личное сообщение · #25 dezmand07 пишет: Assassins.Creed.Odyssey.Ultimate.Edition.Uplay.Rip-EMPRESS пиздец, на копирайты чувака прямо раздувает, я такого ещё не видел..  пути к апдате и Username перебил, а UserID ради сейвов оставил. c91c91c9-1c91-c91c-91c9-1c91c91c91c9//CPY UserId но красава, пожертвовал своей лицухой для паблика, даже рядом положил.

----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 05 апреля 2020 12:09 · Поправил: Pu3Ho · Личное сообщение · #26 Bronco пишет: но красава, пожертвовал своей лицухой для паблика, даже рядом положил. С чего такая уверенность что своей? На плати(да и не только там) сбрученные юплей акки с любыми играми по 100 рублей стоят  Не говоря уже о том, что есть продавцы оффлайн активаций, которыми вполне можно "пожертвовать"(это еще при условии, что с их лицухой что то случится) в чем я кстати - сильно сомневаюсь. Не говоря уже о том, что есть продавцы оффлайн активаций, которыми вполне можно "пожертвовать"(это еще при условии, что с их лицухой что то случится) в чем я кстати - сильно сомневаюсь.

|

|

|

Создано: 05 апреля 2020 15:24 · Поправил: Bronco · Личное сообщение · #27 Pu3Ho пишет: С чего такая уверенность что своей? я не вижу разницы в способе приобретения лицензии. левый акк или правый, или ваще активировали на виртуалке, но к другому девайсу она не подойдёт. улыбнуло то что рядом с родной дбдата.длл положил, видно торопился зарелизить. я сам кряк не смотрел, не интересно, и так понятно что патчи и подмена. и так же понятно, что для привычной схемы, снять дамп с игры гавнопрот помешал, хотя сцена это крутила. а вот эмуль юплея привлёк внимание, но оказывается сорцы в паблике, и именно с реквизитами спай. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 05 апреля 2020 15:42 · Поправил: ClockMan · Личное сообщение · #28 |

|

|

Создано: 05 апреля 2020 15:54 · Поправил: Bronco · Личное сообщение · #29 ClockMan пишет: этот ключь уникальный или можно его использовать на всех системах? задумано как уникальный, хотя из уникального тут, это проц(айди,ядра, вендор, фемели), ну может ещё размер оперативы. на других системах только патчами, либо системными включая дрова, либо вызовы дуньки. пока висел гавнопрот сверху, патчи были приемлемы, сейчас хз, мне лично это не понятно. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 05 апреля 2020 23:38 · Поправил: v00doo · Личное сообщение · #30 |

|

|

Создано: 06 апреля 2020 21:31 · Личное сообщение · #31 |

| << 1 ... 45 . 46 . 47 . 48 . 49 . 50 . 51 . 52 . 53 . >> |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

Для печати

Для печати