| Сейчас на форуме: (+5 невидимых) |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

| << 1 ... 45 . 46 . 47 . 48 . 49 . 50 . 51 . 52 . 53 . >> |

| Посл.ответ | Сообщение |

|

|

Создано: 28 марта 2012 14:24 · Поправил: ELF_7719116 · Личное сообщение · #1  CODEX UNVIRTUALIZE DENUVO/VMProtect Code:

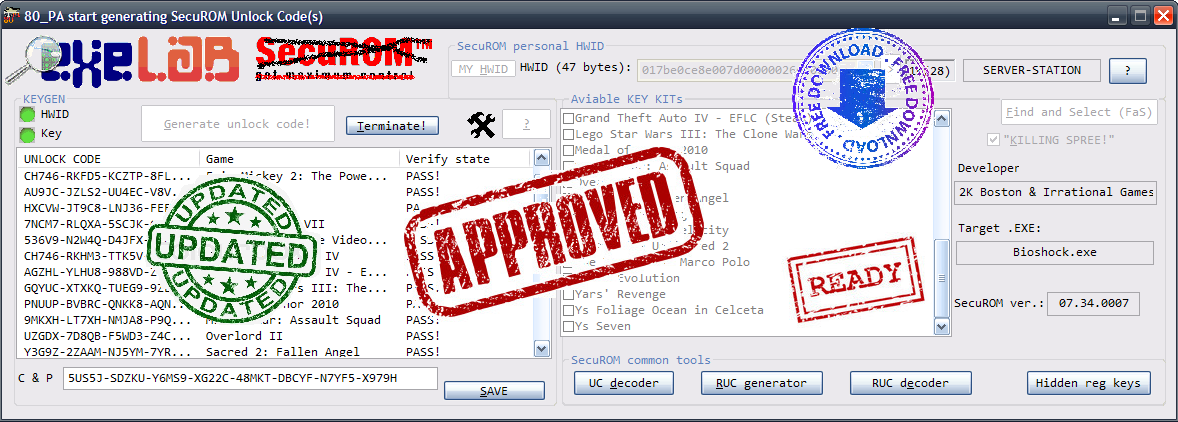

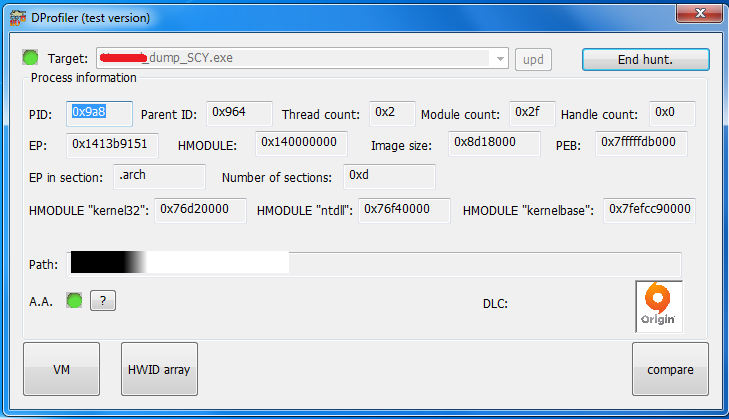

************** В связи со стремительно развивающимися событиями, данный топик будет реформирован. Перечень тем, на которые ведется обсуждение: ░▒▓▓-SecuROM 7/8 common (VM research; disk-check bypass attack; find OEP & dumping; cumulative attack...) ░▒▓▓-- SPR I (profiles; updates) ░▒▓▓-Requests for generation SecuROM PA Unlock code (SecuROM PA Online-activation) WOW! Only on EXELAB.RU ░▒▓▓ ░▒▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓ SPR I - Fight against the virtual machines (VM) of all SecuROM 7-8 versions (Подробности в .) 80_PA - SecuROM (PA) Online-Activation keygen! Holy shit!  [/url] [/url]the list of programs (games), which can now be activated using 80_PA: https://pastebin.com/EiMbV3YD or >>>>>>>> (!) Send me more games with SecuROM PA (!) >>>>>>>>>>>> Denuvo Profiler (DProfiler)  ------------ 1.04.2012 Собственно я не сказал самого главного. SecuRom_Profiler 7 v1.0(SPR I) - часть большого зеленого пирога, под названием "ТИБЕРИУМНЫЙ РЕВЕРСИНГ" (статья опубликована в 159 номере ][. А позже, ещё одна итоговая статья - 199 ][), включает в себя собственно статью в журнале, ПОЛНУЮ техническую статью, материалы по SecuROM 7.33.0017, исходники X-кода и видео. Технический вариант статьи с приложениями можно брать отсюда: ▒ ▒ ▒ ▒ ▒ Имеет косвенное отношение к статье: ▒ Хроники битвы при DENUVO 19.04.19 https://xakep.ru/2019/04/19/denuvo/ Message for the companies(etc) using this protection: we can buy SecuROM/DENUVO SDK & sources. Сontact me according to the personal message. Сonfidentiality is guaranteed!!! The bought files will be used for private research! ░░░░░░░░░░ См. также: ▓▓  615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip 615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo) c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo)▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ 80_PA new 2.0 hotfix (!!!). Official links (mirrors): https://mega.nz/#!L6gGBYBK!Y9X-6LFBdow6a1_IBlDFbrS6PBF4RRz_n9kuSGiI0UM (или ) ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ DENUVO Leak content обращайтесь в личку - скину. ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ Denuvo Profiler (DProfiler) - test version 0.3 "INSPIRE" https://mega.nz/#!DLwExKya!kCyFXw1roY3MkFaTO56LJAd-amc2yXWVerV2ic38bgs (или )  | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 |

|

|

Создано: 05 марта 2020 14:24 · Личное сообщение · #2 |

|

|

Создано: 10 марта 2020 01:36 · Личное сообщение · #3 промоукшен https://fitgirl-repacks.site/vote-for-the-next-denuvo-game-crack/ Today is a great day indeed! Just a few hours ago C000005 released a fresh crack for Middle-Earth: Shadow of War v1.21. Less than an hour ago he released another game – a new build of SoulCalibur 6 (I will release my repack pretty soon). But moreover, he created a poll, where you, people, can vote for games that will be cracked under EMPRESS brand (new name of C000005). Nobody in the world did it before. Now YOU can decide, where Denuvo will be hit next – stomach, head or groin. Don’t miss the opportunity! юзерги в истерике  |

|

|

Создано: 10 марта 2020 11:12 · Личное сообщение · #4 |

|

|

Создано: 10 марта 2020 11:54 · Поправил: Bronco · Личное сообщение · #5 ELF_7719116 пишет: ShadowOfWar.exe Middle-earth: Shadow of War - Definitive Edition Год выпуска: 10 октября, 2017 - очнись, то твоя приблуда косячит  //а лучше проверь на оригинале. -------------------- по логам из трассы, ваще ничего не меняется, весь набор привязок как на ладошке  обновляется только обфускация, заморочки со знаком и нолём те же, только длиннее. то бишь мусора стало ещё больше. вцепились клещами в флаг переноса (cf), и начинается это с 2018 г. вот таблицу инит больше не трогают. интересные игры этого года ещё не знаю, отсюда и не смотрел. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  | Сообщение посчитали полезным: v00doo | Сообщение посчитали полезным: v00doo |

|

|

Создано: 10 марта 2020 12:26 · Личное сообщение · #6 |

|

|

Создано: 10 марта 2020 13:17 · Личное сообщение · #7 Bronco пишет: Год выпуска: 10 октября, 2017 Так ти до цього писав, що старі версії апают. Приблуда тільки для vmp и просмотра hwid с файлами лицух origin. ClockMan пишет: --> Trials of Mana <-- Если что-то и выйдет с размером exe'шника over 150 Мб, то не раньше апреля. XGETBV инструкцию разрабы не юзают?  |

|

|

Создано: 10 марта 2020 14:02 · Поправил: Bronco · Личное сообщение · #8 ELF_7719116 пишет: Так ти до цього писав, що старі версії апают. ааа..... та я забув шО на дворi знову 2017 рik  ClockMan пишет: --> Trials of Mana <-- хз в стиме пишут релиз в апреле..наверняка надурят...да это мультяшки...фи.  ELF_7719116 пишет: XGETBV инструкцию разрабы не юзают? это апп юзает для девайса, значит выше где-то цпушка. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 10 марта 2020 20:04 · Личное сообщение · #9 |

|

|

Создано: 10 марта 2020 20:46 · Личное сообщение · #10 |

|

|

Создано: 12 марта 2020 03:49 · Личное сообщение · #11 |

|

|

Создано: 12 марта 2020 15:35 · Поправил: ELF_7719116 · Личное сообщение · #12 BrickTheWall74 пишет: ребят, а старфорс сейчас кто-нибудь ковыряет вообще? BrickTheWall74 пишет: может кто поглядеть игру Версия 4.70.008.000, 05.04.07, возможно у кого-то и остались анпакеры на это древнее говно со свалки истории. Если без vm, то выпилят быстро. Привязка по ключу, драйверов и проверки диска нет. Поспрашивайте в соотвествующем топике "Запросы на взлом". Самый содержательный в мире readme.txt Code:

Добавлено спустя 1 час Не смог удержаться, немножко анпакнул protect.dll В любом случае ексепшен вываливается - в случае со старфорсом так и должно быть?!  или он в vm при проверке ключика дополнительно проверки совершает (долезть до студии и трасер вм написать сопряжены с определенными трудозатратами)? или он в vm при проверке ключика дополнительно проверки совершает (долезть до студии и трасер вм написать сопряжены с определенными трудозатратами)? https://we.tl/t-0rLiBTb3E9 Пачить проверки dll'ки и виртуалки: Code:

Code:

|

|

|

Создано: 13 марта 2020 10:45 · Личное сообщение · #13 На счет старфорса, ковыряют, еще как ковыряют. Похоже эти люди тут не бывают, но знаю место где избавляются от старфорса. На рутрекере в разделе игр для винды есть темка которую админит один человек и постоянно ищет новые игры с этой зашитой и составляет список из невзломанных, последнее время список прилично поубавился. Так как там обитает еще минимум 1, а то и 2-3 человека которые создают кряки для игр из этого списка, похоже они целиком вырезают защиту и расшифровывают ресурсы (кряк обычно содержит много игровых файлов). Про "новые" версии защиты не знаю, но версии которые используют драйвера и требуют диски точно как орешки щелкают. К примеру все трекмании недавно сломали, там вроде в последних патчах были 3 версии. Плата за взлом там обычно создание раздачи с игрой если еще нету на трекере)))  |

|

|

Создано: 13 марта 2020 14:01 · Личное сообщение · #14 |

|

|

Создано: 13 марта 2020 14:44 · Личное сообщение · #15 |

|

|

Создано: 13 марта 2020 22:26 · Поправил: Nightshade · Личное сообщение · #16 в каждой версии стара своя генерация хвид и анлока. SN содержит примитивные проверки, тоже уникальные, но там в стиле сумма SN = x. Эмулить хвид проблематично. По вм разбросано штук 200-300 cpuid. Некоторые в стиле "записали в памяти число, поксорили чуть дальше по коду, получили там инструкцию cpuid и вызвали ее". ВМ содержит тучи проверок целостности. Раньше патчить было реально, потом вм изменили, что требовало переписывания всех инструментов и на стар забили. Благо он почти умер к тому времени. Так что дамп и эмуль реально, но трудозатратно. Кейген реально, но там анлок генерится из хвид + соль. Соль знает только разраб. Соль бралась от 1 или 2 байт хвида. Точно не помню. Но суть в том, что приходилось брутить таблицу вариантов хвида, чтобы вычислить все варианты соли. И так для каждой игры. Своя генерация хвид, своя таблица солей для хвидов, своя генерация анлока для каждой игры.  | Сообщение посчитали полезным: Bronco, ELF_7719116, mak | Сообщение посчитали полезным: Bronco, ELF_7719116, mak |

|

|

Создано: 15 марта 2020 22:00 · Личное сообщение · #17 |

|

|

Создано: 19 марта 2020 02:32 · Поправил: Bronco · Личное сообщение · #18 Dimosz пишет: Кстати да, я заметил что наконец создатели Denuvo задумались об оптимизации сгенерированного кода, причем оптимизируют даже там, где стандартный компилятор MSVC это не делает. Это похвально. ну как бы да, но всё же нет, чисто ради примера один из элементов булевой матрицы, как в ней формируются числа. так начиналось в феврале 2017: Code:

к осени 2017 вроде запахло оптимизацией: Code:

а это начиная с 2018, включая и весь 2019 г: Code:

это типо борьба с сигнатурами.  Если сравнивать по степени сложности всего этого гавна, то это где то на уровне блек_джека в казино. схемы есть, они не сложные и работают, но в потолке всегда есть глаз, который мониторит... мониторят везде, по форумам, чатам и тп. даже на подставу с халявным сыром идут

----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 19 марта 2020 11:19 · Личное сообщение · #19 Bronco пишет: запахло оптимизацией Если правильно понял, то концепт с 3 версии не особо поменялся - денуво выполняет действия обратные оптимизации и виртуальной машиной там не пахнет. Т.е. абстрактно, обратная задача - свернуть обратно весь код с помощью /O2. На эту тему здорово mak написал в прошлых постах. Возможно, ту же Bronco пишет: мониторят везде, Разработчик denuvo: прихожу на работу, варю кофе, открываю из закладок cracklab.ru

|

|

|

Создано: 19 марта 2020 12:13 · Поправил: Bronco · Личное сообщение · #20 ELF_7719116 пишет: то концепт с 3 версии не особо поменялся в феврале 2017 , после скандала в дерьматологом, концепт №1 просто оголился (Sniper Ghost Warrior 3 Beta), и другого у дуньки нет. под лицензией стабильно 105 - 110 тел, на последней Лариске 150. в комбинаторике с привязками к системе оно так и выходит. стараются не повторятся. ВМ есть, в ней даже 2 контекста, оригинальный чередуется с лицензионным. Еть 2 реализации, лайт и стандарт. в стандарте стабильно 4 разных оператора множественного выбора, для работы с таблицами индексов и дистанций, в каждом дополнительно ещё один для регистров общего пользования. Конечно развитие есть, там же команда кодеров, но пока развивается мусор №1, №2 и тд. если так смотреть то наверное уже №20 а не 3..  ELF_7719116 пишет: Возможно, ту же ядерный гипервизор LLVM можно каким-то неведомым способом заюзать для решения этой задачи. хз чем тебе поможет ллвм, проект не простой, даже слишком мощный, за адаптацию под задачу, без ручного разбора, можно даже не браться. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 19 марта 2020 13:10 · Личное сообщение · #21 |

|

|

Создано: 19 марта 2020 13:55 · Личное сообщение · #22 ClockMan пишет: с 64 конечно сложно будет но вполне решаемо))) акцент не про защиту, а про инструмент, который вероятно юзает блу. так доков зачитаешься, да и модулей не меньше.  разница в архитектуре не имеет значение, шлак в основном 8/16/32х битный, местами адаптированный под х64. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 19 марта 2020 15:47 · Личное сообщение · #23 |

|

|

Создано: 19 марта 2020 18:11 · Поправил: Astap1516 · Личное сообщение · #24 Довольно странная вм у DENUVO в Dragon quest builder 2 1)используется очень много мусорных операций булевой алгебры 2)в основном используются константы и создаются более 10 выделенных страниц размером 0x1000 3) очень часто сохраняются регистры,после сохранения они что-то вычесляют и опять восстанавливаются 4) Используется частичная таблица переходников,но в основном все переходники на следующие хендлы вычесляются И как это понимать >500мб exe. Поправка Пересчитал все выделения,вышло около 10 страниц размером 0x1000  |

|

|

Создано: 19 марта 2020 18:50 · Поправил: Bronco · Личное сообщение · #25 Astap1516 пишет: и создаются более 10 выделенных страниц размером 0x1000 хз. дунька лочила в зародыше, потом отказались. хендлы и примитивы это к гавнопроту. тут классический свитч, 2 таблы - индексы и дисты. в регистрах общего пользования в основном шлак управления трассой. что то онлайнят, но сразу же гадят. вся логика(ксор, негатив и тд) через булевую матрицу. Boostyq пишет: В чем профит тех кто ломает денуву? кроме хайпа, никакого. чтобы отломать надо купить, без лицухи 2-3% недоступно для восстановления. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 19 марта 2020 18:59 · Поправил: Astap1516 · Личное сообщение · #26 |

|

|

Создано: 19 марта 2020 19:13 · Поправил: Bronco · Личное сообщение · #27 Astap1516, залей минимальный для дебагера, чисто посмотреть. в связке с гавнопротом в загрузчике юзали 100 страниц для антидампа, в стартовом коде дунька лочила 3 страницы. сейчас этого нет, крипт_декрипт функционала для чтения данных периферии и системы мутят через вм в своём разделе. Astap1516 пишет: начальный код перед отправкой в вм дуньки та это ни о чём, под виртой та же оригинальная логика игры. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 19 марта 2020 19:30 · Поправил: Astap1516 · Личное сообщение · #28 Bronco,залью но завтра, версия игры Dragon quest builder 2 demo Добавлено спустя 14 часов 58 минут https://dropmefiles.com/559ox минимальный набор для дебагера Добавлено спустя 15 часов 38 минут кусок вм кода Code:

Снизу тот самый кусок с многочисленными сохранениями флагов и регистров Code:

|

|

|

Создано: 20 марта 2020 13:08 · Поправил: Bronco · Личное сообщение · #29 Astap1516 пишет: кусок вм кода дык..я то думал что ты хз где, а ты только со старта в загрузчике возишься. и прошёл пару апишек. Это пока не вм, хотя в наличии есть регфайл: Code:

собственно я снял трассу до твоего адреса, дальше мемкпу я не смотрел. без активашки стартовый код я не пройду, ставь бряк на оеп игры, и стартуй. Code:

если страницы залочили до оеп, значит дунька, если после скорее всего апп. --------- хз что за игра, я не фан такого, но код обфусцирован на уровне 2018 г. если игра свежая, значит точно ничего не поменялось. Astap1516 пишет: и как ты вышел на oep? в статике по сигнатуре. это же с++ если под ключём 200-300 аргументов в асм инструкциях, заморачиваться на хайдах оеп, то же не вижу смысла.  --------- ну ты то можешь пройти в динамике до оеп? вопрос про аллокатор пока не закрыт ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 20 марта 2020 14:12 · Поправил: Astap1516 · Личное сообщение · #30 |

|

|

Создано: 20 марта 2020 14:59 · Личное сообщение · #31 |

| << 1 ... 45 . 46 . 47 . 48 . 49 . 50 . 51 . 52 . 53 . >> |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

Для печати

Для печати