| Сейчас на форуме: (+5 невидимых) |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

| << 1 ... 36 . 37 . 38 . 39 . 40 . 41 . 42 . 43 . 44 . 45 . 46 ... 52 . 53 . >> |

| Посл.ответ | Сообщение |

|

|

Создано: 28 марта 2012 14:24 · Поправил: ELF_7719116 · Личное сообщение · #1  CODEX UNVIRTUALIZE DENUVO/VMProtect Code:

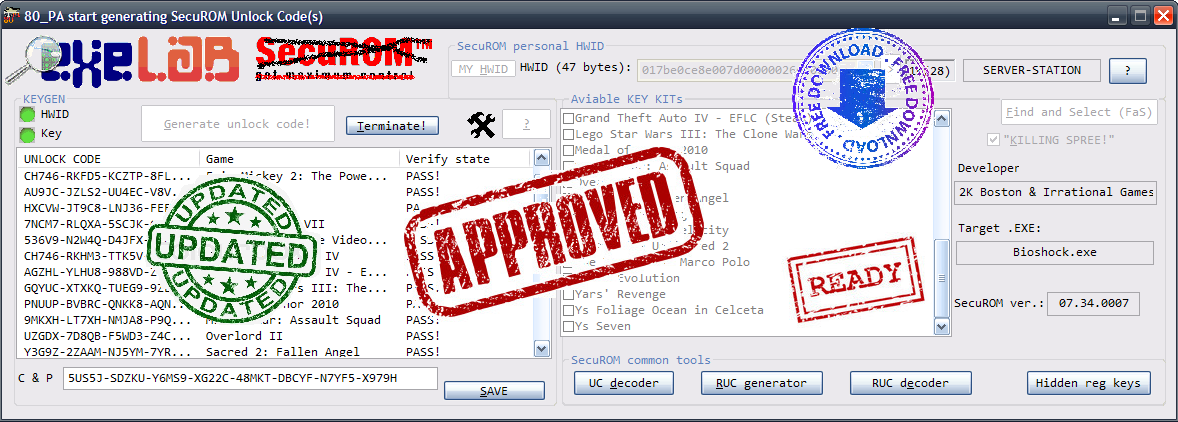

************** В связи со стремительно развивающимися событиями, данный топик будет реформирован. Перечень тем, на которые ведется обсуждение: ░▒▓▓-SecuROM 7/8 common (VM research; disk-check bypass attack; find OEP & dumping; cumulative attack...) ░▒▓▓-- SPR I (profiles; updates) ░▒▓▓-Requests for generation SecuROM PA Unlock code (SecuROM PA Online-activation) WOW! Only on EXELAB.RU ░▒▓▓ ░▒▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓ SPR I - Fight against the virtual machines (VM) of all SecuROM 7-8 versions (Подробности в .) 80_PA - SecuROM (PA) Online-Activation keygen! Holy shit!  [/url] [/url]the list of programs (games), which can now be activated using 80_PA: https://pastebin.com/EiMbV3YD or >>>>>>>> (!) Send me more games with SecuROM PA (!) >>>>>>>>>>>> Denuvo Profiler (DProfiler)  ------------ 1.04.2012 Собственно я не сказал самого главного. SecuRom_Profiler 7 v1.0(SPR I) - часть большого зеленого пирога, под названием "ТИБЕРИУМНЫЙ РЕВЕРСИНГ" (статья опубликована в 159 номере ][. А позже, ещё одна итоговая статья - 199 ][), включает в себя собственно статью в журнале, ПОЛНУЮ техническую статью, материалы по SecuROM 7.33.0017, исходники X-кода и видео. Технический вариант статьи с приложениями можно брать отсюда: ▒ ▒ ▒ ▒ ▒ Имеет косвенное отношение к статье: ▒ Хроники битвы при DENUVO 19.04.19 https://xakep.ru/2019/04/19/denuvo/ Message for the companies(etc) using this protection: we can buy SecuROM/DENUVO SDK & sources. Сontact me according to the personal message. Сonfidentiality is guaranteed!!! The bought files will be used for private research! ░░░░░░░░░░ См. также: ▓▓  615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip 615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo) c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo)▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ 80_PA new 2.0 hotfix (!!!). Official links (mirrors): https://mega.nz/#!L6gGBYBK!Y9X-6LFBdow6a1_IBlDFbrS6PBF4RRz_n9kuSGiI0UM (или ) ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ DENUVO Leak content обращайтесь в личку - скину. ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ Denuvo Profiler (DProfiler) - test version 0.3 "INSPIRE" https://mega.nz/#!DLwExKya!kCyFXw1roY3MkFaTO56LJAd-amc2yXWVerV2ic38bgs (или )  | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 |

|

|

Создано: 31 января 2018 19:12 · Личное сообщение · #2 samTheXAKEP пишет: Все сценовые релизы (кромей кейгенов STP) это не отлом денувы это подсовывания ей правильных данных для считывания в определённый момент. До сих пор не видел не одного отлома на паблик хотя бы сдампленного файла, я уже не говорю про полную деобфускацию кода. Сцена уже та толстовато  |

|

|

Создано: 31 января 2018 22:49 · Личное сообщение · #3 tihiy_grom пишет: толстовато +1, чел на диалог вытягивает, чтобы ему обратное доказывали  форма-мысли та же, а акк ньюбовский, опять твинки. samTheXAKEP пишет: хотя бы сдампленного файла дамп с образа снимают, когда в загрузчике протектора юзают упаковщик. тут зачем? ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 03 февраля 2018 16:38 · Личное сообщение · #4 |

|

|

Создано: 03 февраля 2018 18:10 · Личное сообщение · #5 |

|

|

Создано: 03 февраля 2018 18:21 · Поправил: aire1 · Личное сообщение · #6 |

|

|

Создано: 03 февраля 2018 18:32 · Личное сообщение · #7 aire1 Не буду говорить о номерах версий, всем и так понятно что никаких 4.8, 4.9 и т.п. не существует. Но ты не забывай что это последняя версия игры, которая обновлялась 4 дня назад. Там могли и обновить защиту. TryAga1n Не мог бы. Когда появилась NFO, никаких релизов, естественно, на рутрекере еще не было.  | Сообщение посчитали полезным: aire1 | Сообщение посчитали полезным: aire1 |

|

|

Создано: 03 февраля 2018 18:38 · Личное сообщение · #8 |

|

|

Создано: 03 февраля 2018 22:08 · Поправил: Bronco · Личное сообщение · #9 aire1 пишет: обозначают более-менее крупные изменения в дуньке для удобства. спай на правах инсайдера такого события, могут обозначать развитие дуньки, как им удобно. но подозреваю, что деление на версии это просто стёб  ---- для моей периферии пока самым удачным апдейтом была 1.10,из за длц пришлось обновиться до 1.20 обновление до 1.21 как то пропустил. что там в самой игре изменили?

----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 04 февраля 2018 05:01 · Личное сообщение · #10 |

|

|

Создано: 04 февраля 2018 08:24 · Поправил: Bronco · Личное сообщение · #11 ClockMan пишет: 5 версия денувы видел кто в игре на паблике ....а она есть...  а ваще дунька однозначно в двух вариациях для каждой архитектуры, есть лайт, это когда просто фарш на стеке, и основная задача кода усложнить разбор трассы, и есть ещё комби = лайт+ "вирта", тут и булевая матрица, и шлака больше. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 04 февраля 2018 12:43 · Личное сообщение · #12 |

|

|

Создано: 04 февраля 2018 12:55 · Поправил: ClockMan · Личное сообщение · #13 |

|

|

Создано: 04 февраля 2018 14:26 · Поправил: Bronco · Личное сообщение · #14 |

|

|

Создано: 06 февраля 2018 18:40 · Поправил: aire1 · Личное сообщение · #15 Voksi из REVOLT выложил "гайд по взлому Denuvo" "Я решил выложить в сеть свои знания по взлому защиты. Я кратко опишу то (из самого выжного), что вы увидите в видео." Denuvo v3 и v4 выполняет следующие проверки оборудования: #1 CPUID хеш 0x1, 0x8000002, 0x8000003 и 0x8000004 #2 Хеш данных образов из файла kernel32.dll, ntdll.dll и kernelbase.dll #3 kuser_shared_data хеш из NtMajorVersion, NtMinorVersion, NtSystemRoot, NumberOfPhysicalPages, ProcessorFeatures, TimeSplip и CryptoExponent #4 Окружение блока обработки процессора (PEB) Patching the following checks is harder on V3 because of the integrity checks of VMProtect. "Начиная с v4.8, они добавили больше проверок, которые я не смог найти из-за виртуализации и прочего г-на. Но я узнал кое-что: в некоторых билдах v4.8 проверки каталога данных изображения присутствуют, а в других нет. Еще интересно то, что некоторые из билдов 4.8 получают текущее время в kuser + 0x8 и kuser + 0x18, и в соответствии с текущим временем они запускают различные проверки".  |

|

|

Создано: 07 февраля 2018 01:53 · Личное сообщение · #16 гугл-брат транслировал в русский неверно. из выше перечисленного, точны только названия переменных, не прошло и года, молодец.  последние 30 страниц топа можно удалять. последние 30 страниц топа можно удалять. , цель достигнута , цель достигнутачто касается "проверок", вы когда кушать хотите, вы как то это проверяете?  я уверен что нет, так и дунька "кушает" то что ей надо, и если числа не те, то "запор". и выходит из этого весьма оригинально, передавая управление на джамп, который ведёт в тело инструкции стыренного метода, в итоге эксепшен и падение. если стала "кушать чаще", это нормально и прогнозируемо. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 07 февраля 2018 15:16 · Личное сообщение · #17 |

|

|

Создано: 07 февраля 2018 16:08 · Личное сообщение · #18 aire1 пишет: Попрошу указать на неверный перевод, с радостью исправлю. Хеш каталогов данных изображений из файла kernel32.dll, ntdll.dll и kernelbase.dll ну наверное не изображений, а образов (IMAGE). остальное не знаю, оригинал не читал.  | Сообщение посчитали полезным: aire1 | Сообщение посчитали полезным: aire1 |

|

|

Создано: 07 февраля 2018 16:17 · Личное сообщение · #19 aire1 пишет: Попрошу указать на неверный перевод, с радостью исправлю ок., из того что явно не точно.  термин "хэш" вообще неуместен, раньше все данные тупо суммировали, сейчас к общей сумме каждой "зависимости" лепят константу. приблизительно так: Code:

или так Code:

размер не больше дворда, но назвать это хэшем можно с натяжкой. каталогов данных изображений пойди догадайся что это из пе_хидера, раздел директории..  aire1 пишет: Хеш блока обработки процессора что такое пеб aire1 пишет: усиленной виртуализации есть два варианта,выше уже писал, дуня_лайт, это когда тело стыренной функи типо под вм, но практически целое, за исключением пары статических указателей, и дуня_лайт + псевдо_вм, тут что то доступно, что то размазано по стеку. в целом кумарит не столько "вирта" или обфускация, сколько откровенно наглый мусор, его просто тонны. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  | Сообщение посчитали полезным: aire1 | Сообщение посчитали полезным: aire1 |

|

|

Создано: 07 февраля 2018 16:19 · Личное сообщение · #20 |

|

|

Создано: 07 февраля 2018 16:23 · Поправил: Bronco · Личное сообщение · #21 |

|

|

Создано: 07 февраля 2018 17:13 · Поправил: Pu3Ho · Личное сообщение · #22 |

|

|

Создано: 08 февраля 2018 02:39 · Личное сообщение · #23 |

|

|

Создано: 08 февраля 2018 11:39 · Поправил: unknownproject · Личное сообщение · #24 aire1 пишет: #4 Хеш блока обработки процессора (PEB) PEB - это блок окружения процесса, а не обработки процессора. Одна из структур, находящихся в раме, пока процесс запущен. Покуда процесс запущен, то можно манипулировать любым блоком (страницей, массивом, зоной) памяти, которая с ним связана (при наличии соответствующих прав). Просто взлолило.  aire1 пишет: каталога Каталог - это тоже самое, что папка или директория. К памяти процесса вообще никакого отношения не имеет. ----- TEST YOUR MIGHT  | Сообщение посчитали полезным: aire1 | Сообщение посчитали полезным: aire1 |

|

|

Создано: 08 февраля 2018 15:13 · Поправил: aire1 · Личное сообщение · #25 |

|

|

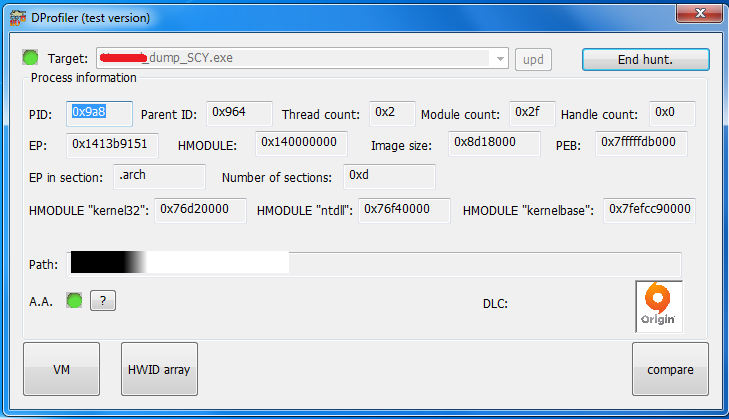

Создано: 26 апреля 2018 22:36 · Личное сообщение · #26 Собственно несмотря на то, что День Рожденья был чуть более месяца назад (доброй традицией стало вносить к этому времени что-то новое в серию «Тибериумный реверсинг»), релиз вышел на сегодня (32 годовщина аварии на ЧАЭС. Вечная память тем, кто отдал свои жизни при ликвидации этой страшной аварии!). Работа продолжается, возможно не так быстро, как хотелось бы. Впрочем, приватные результаты достаточно впечатляющие. Реализ состоит из двух частей: капитально новая версия DENUVO_Profiler ("INSPIRE") и обновление 80_PA keygen по текущим заявкам на взлом. ░▓▓▓▓▓▓ DENUVO_Profiler "INSPIRE" (DProfiler) ░▓▓▓▓▓▓ Официально похороны VMProtect 2.x вместе с его авторами в саркофаге начинаются сегодня. Для 3.x в этой версии необходимый модуль отсутствует - можно только искать VM_ENTER (Denuvo 4.x CPS так же). Самое главное новшевство DProfiler "INSPIRE" - программируемый движок, основанный на описателях (descriptors) хендлов "островков" виртуальной машины (VM). Пробегаете по списку хендлов контекста - задаёте асм инструкции (пресказываемые, критические, после, распаковочные) - при необходимости (CS) вносите контрольные символы в мнемонику инструкции и через пару кликов и несколько мгновений (отличная оптмизация + многопоточное распараллеливание, и это при самых не быстрых BeaEngine и XEDParse) перед Вами открывается расклад по контекстам виртуальной машины VMProtect 2.x (DENUVO 1-3.x). ТЕПЕРЬ и НАВСЕГДА нам плевать, сколько КОНТЕКСТОВ у VMProtect 2.x (забегая немножко вперёд - по 3.x аналогично) - 10, 20, 400, 900... Они будут проанализированы и ... за очень короткий промежуток времени - т.е. НЕ нужно повторять подвиг болгарина Voksi с патчингом каждого R/W "островка" в DOOM (2016). Стратегия развития программы - 15 минут на взлом виртуальной машины VMProtect 2.x/3.x в DENUVO (кто бы мог подумать такое в далёком 2014 г.) Вышеуказанный концепт поддержал mak, за что ему и спасибо! Благодаря автоматическому поиску и распознаванию типа шифрования хранилища хендлов (Supply15), первое, что можно сделать и это РЕАЛЬНО интересно всем - собрать информацию о том, как разработчики DENUVO (привет, Рейнгард Блаукович) меняли количество контекстов от игры к игре, от взлома к взлому. У меня не все выпущенные игры - однако забавная тенденция очевидна! Если кому-то не лень - используя DENUVO_Profiler, сделайте более полный список (хотя всё и так понятно!). Картинка есть в аттаче, в оффициальном kit'е (ссылка в первом сообщении) и на хостинге изображений: Честно говоря, я ПРОСЛЕЗИЛСЯ, когда построил график и увидел закономерность. И это самая крутая™ и невзламываея™ защита в мире!!! В DENUVO сплошные инновации... да! Вообщем у нас 7 стадий: Code:

С профессиональной точки зрения, это даже не смешно - это печально! Тупое увеличение брони без принципиальных переделок. Вы можете сами убедиться в этом наглядно, запустив программу DProfiler и просканировав многомегабайтные секции PE-файла. Это пока всё, что касается VM. Другие возможности DProfiler в исследовании DENUVO: -трейсер VMP 2.x (был раньше, допилен в плане корректного подсчета данных и сравнения трейс-логов) -HWID array инспектор (был раньше) -DLC Lic files (НОВЫЙ! ЕСЛИ ПОВЕЗЁТ, МОЖЕТЕ РАСШИФРОВАТЬ файлы лицензии EA Origin и своими глазами увидеть секретную таблицу DENUVO, состоящую из DWORD. Штук 200-250 примерно) -Compare master (переписан, стал более адекватным и функциональным) DENUVO_Profiler может работать не стабильно и с ошибками. Ещё ОЧЕНЬ МНОГО предстоит сделать/написать. Всё решится с patch-модулем... Вообщем, если желаете помочь проекту - пишите свои идеи (предложения, багрепорты, код). Я так же теперь приветсвую donate (кошельки прописаны в readme guide файлах проекта)! - желающие помочь финасово в борьбе с этим трешем были. ░▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓ *************************************** 80_PA update #9 (review edition) *************************************** ☠ version 1.3.3 ☠ kill-streak по нарушению авторского права в одном кейгене перевалил за 100 и продолжает увеличиваться [!] Напоминаю, что key kits из 80_PA DE (special release, DENUVO leak content) теперь перешли в официальный билд 80_PA. Начиная с этой версии (v.1.3.1) будут находиться там. [*] Мелкие исправления [*] Добавлены новые наборы: [ Code:

thx unknownproject (https://exelab.ru/f/action=vthread&forum=13&topic=19719&page=38#27) ░░░░░░░░░░░░░░░░░░░ ☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠☠ ↑↑↑ по дефолту, ссылки на скачивание ОБНОВЛЕНЫ и находятся в первом посте (direct download links in first post) ↑↑↑  32f4_26.04.2018_EXELAB.rU.tgz - denuvo_lol_xd.jpg 32f4_26.04.2018_EXELAB.rU.tgz - denuvo_lol_xd.jpg

| Сообщение посчитали полезным: VOLKOFF, RoKZaR, SReg, LinXP, s0cpy, HandMill, mak, forever_, bizkitlimp | Сообщение посчитали полезным: VOLKOFF, RoKZaR, SReg, LinXP, s0cpy, HandMill, mak, forever_, bizkitlimp |

|

|

Создано: 27 апреля 2018 07:41 · Личное сообщение · #27 "...полуфриц, а полу кто, но на Александр-плац, каждый знает, что у Пастера, всегда есть, что сказать..." окей. тулзу не смотрел, пока не интересно, да и впечатление от чтива и оформления , практически оставлю при себе. поехали...)) во первых, какого то оссобого политеса на форуме нет, я не один раз, у модераторов спрашивал. сорянов не увидел, посты псевдо-"школьников" в топе, в большинстве своём на месте. топ закрыли, тор открыли, чего это за цирк? аргументы в пользу мониторящей конторы, мной не принмаются. форум не для этого создан. "...умерла, так умерла..." во вторых. если уж открыли, то закогнамерный вопрос. а на долго ли? и что первопричина, для очередного закрытия? в третьих, млять, фабула понятна, но с такими терминами полный ппц. островки, контексты и пр. чего за отсебятина? и ведь не первый год. большинстьво "конекстов" имеют локальные свойства. в конце концов, есть макросы, вложения, или как у Вамита, пакетгые вызовы. в третьих, даже я уже знаю, что длц это доп медиа контент. может за кеш, а может и на шару. в заключение, пользуясь случаем. выскажу своё мнение. под слоем гавнопрота, та же дунька, что и сейчас. отличия только в коде булевой матрицы, которую в целом запатентовали хз когда, и новых патентов вроде нет. в массивах таргетов, те же таблицы индексов, и дистанций. под виртой то же обработчик, правда в исходнике не было морфа,мутации и обффускаци, вот как самый яркий пример: Code:

если глазки не печёт, подобного могу ещё накидать, там правда кода без вирты, будет побольше. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  | Сообщение посчитали полезным: v00doo, mkdev | Сообщение посчитали полезным: v00doo, mkdev |

|

|

Создано: 27 апреля 2018 13:56 · Личное сообщение · #28 Bronco Да нормально всё, меньше спамят, больше желания что-то делать  Не загоняйся Не загоняйся  Bronco пишет: полный ппц. островки, контексты и пр. чего за отсебятина? и ведь не первый год Это же не отсебятина, а теоретический разбор на логику. У Вамита тоже термины свои, там не всё так сложно как выглядит на первый взгляд. Пакетный вызов это такие же - VM Superinstruction, а ранее было замечено, что есть отличие от простой superinstruction, поэтому предположили, что передача управления происходит через "Островки", эти островки называются Simple VM Object-ами, т.к. VM Object более сложная часть интерпретатора, а это частный способ применения, то здесь приписывают слово Simple, хочу заметить, что это академический термин, я его не придумал  Разница между "Пакетным вызовом" и "Передачей управления" в том, что в Передаче управления, выполнение инструкций никогда не возвращается в точку вызова, в Пакетном вызове это не так. Передача управления может иметь VM Superinstruction (вложенные пакеты), но вложенный пакет не может иметь Передачу управления. Simple VM Object профайлер позволяет анализировать ВМку на символьном уровне. Стоит заметить, что набор выглядит примерно так: VM Register File (Context) - Смена при разрыве кода, смена при изменении Виртуальной машины, смена при мутации, смена при вложенной процедуре. Simple VM Object (CPS) - Инициализация на каждый Объект, Пролог и Эпилог (Диспетчер переходников), малое количество вмЕнтер как признак. Таким образом VM Handler=Simple VM Object (CPS) с отличием в работе с VM Register File, а островком он назван на этапе унификации как обоснование ПСЕВДО ПСЕВДО синтаксиса в самодостаточных полных объектах. После унификации можно сделать универсальную утилиту, что и было сделано =) Это очень круто, т.к. позволяет работать с наборами и отслеживать сразу серии защит

----- RE In Progress [!] Coding Hazard [!] Stay Clear of this Cube  | Сообщение посчитали полезным: v00doo, VOLKOFF | Сообщение посчитали полезным: v00doo, VOLKOFF |

|

|

Создано: 27 апреля 2018 15:32 · Личное сообщение · #29 |

|

|

Создано: 27 апреля 2018 17:27 · Поправил: v00doo · Личное сообщение · #30 |

|

|

Создано: 29 апреля 2018 05:02 · Поправил: Bronco · Личное сообщение · #31 mak пишет: Инициализация на каждый Объект, Пролог и Эпилог (Диспетчер переходников) отличный термин, мне нравится, короче и доступней. лучше чем обработчик индексов и дистанций. поздравляю, это дуня стандарт.  , что и требовалось доказать.. , что и требовалось доказать.. в дунька лайт, нет диспетчера. а таблицы, их 2, скорее всего под криптой гавнопрота. так что рано гавнопрот похоронили...  закати губу закати губу (ASO) mak пишет: Пролог я называю это макросы контекста Code:

mak пишет: (Диспетчер переходников) раньше их было 2, стартовый и основной, сейчас к стартовому добавили ещё 15 Code:

mak пишет: Эпилог код матрицы очень большой, не влезет, а на макрос ресторе контекста места достаточно Code:

циклическим сдвигом проверяют бит, могут влево могут в право Code:

по сути логики это аналог "bt r9,??", но как в морфе свести дельту пока не вкурил, для рфлага подобрал,с остальными хз, сдвигами(весь набор,включая двойной точности) ваще кошмарят весь пром код, куча фейковых, зачищать кучеряво.

----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

| << 1 ... 36 . 37 . 38 . 39 . 40 . 41 . 42 . 43 . 44 . 45 . 46 ... 52 . 53 . >> |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

Для печати

Для печати