| Сейчас на форуме: (+5 невидимых) |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

| << . 1 . 2 . 3 . 4 . 5 . 6 . 7 . 8 . 9 . 10 ... 52 . 53 . >> |

| Посл.ответ | Сообщение |

|

|

Создано: 28 марта 2012 14:24 · Поправил: ELF_7719116 · Личное сообщение · #1  CODEX UNVIRTUALIZE DENUVO/VMProtect Code:

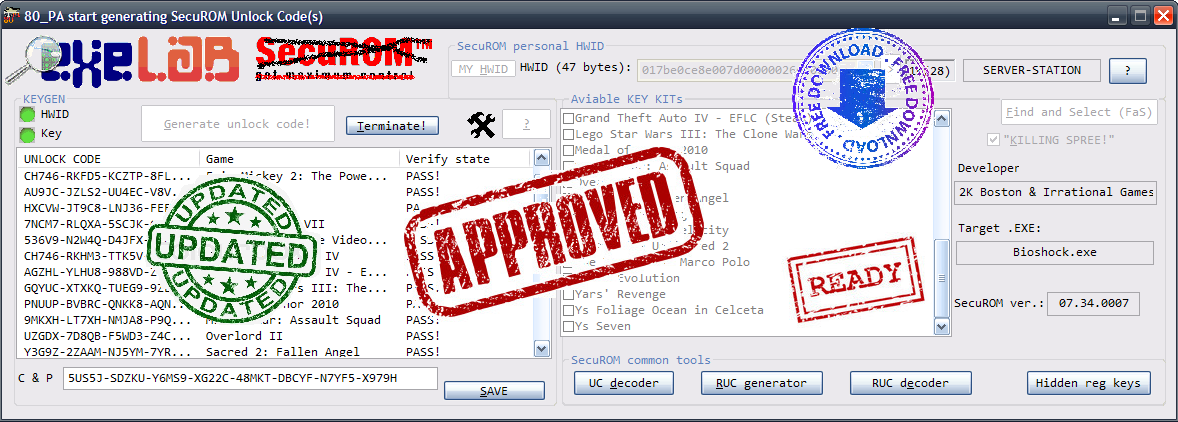

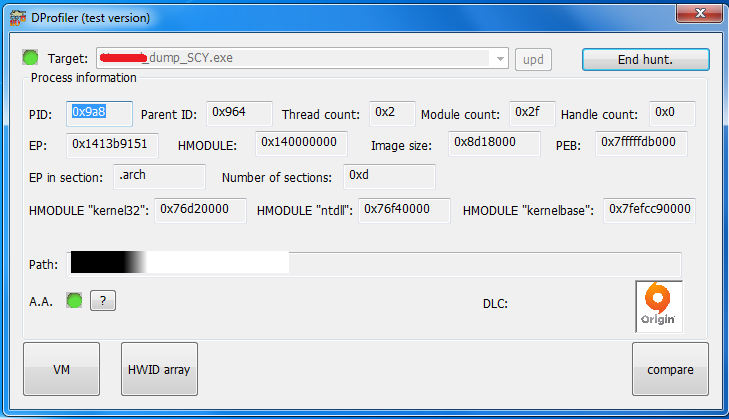

************** В связи со стремительно развивающимися событиями, данный топик будет реформирован. Перечень тем, на которые ведется обсуждение: ░▒▓▓-SecuROM 7/8 common (VM research; disk-check bypass attack; find OEP & dumping; cumulative attack...) ░▒▓▓-- SPR I (profiles; updates) ░▒▓▓-Requests for generation SecuROM PA Unlock code (SecuROM PA Online-activation) WOW! Only on EXELAB.RU ░▒▓▓ ░▒▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓ SPR I - Fight against the virtual machines (VM) of all SecuROM 7-8 versions (Подробности в .) 80_PA - SecuROM (PA) Online-Activation keygen! Holy shit!  [/url] [/url]the list of programs (games), which can now be activated using 80_PA: https://pastebin.com/EiMbV3YD or >>>>>>>> (!) Send me more games with SecuROM PA (!) >>>>>>>>>>>> Denuvo Profiler (DProfiler)  ------------ 1.04.2012 Собственно я не сказал самого главного. SecuRom_Profiler 7 v1.0(SPR I) - часть большого зеленого пирога, под названием "ТИБЕРИУМНЫЙ РЕВЕРСИНГ" (статья опубликована в 159 номере ][. А позже, ещё одна итоговая статья - 199 ][), включает в себя собственно статью в журнале, ПОЛНУЮ техническую статью, материалы по SecuROM 7.33.0017, исходники X-кода и видео. Технический вариант статьи с приложениями можно брать отсюда: ▒ ▒ ▒ ▒ ▒ Имеет косвенное отношение к статье: ▒ Хроники битвы при DENUVO 19.04.19 https://xakep.ru/2019/04/19/denuvo/ Message for the companies(etc) using this protection: we can buy SecuROM/DENUVO SDK & sources. Сontact me according to the personal message. Сonfidentiality is guaranteed!!! The bought files will be used for private research! ░░░░░░░░░░ См. также: ▓▓  615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip 615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo) c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo)▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ 80_PA new 2.0 hotfix (!!!). Official links (mirrors): https://mega.nz/#!L6gGBYBK!Y9X-6LFBdow6a1_IBlDFbrS6PBF4RRz_n9kuSGiI0UM (или ) ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ DENUVO Leak content обращайтесь в личку - скину. ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ Denuvo Profiler (DProfiler) - test version 0.3 "INSPIRE" https://mega.nz/#!DLwExKya!kCyFXw1roY3MkFaTO56LJAd-amc2yXWVerV2ic38bgs (или )  | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 |

|

|

Создано: 03 сентября 2015 13:52 · Поправил: Haoose-GP · Личное сообщение · #2 Соглашусь с DeZoMoR4iN. Рекомендую выбросить на помойку ваш Protection ID А при чем тут Protection ID? У него скрины с Ольки. Но все таки, Qbik, если вы так уверены, вышлите в личку (если тут постить нельзя) кряк для этого патча - если он заработает (игра запустится) - я соглашусь с вами =) Все просто. А если же вы не сможете сделать работающий патч - наверное тогда вы согласитесь с нами, что там Denuvo )  |

|

|

Создано: 03 сентября 2015 14:22 · Поправил: DeZoMoR4iN · Личное сообщение · #3 Haoose-GP пишет: А при чем тут Protection ID? У него скрины с Ольки. Во-первых, это x64dbg  Во-вторых, предполагаю, что товарищ пропустил исполняемый файл через Protection ID и побежал в отладчик, поэтому и упомянул эту тулзу. Сигнатурный поиск - это конечно круто и модно, но нужно ручками всегда подстраховываться. А вообще достаточно было взглянуть на структуру исполняемого файла и далеко не бегать. Во-вторых, предполагаю, что товарищ пропустил исполняемый файл через Protection ID и побежал в отладчик, поэтому и упомянул эту тулзу. Сигнатурный поиск - это конечно круто и модно, но нужно ручками всегда подстраховываться. А вообще достаточно было взглянуть на структуру исполняемого файла и далеко не бегать.

|

|

|

Создано: 03 сентября 2015 14:44 · Поправил: v00doo · Личное сообщение · #4 DeZoMoR4iN пишет: Во-первых, это x64dbg Во-вторых, предполагаю, что товарищ пропустил исполняемый файл через Protection ID и побежал в отладчик, поэтому и упомянул эту тулзу. Соглашусь со всем, понять, что там стим стаб можно и без сигнатурного поиска, просто глянув импорт, а под стим стабом - денуво, у бетса она была и остается, а то иначе бы уже давно содрали стим стаб и подкинули эмуль апи стима и прекрасно бы играли. DeZoMoR4iN пишет: Рекомендую выбросить на помойку ваш Protection ID А вот тут сразу как-то радикально. Protection ID - это очень хороший анализатор, очень редко ошибется, другое дело, что это всего лишь приятное дополнение и тут применять его к шифрованному куску для поиска денувы не самый правильный вариант, да и пока не было крупного апдейта с добавлением сигнатур денувы, мелкий был.  |

|

|

Создано: 03 сентября 2015 15:35 · Поправил: Qbik · Личное сообщение · #5 DeZoMoR4iN пишет: предполагаю, что товарищ пропустил исполняемый файл через Protection ID и побежал в отладчик, поэтому и упомянул эту тулзу. С роду не использовал. А так вы правы что под стабом - хренуво. Погулял по коду, выплюнула меня от на EP Denuvo (0000000144108728) ... А я так надеялся что ее там нет...эх

|

|

|

Создано: 06 сентября 2015 19:19 · Личное сообщение · #6 Дамы и господа! У меня для вас ХОРОШАЯ, но в то же время - ПЛОХАЯ НОВОСТЬ!  DENUVO есть, по крайней мере, одна достаточно серьезная уязвимость! Брешь в Вашей электронной безопасности. Я сразу предупреждаю всех и вся: SSD это ерунда! А вот если за DENUVO возьмутся вирусописатели - facepalm'ами Вы не напасетесь. ИТАК. В двух словах Вы, наверняка, в курсе, что в любой файл может быть помещено тело вируса. Можно это сделать статически, можно динамически. Единственаня проблема и самая палевная часть сего мероприятия - передача управления на вредоносный код. Понятно, что нужно ставить JMP'ы в теле кода или юзать CreateRemoteThread, в случае динамики. Казалось бы, в загаженном денувьем ексешнике это невозможно. ДА ВОТ И НЕТ! DENUVO сам предоставлят такую шикарную возможность!!! Можно исполнять любой код в файле, используя функцию самой защиты. Ньюансы остаются только в записи кода, но и тут DENUVO даёт всяческие поблажки. Перехожу на технический язык  Передача управления на OEP в денувке происходит непривычно в отличие от SecuROM, StarForce и тд. Как оказалось, виртуальная машина не при делах (ожидаемо было, что она нас кинет на OEP). Мы имеем более сложную, открытую структуру, которая выполняет роль дополнительной обвертки (wrapper) между системным загрузчиком и защищенным файлом (его OEP), со своими задачами - если поставить точку останова на OEP, то в стеке мы увидем башенку из двух адресов возврата к денувке, И ТОЛЬКО ПОТОМ ссылки в нативные длл'ки... Передача управления на OEP в денувке происходит непривычно в отличие от SecuROM, StarForce и тд. Как оказалось, виртуальная машина не при делах (ожидаемо было, что она нас кинет на OEP). Мы имеем более сложную, открытую структуру, которая выполняет роль дополнительной обвертки (wrapper) между системным загрузчиком и защищенным файлом (его OEP), со своими задачами - если поставить точку останова на OEP, то в стеке мы увидем башенку из двух адресов возврата к денувке, И ТОЛЬКО ПОТОМ ссылки в нативные длл'ки...Так вот в DENUVO_OEP_Wrapper есть функа, которая исполняет TLS_Callbaks защищенного приложения (это пока гипотеза, но я склоняюсь к мнению, что это именно TLS каллебки). Выглядет она так (адреса опускаю специально): Code:

По адресу DENUVO.lpTLS_TABLE можно спокойно забивать таблицу адресов в открытом виде. Он не проверяется никак. Таким образом, используя инструментарий денувы, можно прятать свой исполняемый код, не заботясь о его исполнении  МОЖЕТЕ РАСПРОСТРАНЯТЬ! Это важно!  |

|

|

Создано: 07 сентября 2015 22:50 · Личное сообщение · #7 |

|

|

Создано: 08 сентября 2015 07:29 · Личное сообщение · #8 |

|

|

Создано: 08 сентября 2015 10:50 · Личное сообщение · #9 ELF_7719116 пишет: можно прятать свой исполняемый код, не заботясь о его исполнении А зачем о нём заботится? Юзверь кряк по своей воле стартует. Гэйм овэр мэн, гэйм овэр. Где мина лежит, роли не играет. Кто в курсе, Стим это пофиксил? Плюс прокси длл проблемы? https://codeinsecurity.wordpress.com/2013/10/11/steam-code-execution-privilege-escalation-to-system/  |

|

|

Создано: 08 сентября 2015 19:27 · Личное сообщение · #10 |

|

|

Создано: 09 сентября 2015 16:08 · Личное сообщение · #11 чья работа на лукоморье?  судя по линкам на ляб, ноги у статейки по ходу с ляба растут.  Добавлено спустя 2 минуты Haoose-GP пишет: Китайцы выпустили наконец свой кряк. 1,3 Gb да их по ходу пучит от радости за поднебесную, оттого и вмутили шнягу с uts+8.

----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 09 сентября 2015 18:25 · Поправил: DeZoMoR4iN · Личное сообщение · #12 |

|

|

Создано: 10 сентября 2015 11:53 · Личное сообщение · #13 |

|

|

Создано: 12 сентября 2015 19:48 · Личное сообщение · #14 //\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\ DENUVO Anti-debug //\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\ опирается на GetCurrentProcessId ----------------- ntdll.<NtSetInformationThread> ----------------- вызывается отсюда в главном потоке: Code:

Сплойт был опубликован уже давно ([t]https://exelab.ru/f/action=vthread&forum=13&topic=19719&page=3#8[/t) - программная точка останова на первой инструкции. ----------------- kernel32.SetThreadContext ----------------- Вызывается из VM несколько раз в главном потоке. Противодействует работе аппаратных точек останова. Для обламывания достаточно вернуть EAX = 1 (4 раза), т.е. заставить думать защиту - что всё в порядке. Иначе, править WInAPI нужно уже 6-8 раз. По существу, это замена трику с SEH на инструкции UD2 в SecuROM с последующим вытаскиваем контекста. ----------------- ntdll.RtlQueryProcessDebugInformation и подобные ему ----------------- ОНИ ВООБЩЕ НЕ РАБОТАЮТ ДО СИХ ПОР! Ошибка в реализации?! ****************************************** DENUVO Anti-attach ****************************************** Древний баян ntdll.DbgUiRemoteBreakin с kernel32.ExitProcess на первой инструкции: Code:

+ усиленный GUARD-ТРЕДОМ (Thread) с LowPriority, в котором крутится kerne32.VirtualProtect с PAGE_EXECUTE_READ. //\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\//\ У меня будет еще интересное наблюдение: в игре MadMax dll'ка 3dmgame.dll (от самих китайцев) содержит DENUVO виртуальную машину + доп. три секции для него. 3dm'ам слили DENUVO SDK???  fdfe_12.09.2015_EXELAB.rU.tgz - 3dmgame_denuvko.7z fdfe_12.09.2015_EXELAB.rU.tgz - 3dmgame_denuvko.7z

|

|

|

Создано: 13 сентября 2015 13:52 · Поправил: ajax · Личное сообщение · #15 |

|

|

Создано: 13 сентября 2015 17:32 · Личное сообщение · #16 |

|

|

Создано: 19 сентября 2015 17:27 · Личное сообщение · #17 (!) 3dmgame.dll (библиотека китайцев 3DM в MaxMax)- защищен VMProtect или DENUVO?! Это очищенный первый (ведущий) примитив VM в 3dmgame.dll - по виду(структура + обфускация JMP) он аналогичен DENUVO VM, что и в MadMax.exe (LordsOfFallen, BATMAN: AK и тд) Code:

---------------------------------------------------------------------------------------------------------------------------------------------------------------- а вот очищенный первый (ведущий) примитив VM в VMProtect 3.0.3: Code:

******************************************************************************************************************************************* Что мы имеем в итоге. А факты довольно ошеломительны и забавны: 1. Я склоняюсь к тому, что в случае с 3dmgame.dll ProtectionID ошибается - там DENUVO, а не VMProtect 2. Китайцы из 3dm получили в своё распоряжение DENUVO SDK. Но это настолько невероятно!  3. DENUVO VM == VMProtect 3.0.3 VM. Отличия чисто косметические! По существу, 1 vs 2 аргумента + magic-byte, в видимых мной границах, не даёт о себе знать. Очень неплохо получить обьяснения авторов VMProtect по этому поводу!  | Сообщение посчитали полезным: hello | Сообщение посчитали полезным: hello |

|

|

Создано: 19 сентября 2015 18:42 · Личное сообщение · #18 |

|

|

Создано: 19 сентября 2015 20:30 · Личное сообщение · #19 TryAga1n пишет: Даже если дерматолог получил работу в денуво или продал сорцы старого вмпрота Дерматолог? Это типа автор вмпротекта?  Какие-же тупорылые идиоты эту хрень кодят, и какие же кретины её покупают за такие немыслимые суммы - оно явно того не стоит. Я так понимаю, зис из хи - https://exelab.ru/int/polytech.php Какие-же тупорылые идиоты эту хрень кодят, и какие же кретины её покупают за такие немыслимые суммы - оно явно того не стоит. Я так понимаю, зис из хи - https://exelab.ru/int/polytech.phpCode:

DENUVO гораздо раньше вышел - выходит, этот Ваш дерматолог просто нагло  Так что у нас РАЗОБЛАЧЕНИЕ наклевывается: авторы VMProtect передрали идею VM у DENUVO. В итоге, потонут они все вместе, т.к. этому к типу VM, на самом деле, не так сложно будет uNvirtualizer  Есть более детальная инфа по дерматологу??  |

|

|

Создано: 19 сентября 2015 21:22 · Личное сообщение · #20 |

|

|

Создано: 19 сентября 2015 22:01 · Личное сообщение · #21 |

|

|

Создано: 19 сентября 2015 23:18 · Личное сообщение · #22 |

|

|

Создано: 20 сентября 2015 02:26 · Личное сообщение · #23 ELF_7719116 Вам не приходила мысль что разработчиков выгнанных с Sony DADC AG, мог подобрать Dermatolog?  Добавлено спустя 4 минуты ELF_7719116 пишет: Китайцы из 3dm получили в своё распоряжение DENUVO SDK. Но это настолько невероятно! Кстате сайт как то лежал у денуво могли и спи*дить ----- Чтобы правильно задать вопрос, нужно знать большую часть ответа. Р.Шекли.  | Сообщение посчитали полезным: hello | Сообщение посчитали полезным: hello |

|

|

Создано: 20 сентября 2015 08:06 · Личное сообщение · #24 |

|

|

Создано: 20 сентября 2015 09:06 · Поправил: Kindly · Личное сообщение · #25 hello пишет: Или кто-то из первых недовольных покупателей психанул и слил как-то толсто. обычно такие защиты никому не дают. разработчики игры высылают авторам прота игру, и те сами ее накрывают и отсылают с инструкциями назад. если слив sdk и был, то явно по вине какого-нибудь обиженого сотрудника. ----- Array[Login..Logout] of Life  |

|

|

Создано: 20 сентября 2015 15:15 · Личное сообщение · #26 hello пишет: Если в старых версиях вмпрота архитектура VM совершенно другая, тогда плагиат от дерматолога налицо! ClockMan пишет: Вам не приходила мысль что разработчиков выгнанных с Sony DADC AG, мог подобрать Dermatolog? Ребята, теперь я уверен, что всё наоборот! Действительно недостающим пазлом были старые версии вмпрота, что я, собственно, и сделал. ИТОГ: VM VMProtect 2.13 == VM DENUVO. Практически один в один! I repeat: VM VMProtect 2.13 == VM DENUVO и версия VMProtect 3.0.3 недалеко ушла от них. THIS IS FACT! Получается, что Ваш дерматолог, всё таки, продал сорцы старой VMProtect 2.13 в Denuvo Software Solutions GmbH (или они у него свистнули?!), и на поступившие деньги сделал версию 3.0.3, но, с релизом чуть подзатянул...эт, конечно, всё догадки. Code:

|

|

|

Создано: 20 сентября 2015 16:48 · Личное сообщение · #27 |

|

|

Создано: 21 сентября 2015 05:26 · Личное сообщение · #28 Kindly пишет: vmprot - софт, denuvo - игры Увы я думаю что вм прот не принадлежит уже дерматологу, скачал демку 3 версии с его сайта она скомпилирована на С++, а дерматолог по жизни писал на делфях, хотя ильфак тоже писал иду на делфях, а разбогатев нанял людей и они стали писать на С. ----- Чтобы правильно задать вопрос, нужно знать большую часть ответа. Р.Шекли.  |

|

|

Создано: 21 сентября 2015 06:31 · Личное сообщение · #29 |

|

|

Создано: 06 октября 2015 02:35 · Личное сообщение · #30 |

|

|

Создано: 06 октября 2015 08:12 · Личное сообщение · #31 |

| << . 1 . 2 . 3 . 4 . 5 . 6 . 7 . 8 . 9 . 10 ... 52 . 53 . >> |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

Для печати

Для печати