| Сейчас на форуме: (+5 невидимых) |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

| << 1 ... 27 . 28 . 29 . 30 . 31 . 32 . 33 . 34 . 35 . 36 . 37 ... 52 . 53 . >> |

| Посл.ответ | Сообщение |

|

|

Создано: 28 марта 2012 14:24 · Поправил: ELF_7719116 · Личное сообщение · #1  CODEX UNVIRTUALIZE DENUVO/VMProtect Code:

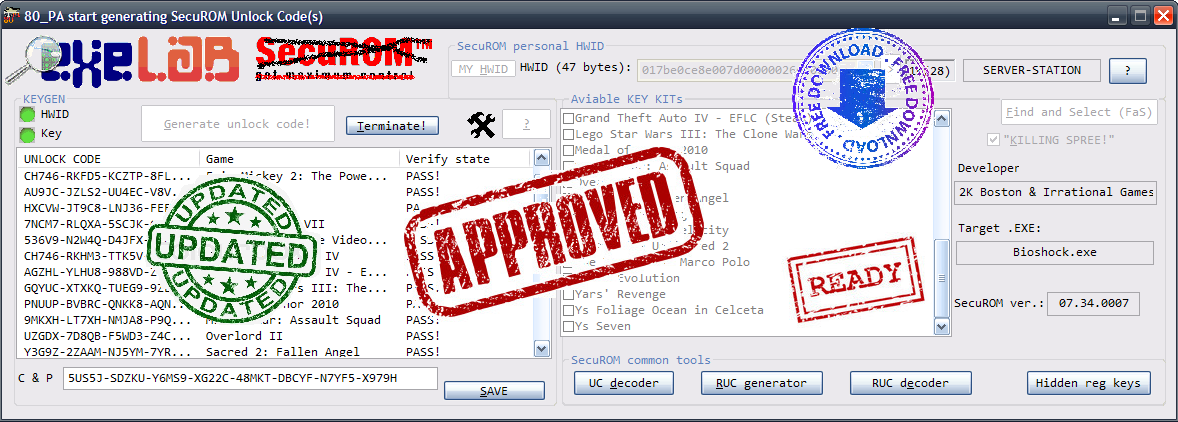

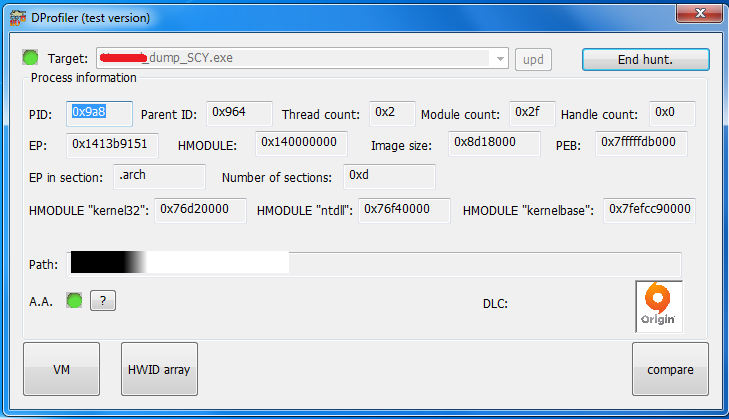

************** В связи со стремительно развивающимися событиями, данный топик будет реформирован. Перечень тем, на которые ведется обсуждение: ░▒▓▓-SecuROM 7/8 common (VM research; disk-check bypass attack; find OEP & dumping; cumulative attack...) ░▒▓▓-- SPR I (profiles; updates) ░▒▓▓-Requests for generation SecuROM PA Unlock code (SecuROM PA Online-activation) WOW! Only on EXELAB.RU ░▒▓▓ ░▒▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓ SPR I - Fight against the virtual machines (VM) of all SecuROM 7-8 versions (Подробности в .) 80_PA - SecuROM (PA) Online-Activation keygen! Holy shit!  [/url] [/url]the list of programs (games), which can now be activated using 80_PA: https://pastebin.com/EiMbV3YD or >>>>>>>> (!) Send me more games with SecuROM PA (!) >>>>>>>>>>>> Denuvo Profiler (DProfiler)  ------------ 1.04.2012 Собственно я не сказал самого главного. SecuRom_Profiler 7 v1.0(SPR I) - часть большого зеленого пирога, под названием "ТИБЕРИУМНЫЙ РЕВЕРСИНГ" (статья опубликована в 159 номере ][. А позже, ещё одна итоговая статья - 199 ][), включает в себя собственно статью в журнале, ПОЛНУЮ техническую статью, материалы по SecuROM 7.33.0017, исходники X-кода и видео. Технический вариант статьи с приложениями можно брать отсюда: ▒ ▒ ▒ ▒ ▒ Имеет косвенное отношение к статье: ▒ Хроники битвы при DENUVO 19.04.19 https://xakep.ru/2019/04/19/denuvo/ Message for the companies(etc) using this protection: we can buy SecuROM/DENUVO SDK & sources. Сontact me according to the personal message. Сonfidentiality is guaranteed!!! The bought files will be used for private research! ░░░░░░░░░░ См. также: ▓▓  615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip 615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo) c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo)▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ 80_PA new 2.0 hotfix (!!!). Official links (mirrors): https://mega.nz/#!L6gGBYBK!Y9X-6LFBdow6a1_IBlDFbrS6PBF4RRz_n9kuSGiI0UM (или ) ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ DENUVO Leak content обращайтесь в личку - скину. ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ Denuvo Profiler (DProfiler) - test version 0.3 "INSPIRE" https://mega.nz/#!DLwExKya!kCyFXw1roY3MkFaTO56LJAd-amc2yXWVerV2ic38bgs (или )  | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 |

|

|

Создано: 05 февраля 2017 15:04 · Личное сообщение · #2 ELF_7719116 пишет: Разве что от единственного VirtualAlloc не отказались (он в отдельной секции, самая первая псевдо-функция передаёт туда управление): да, там лежит чистый метод hpage, который раньше был под вмпротом. Так же скриптом его проюзать - и дамп работает. ELF_7719116 пишет: Небольшое уточнение - ещё для kernel32/kernelbase/ntdll, PEB и CPUID. Динамика (VirtualAlloc, что выше) + статика (в секции) ну всё как и раньше - хотя должны бы чего нибудь и добавить/поменять ELF_7719116 пишет: сэмулировать валидную лицуху не должно составить большой проблемы для Вас??! рано или поздно сэмулируем  Добавлено спустя 25 минут Haoose-GP пишет: Исходя из вышенаписанного - взлом теперь будет легче или сложнее, по вашему мнению? CPY справятся? )) Не знаю, Спаям надо опять разбирать "вм", изучать как лицензия декодируется, как и куда вклиниться и т.д. и т.п. Вопрос опять лишь во времени, я думаю так.  |

|

|

Создано: 05 февраля 2017 15:45 · Личное сообщение · #3 ELF_7719116 пишет: Винда грузится, проходит установка обновлений, рабочий стол, запускается steam ... а игрушка не фурычит! Так и в старой версии Денувы активации слетают при обновлениях. Bronco пишет: без оригинала трудно оспаривать это утверждение У вас есть оригинал Conan Exiles. Не сравнивали его с накрытым Денувой?  |

|

|

Создано: 05 февраля 2017 16:16 · Личное сообщение · #4 |

|

|

Создано: 05 февраля 2017 16:27 · Поправил: mak · Личное сообщение · #5 Возможно разработчики Денуво изучали логику ВМПротект, если они решили сделать своё решение для виртуализации, то судя по описаниям выше, они попытались создать схожий подход для оптимизации скорости Code:

Это пример кода который используют в проекте - Он публично описывает механизм подобной передачи. Для ВМ это имеет такие же последствия как и для компиляторов, повышается скорость. ----- RE In Progress [!] Coding Hazard [!] Stay Clear of this Cube  |

|

|

Создано: 05 февраля 2017 16:30 · Поправил: mak · Личное сообщение · #6 Выдержки из проекта .. Code:

Code:

Остаётся только создавать последующую логику ВМ ... поэтому выводы .. весьма правдоподобны и подходят под эту реализацию и идею о том, что появится новая виртуализация, а это лишь промежуточный вариант. Примерный код только пример ... реализация может быть разной, но смысл одинаковый. Самостоятельно НЕ СМОТРЕЛ код ... это всего лишь размышления. ELF_7719116 пишет: Здесь нет, как таковых лент p-code Bronco пишет: Безусловные переходы между участками, эмулируют 2 способами. ELF_7719116 пишет: есть некая структурная привязка к стеку ELF_7719116 пишет: логика подачи данных на важные инструкции ELF_7719116 пишет: если выбросить полиморф и обфускацию, то это такой же subroutine из оригинальной программы ELF_7719116 пишет: (часть инструкций даже совпадает с оригиналом, впрочем, это вероятно из-за сырости данной конструкции) ELF_7719116 пишет: только с прикрученной системой обмена данных ELF_7719116 пишет: Полагаю так-же что все эти переходы внутри (movsxd r15, dword ptr [r8 + r15*4 + 0x9375477] и статические lea,push, ret) формальны и определенных границ там, там скорее всего нет ELF_7719116 пишет: Вязаться нужно к стеку ELF_7719116 пишет: В частности, rsp пытаются прятать в другие регистры (впрочем, я давно так тоже делаю) ----- RE In Progress [!] Coding Hazard [!] Stay Clear of this Cube  | Сообщение посчитали полезным: ELF_7719116 | Сообщение посчитали полезным: ELF_7719116 |

|

|

Создано: 05 февраля 2017 16:40 · Личное сообщение · #7 oldman пишет: рано или поздно сэмулируем мож вместе сэмулируем? если драйвер, то cpuid главное закрыть. oldman пишет: как и куда вклиниться по-моему в новом варианте этот вопрос неактуален - вклиниться там можно, практически, куда угодно. Склонен думать, что даже в таком формате её быстрее разломают, чем вмпрот - хотя бы потому, что нет никакого сопротивления по Haoose-GP пишет: Так и в старой версии Денувы активации слетают при обновлениях. ну дык само по себе дэбильно звучит - зависимость активации от обновленний винды  |

|

|

Создано: 05 февраля 2017 16:59 · Поправил: Bronco · Личное сообщение · #8 mak пишет: Остаётся только создавать последующую логику ВМ У меня язык не поворачивается называть это так громко - ВМ Тоны гавно кода, которые тупо нагружают проц , залил интами, обработчик и не один перенёс поближе к еп. Всё пока работает. Вот пока вся логика, может кто-то что добавит. Свои прологи-эпилоги, + есть примитивный обработчик последовательности выполнения участков кода Сам метод на который передали управление разбросан по 5-6 инструкций, размешали их таким что на глаз видно что это статик нопы. ветвления не трогают. На передаче управления извращаются заметая следы в стеке, и мусоря не значимые для эпилога регистры. По скорости проигрывют вмпроту на порядок. Code:

ELF_7719116 пишет: то cpuid главное закрыть ну-ну..  тут товарищ один уже год носится с дампами. Гланая проблема это локальные тайминги у которых нет синхронизации с кернел моде. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 05 февраля 2017 18:01 · Личное сообщение · #9 >тут товарищ один уже год носится с дампами. проблема mkdev в том, что он не из Китая. А то как это было - вручную патчил больные бинарники. Football Manager допатчил до полного мяу - в него даже играть можно. На проценты загрузки его Дума вся страна, хм, смотрела. Был бы он в количестве хотя бы 100 душ - совсем другая каша варилась бы  |

|

|

Создано: 05 февраля 2017 20:17 · Поправил: Haoose-GP · Личное сообщение · #10 |

|

|

Создано: 05 февраля 2017 21:10 · Личное сообщение · #11 |

|

|

Создано: 05 февраля 2017 21:28 · Поправил: Haoose-GP · Личное сообщение · #12 |

|

|

Создано: 05 февраля 2017 21:43 · Поправил: Generic · Личное сообщение · #13 |

|

|

Создано: 05 февраля 2017 22:13 · Личное сообщение · #14 |

|

|

Создано: 05 февраля 2017 22:29 · Поправил: LinXP · Личное сообщение · #15 |

|

|

Создано: 06 февраля 2017 21:11 · Поправил: difexacaw · Личное сообщение · #16 mak > передачи продолжений (англ. Continuation-passing style, CPS) За всей этой абстрактной мутью скрываются бессмысленные реализации, что в прочем не удивительно. Описание этого понятия на вики - бред полнейший. Это попытка мат языком описать понятия, которые им описаны быть не могут. Судя по бредовому описанию этот CPS" есть ничто иное, как состояние задачи. Соответственно зачем усложнять таким описанием, выносящим мозг, обычные и привычные понятия. Кстати нт ось не так глупо реализована, как можно подумать. Код выше по выгрузке контекста будет очень тормозным, ось такое сама реализует с высокой оптимизацией(delayed-NPX etc) по профайлу. Действительно, зачем выполнять тяжелейшие по таймингу операции(перезагрузки NPX контекста), если он не используется в данный момент

----- vx  |

|

|

Создано: 06 февраля 2017 23:50 · Личное сообщение · #17 difexacaw Не так уж всё и печально, у метода есть история, как обычно названия потом делегируются. В современных учебных заведениях, зарубежных, для обучения программированию инженеров и учёных используют Scheme, поэтому такой перенос. Усложнять не стоит, но при этом теряется контекст задачи, если просто написать - состояние задачи, потерялась бы связь с целью, как это и произошло difexacaw пишет: За всей этой абстрактной мутью скрываются бессмысленные реализации цель - написание быстрого интерпретатора ... Смысл в реализации есть, иначе бы в вмпротекте не убрали бы привычную ленту, хотя может быть есть и другие причины, но смысл не меняется .. А состояние задачи мне тоже больше нравится, т.к. это всего лишь другой метод передачи управления. ----- RE In Progress [!] Coding Hazard [!] Stay Clear of this Cube  |

|

|

Создано: 07 февраля 2017 12:50 · Поправил: Bronco · Личное сообщение · #18 mak пишет: цель - написание быстрого интерпретатора ... Я вот только не уверен, что у этих товарищей цель близка к научной..  Это не весь служебный код передачи управления на процедуру, есть ещё, но думаю и этого достаточно. Так мы выходим на процедуру для выделения страницы в памяти, и распределения указателей на её участки, по телу секции кода.  Парни решили не жадничать, и для эмуляции безусловного перехода в служебных целях, только одного типа, заюзали больше пол ляма инструкций, это где то около 3 лямов байтов.  Есть ещё и другие типы, по кол-ву даже больше. На одну валиндную инструкцию, приходится порядка 400-500 обфусцированных. Есть ещё и другие типы, по кол-ву даже больше. На одну валиндную инструкцию, приходится порядка 400-500 обфусцированных.Самое забавное что секция защиты в снайпере весит 92мб , а весь файло 134мб.

----- Чтобы юзер в нэте не делал,его всё равно жалко..  | Сообщение посчитали полезным: Helvann, difexacaw | Сообщение посчитали полезным: Helvann, difexacaw |

|

|

Создано: 07 февраля 2017 13:06 · Поправил: v00doo · Личное сообщение · #19 |

|

|

Создано: 07 февраля 2017 19:27 · Личное сообщение · #20 |

|

|

Создано: 07 февраля 2017 19:57 · Личное сообщение · #21 LinXP пишет: будет ли обновление 80_PA для документации денуво? (в Denuvo_Introduction.exe находится DenuvoIntroduction.spdf, DFA.dll, FoxitReader.exe, paul.dll) Link: http://rgho.st/8rWhdpRcC (или ) MIRROR: https://mega.nz/#!wQkFkJJC!xEUyuV22rA-46h4ePpwXouLkBuM9IW0QmFlJr8fIiOM () ****************************************************************** 80_PA Denuvo edition (special release) ****************************************************************** 80_PA for SecuROM activation content from DENUVO.COM > keygen > denuvo.com private content > Adobe AIR  | Сообщение посчитали полезным: Haoose-GP, zNob, LinXP | Сообщение посчитали полезным: Haoose-GP, zNob, LinXP |

|

|

Создано: 07 февраля 2017 20:18 · Личное сообщение · #22 |

|

|

Создано: 10 февраля 2017 01:41 · Личное сообщение · #23 ELF_7719116 Наконец сайт заработал и можно сказать "Спасибо" =) В Denuvo_Introduction как оказалось ничего нового, выше тоже самое было. В Insider_prot вот такое: В комплекте 80_PA DE не полная версия Insider_prot. Вот полная, оригинал с сайта Денувы:  | Сообщение посчитали полезным: ELF_7719116 | Сообщение посчитали полезным: ELF_7719116 |

|

|

Создано: 10 февраля 2017 20:16 · Личное сообщение · #24 |

|

|

Создано: 10 февраля 2017 21:27 · Личное сообщение · #25 |

|

|

Создано: 11 февраля 2017 00:15 · Личное сообщение · #26 |

|

|

Создано: 11 февраля 2017 05:57 · Поправил: difexacaw · Личное сообщение · #27 BFG18 Это вы про анклавы чтоле. Для виксов - не интересно(пока не популярно, да и вообще не видели релиз). Механизм анклавов очень толст и весьма сложен. Кстате поддержка системы реализована есчо до введния сабж механизма(атрибуты памяти к примеру). Принципиально это доверенная память, которую просто так как обычную заюзать нельзя. Соответственно она годится для хранения данных с изоляцией их пользователя. Это никак не связано с обычными системными механизмами, вы туда не загрузитесь и не выполнитесь  Для такой манипуляции это и не нужно, если вам интересно - изоляция ридера через атомы, это сейчас техника. Haoose-GP Что же оно всё такое то большое вот есчо пол гига

----- vx  |

|

|

Создано: 13 февраля 2017 14:18 · Личное сообщение · #28 |

|

|

Создано: 14 февраля 2017 23:46 · Личное сообщение · #29 |

|

|

Создано: 15 февраля 2017 02:59 · Личное сообщение · #30 |

|

|

Создано: 15 февраля 2017 04:35 · Поправил: Bronco · Личное сообщение · #31 Evil555 пишет: Что в снайпере новая версии защиты ? У денуво нет своей защиты, только лицензирование. Это доказано многими фактами. А вот для защиты критических участков этой коллизии, они юзали сторонние навесные протекторы. Да, на высоком уровне, Стартовый код частично изменили, на низком уровне логику развернули в линейную. пост и пред условий нет, циклы по таблице. Что это пока не совсем понятно, но на защиту не похоже, ибо всё читабельно., и патчи не хочу, даже дампить не надо.  Обфускации много, но она безалаберная. Обфускации много, но она безалаберная.Что можно сказать про стопятцот инструкций которые ничего ни откуда не берут, и ничего не кладут?  Как пример, по зависимостям коллизии от ОС. Если задача скрыть передачу управления, то как то всё через ж...  Code:

----- Чтобы юзер в нэте не делал,его всё равно жалко..  | Сообщение посчитали полезным: rodga, v00doo, oldman | Сообщение посчитали полезным: rodga, v00doo, oldman |

| << 1 ... 27 . 28 . 29 . 30 . 31 . 32 . 33 . 34 . 35 . 36 . 37 ... 52 . 53 . >> |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

Для печати

Для печати