| Сейчас на форуме: (+5 невидимых) |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

| << 1 ... 27 . 28 . 29 . 30 . 31 . 32 . 33 . 34 . 35 . 36 . 37 ... 52 . 53 . >> |

| Посл.ответ | Сообщение |

|

|

Создано: 28 марта 2012 14:24 · Поправил: ELF_7719116 · Личное сообщение · #1  CODEX UNVIRTUALIZE DENUVO/VMProtect Code:

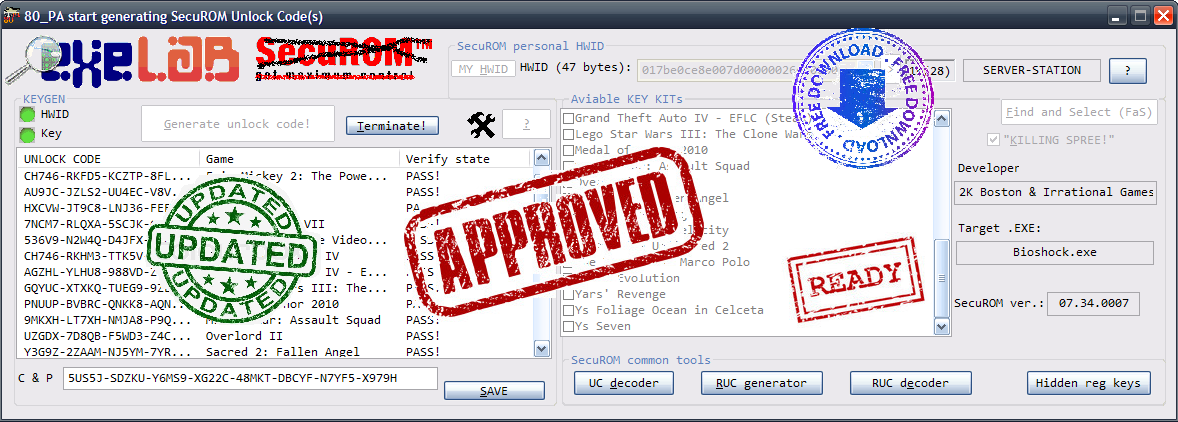

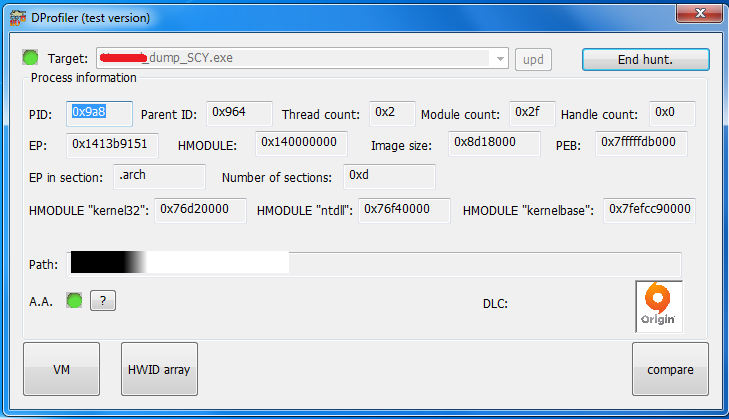

************** В связи со стремительно развивающимися событиями, данный топик будет реформирован. Перечень тем, на которые ведется обсуждение: ░▒▓▓-SecuROM 7/8 common (VM research; disk-check bypass attack; find OEP & dumping; cumulative attack...) ░▒▓▓-- SPR I (profiles; updates) ░▒▓▓-Requests for generation SecuROM PA Unlock code (SecuROM PA Online-activation) WOW! Only on EXELAB.RU ░▒▓▓ ░▒▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓ SPR I - Fight against the virtual machines (VM) of all SecuROM 7-8 versions (Подробности в .) 80_PA - SecuROM (PA) Online-Activation keygen! Holy shit!  [/url] [/url]the list of programs (games), which can now be activated using 80_PA: https://pastebin.com/EiMbV3YD or >>>>>>>> (!) Send me more games with SecuROM PA (!) >>>>>>>>>>>> Denuvo Profiler (DProfiler)  ------------ 1.04.2012 Собственно я не сказал самого главного. SecuRom_Profiler 7 v1.0(SPR I) - часть большого зеленого пирога, под названием "ТИБЕРИУМНЫЙ РЕВЕРСИНГ" (статья опубликована в 159 номере ][. А позже, ещё одна итоговая статья - 199 ][), включает в себя собственно статью в журнале, ПОЛНУЮ техническую статью, материалы по SecuROM 7.33.0017, исходники X-кода и видео. Технический вариант статьи с приложениями можно брать отсюда: ▒ ▒ ▒ ▒ ▒ Имеет косвенное отношение к статье: ▒ Хроники битвы при DENUVO 19.04.19 https://xakep.ru/2019/04/19/denuvo/ Message for the companies(etc) using this protection: we can buy SecuROM/DENUVO SDK & sources. Сontact me according to the personal message. Сonfidentiality is guaranteed!!! The bought files will be used for private research! ░░░░░░░░░░ См. также: ▓▓  615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip 615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo) c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo)▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ 80_PA new 2.0 hotfix (!!!). Official links (mirrors): https://mega.nz/#!L6gGBYBK!Y9X-6LFBdow6a1_IBlDFbrS6PBF4RRz_n9kuSGiI0UM (или ) ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ DENUVO Leak content обращайтесь в личку - скину. ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ Denuvo Profiler (DProfiler) - test version 0.3 "INSPIRE" https://mega.nz/#!DLwExKya!kCyFXw1roY3MkFaTO56LJAd-amc2yXWVerV2ic38bgs (или )  | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 |

|

|

Создано: 03 февраля 2017 02:50 · Поправил: Haoose-GP · Личное сообщение · #2 |

|

|

Создано: 03 февраля 2017 03:06 · Личное сообщение · #3 Haoose-GP пишет: Взят с бета-версии игры в стиме да понятно что мы в лаптях...  меня интересует, была ли возможность активировать и запустить. Haoose-GP пишет: Можно поподробнее что там такого интересного в этой версии? ) весь шаблонный стартовый код как на ладошке. Можешь сам посмотреть, забей в поиске команды Code:

Но между методами какое-то линейное мясо, много статических нопов, коротких прыжков как в аспре. Впечатление, что заготовка для чего то другого. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 03 февраля 2017 03:24 · Личное сообщение · #4 |

|

|

Создано: 03 февраля 2017 03:42 · Личное сообщение · #5 |

|

|

Создано: 03 февраля 2017 03:46 · Личное сообщение · #6 Bronco пишет: Впечатление, что заготовка для чего то другого Наверняка в торопях судорожно прикрутили новую навесную защиту вместо вмпрота, так как его вм уже разобрана, в надежде что это задержит Спаев чуток подольше, чем 5 дней ) Ну и раз народ пишет, что "dbdata" по другому выглядит, свою часть с генерацией лицухи поменяли, опять же чтобы у Спаев ушло время на разбор нового алгоритма.  |

|

|

Создано: 03 февраля 2017 04:06 · Личное сообщение · #7 oldman пишет: Наверняка в торопях судорожно прикрутили новую навесную защиту вместо вмпрота вот зачистим и посмотрим что в остатке, а так то лучше посмотри сам... oldman пишет: Ну и раз народ пишет, что "dbdata" по другому выглядит, да это всё мелочи, местами даже удобные, под каждый билд свой айди лицухи. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 03 февраля 2017 04:14 · Поправил: difexacaw · Личное сообщение · #8 Bronco > NOP WORD PTR [RAX + RAX] Эта инструкция используется только для одной цели и по одной причине. Это примитивный морф(в ноп произвольный MRM). Нормальный есно такое не юзает. Годность морфа определяется по валидности графа данных - не связанный поток инструкций это легко вычищаемый треш. А ноп это ничего. ----- vx  |

|

|

Создано: 03 февраля 2017 04:21 · Личное сообщение · #9 |

|

|

Создано: 03 февраля 2017 04:32 · Личное сообщение · #10 |

|

|

Создано: 03 февраля 2017 04:47 · Личное сообщение · #11 difexacaw пишет: Кстате как это узнать без отладки Да я пока занят передачей управления на такие участки Но как пример есть и явное исполнение таких инструкций. и допустим jmp [addr] вполне влезет на 6 байтов. Возможно так маркируют. Code:

----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 03 февраля 2017 05:05 · Личное сообщение · #12 Bronco Смотрите, нарушение DFG(инвалидный): 1. Если допустить x5D1A это выравнивание - выше не процедура, так как нет из неё возврата, тогда нет смысла в выравнивании(если не NPX). 2. DFG корреляция - перезапись регистра, mov al/mov eax. По выборке данных - код валид, отсутствует инвалид адресация. Причём есть валид цикл. До 5D1A либо генерация треша автоматикой, либо это данные. ----- vx  |

|

|

Создано: 03 февраля 2017 09:14 · Поправил: oldman · Личное сообщение · #13 Bronco пишет: вот зачистим и посмотрим что в остатке, а так то лучше посмотри сам... По вызовам апи если смотреть, старого загрузчика походу нет вообще, почти сразу начинают получать адреса стим-апи, далее читают файл лицухи. Как выше написали, его ждут в текстовом виде, идет вызов lstrlenA от содержимого файла с лицухой. Ну далее уже под вм начинают эту "лицуху" извращать по всякому, лень стало разбираться, так как ВМ реально гнусная, какая то 8 битная, перегруженная обфускацией херня: Code:

Верните старый добрый 64-битный вмпрот  Bronco пишет: да это всё мелочи, местами даже удобные, под каждый билд свой айди лицухи. не, я не про название файла, а про содержимое, Haoose пишет что текстовая стала, так и получается --- Гыы: Code:

"Хэшики" с шары считаем

|

|

|

Создано: 03 февраля 2017 12:07 · Личное сообщение · #14 |

|

|

Создано: 03 февраля 2017 12:47 · Поправил: Bronco · Личное сообщение · #15 oldman пишет: а про содержимое, Haoose пишет что текстовая стала как то она увеличилась в размере в 2 раза. не ну я просто ляпнул что могут, а оно вон как...  но хз может из-за того что hextostring. Символьный ряд для base64_mod присутствует, даже нашёлся указатель на него в этом мясе. Но сам алгоритм вроде как размазали, что косвенно намекает, что это новая реализация вм аля денуво. Но виртуалить ещё много чего не умеем. Передача управления, после эпилога заканчивается вроде так Code:

oldman пишет: ВМ реально гнусная, какая то 8 битная, перегруженная обфускацией херня: хз что это я не спец по вм...но шняга цикличная, чем-то всякие солидшилды напоминает. спецы если нагрянут расскажут. oldman пишет: "Хэшики" с шары считаем значит концепт старый, поздно батенька Блу баржоми пить..  difexacaw пишет: До 5D1A либо генерация треша автоматикой, либо это данные. Это валидный код процедуры, зачем эта инструкция по ходу дела выясним, пока она как "статик ноп". add и это ...а что собственно под беткой понимают... 18 гиг не многовато ли для бета теста, с учётом того что локализация ограничена. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 03 февраля 2017 13:28 · Поправил: oldman · Личное сообщение · #16 difexacaw пишет: По выборке данных - код валид, отсутствует инвалид адресация. Причём есть валид цикл. До 5D1A либо генерация треша автоматикой, либо это данные. Ты особо не заморачивайся автоматикой и сложными теориями, в денувке всё попроще, в статике ты видешь: Code:

А в нужный момент это станет к примеру чем-нибудь типа: Code:

И потом опять внезапно превратится в NOP  Добавлено спустя 3 минуты Bronco пишет: и это ...а что собственно под беткой понимают... 18 гиг не многовато ли для бета теста, с учётом того что локализация ограничена. Как качнуть/поучавстовать? На сайте у них зарегался , ключ пока не шлют  |

|

|

Создано: 03 февраля 2017 13:37 · Личное сообщение · #17 |

|

|

Создано: 03 февраля 2017 14:24 · Личное сообщение · #18 Сорян за жесткий оффтоп. Вот, с хакерами-ператами тут гибридная война идет, и я подумал - а чего бы не пнуть Блу? Балуюсь Юнити. Про что бы сделать игру? Про нашу любимую защиту! :D Жанр стеб-РПГ. Выбираешь персонажа - Bronco (если не против), mkdev, CPY (в виде Челентано, наверное), CODEX. Главных боссов 3 - сам Блу, его жена, и какой то их третий испанец. Враги - активаторы, форумные тролли, и какие то постоянно мутирующие персонажи, типа куски вм. Подкидывайте идейки :D  |

|

|

Создано: 03 февраля 2017 16:06 · Личное сообщение · #19 BFG18 пишет: если не против ну что поделать, без популяризации , народ в тему(не в топ!) не подтянется. Доктор Ливси не чего так типаж, после украинского мьюзикла, так ваще классический троль.. Но чего то мне мемом не хочется быть. На самом деле у защиты есть чему поучиться, парни учли много аспектов, но на выходе, троллят по взрослому только потребителя, а не пиратов. Куча прологов_эпилогов, контекст то в сигментные регистры, то обратно, большинство данных от среды снимают в циклах, в обработчиках событий, а это с прологами_эпилогами, всё стопятцот раз по кругу. И ...всё это яйца выеденного не стоит, если главный аспект без которого не работают прогресс и сейвы, сертификат клиентского приложения. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 03 февраля 2017 20:12 · Личное сообщение · #20 |

|

|

Создано: 03 февраля 2017 20:30 · Личное сообщение · #21 mkdev пишет: dump works on my cpu i5-750 Добавлено спустя 4 часа 33 минуты oldman пишет: Гыы: отож...вмпрот ещё фору даст этой не до вм с метлой в хвосте, по скорости обработки данных и эмуляции логики. С такими тормозами, сабжу приходится брать всё и сразу. Все яйца в одну корзину...это что там свежая струя в команде..  Code:

Прежний сабж нагнули полностью, концептуально от набора зависимостей среды не отказались,от многого отказались, и в итоге имеем уже новую реализацию тормозов по круче прежней. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

|

|

Создано: 04 февраля 2017 04:46 · Личное сообщение · #22 |

|

|

Создано: 04 февраля 2017 06:02 · Личное сообщение · #23 Bronco > контекст то в сигментные регистры, то обратно Как это  Сегментные регистры не могут быть использованы как регистры общего назначения. Если туда произвольное значение попытаться загрузить, сработает ловушка при валидации сегмента. ----- vx  | Сообщение посчитали полезным: unknownproject | Сообщение посчитали полезным: unknownproject |

|

|

Создано: 04 февраля 2017 13:43 · Поправил: Bronco · Личное сообщение · #24 difexacaw, ок..это мой косяк. я подразумевал 128 битные и выше. -------------- Хз что это за вм, и вм ли это. Основной метод стартового кода просто раскидан по секции защиты. Безусловные переходы между участками, эмулируют 2 способами. Первый тип разнообразный , но суть одинакова, как примеры: Code:

Второй тип работает по табличке. Code:

в итоге имеем адрес следующего участка. можно сразу и поправить, и сохранить, чтобы не кружить. Ещё эмулируют коллы, пока вникаю, ибо тут работает метла, подчищают всё что можно.

----- Чтобы юзер в нэте не делал,его всё равно жалко..  | Сообщение посчитали полезным: oldman, v00doo | Сообщение посчитали полезным: oldman, v00doo |

|

|

Создано: 05 февраля 2017 07:22 · Личное сообщение · #25 Ну что, можно наконец объявить, что в Снайпере 3 используется новая версия денувки?  1) Вмпрот выпилен, и заменён на тормозную псевдо-вм. 2) Сильно упрощён/убран загрузочный код, убрали страницы по 1000, вызовы VirtualQuery, и т.д. 3) Я всё ждал, когда это случится, ибо было неизбежно.. и вот оно.. теперь проверяют данные из шаредаты и вызывают cpuid прямо во время игрового процесса! Вызовы не частые, происходят судя по всему случайным образом, для примера за порядка 5 минут игры: Code:

Шаредату проверяют тоже редко, зато сразу скопом, как писал выше, и в любой момент.  | Сообщение посчитали полезным: v00doo, Bronco, Haoose-GP | Сообщение посчитали полезным: v00doo, Bronco, Haoose-GP |

|

|

Создано: 05 февраля 2017 14:10 · Личное сообщение · #26 |

|

|

Создано: 05 февраля 2017 14:27 · Поправил: Haoose-GP · Личное сообщение · #27 Очередной релиз от итальянцев: Battlefield.1-CPY oldman Исходя из вышенаписанного - взлом теперь будет легче или сложнее, по вашему мнению? CPY справятся? ))  | Сообщение посчитали полезным: oldman | Сообщение посчитали полезным: oldman |

|

|

Создано: 05 февраля 2017 14:33 · Поправил: oldman · Личное сообщение · #28 |

|

|

Создано: 05 февраля 2017 14:34 · Личное сообщение · #29 Так как все уже успели попинать новую убер-тормознутую версию "new wave" денувы (хотя в стиме и у разрабов не написано, что это denuvo. ну понятно, что если ВНЕЗАПНО взломают, то разрабы знают как отмазаться), и я внесу свой ничтожный вклад в разговор. Bronco пишет: Хз что это за вм, и вм ли это. Это нечто больше приближенное к white-box cryptography. Здесь нет, как таковых лент p-code; есть некая структурная привязка к стеку; логика подачи данных на важные инструкции; если выбросить полиморф и обфускацию, то это такой же subroutine из оригинальной программы (часть инструкций даже совпадает с оригиналом, впрочем, это вероятно из-за сырости данной конструкции) , только с прикрученной системой обмена данных. Полагаю так-же что все эти переходы внутри (movsxd r15, dword ptr [r8 + r15*4 + 0x9375477] и статические lea,push, ret) формальны и определенных границ там, там скорее всего нет. Вязаться нужно к стеку. В частности, rsp пытаются прятать в другие регистры (впрочем, я давно так тоже делаю). Я полагаю, что некоторую ясность может внести mak, по данному вопросу. Bronco пишет: Передача управления, после эпилога заканчивается вроде так По-существу: Code:

ещё начало-хвост: Code:

Собственно некоторые критичные асм инструкции хорошо видны внутри: Code:

Обфускация, чаще всего, связана с необходимостью перетасовать регистры. В данном случае mov r12, r10: Code:

oldman пишет: Сильно упрощён/убран загрузочный код, убрали страницы по 1000, вызовы VirtualQuery, и т.д. Разве что от единственного VirtualAlloc не отказались (он в отдельной секции, самая первая псевдо-функция передаёт туда управление): Code:

Кстати, довольно интересно, что фиксированные оффсеты для динамики. oldman пишет: "Хэшики" с шары считаем Небольшое уточнение - ещё для kernel32/kernelbase/ntdll, PEB и CPUID. Динамика (VirtualAlloc, что выше) + статика (в секции) Code:

oldman пишет: Ну далее уже под вм начинают эту "лицуху" извращать по всякому, лень стало разбираться Две ступени (stage) декодирования: 1. Первый раз строку распаковывает 2. На втором уже со стандартным алго (base64_модификация) декодирования и дефолтным паттерном ключа превращает в DWORD табличку. Licence DWORDs теперь уже 0x161 (353). В прошлых версиях что-то около 0xD8 (216). Вомзожно, сказываются хэши шары. Code:

Тот же XOR #, const. Правда, теперь процесс раскидывания из таблицы в разброс идёт, а не по тому порядку, как было ранее. 520 раз он должен раскидать. Если более, то адреса начнут повторятся в шахматном поряд  | Сообщение посчитали полезным: oldman | Сообщение посчитали полезным: oldman |

|

|

Создано: 05 февраля 2017 14:38 · Личное сообщение · #30 (продолжение #29) .... в шахматном порядке и это говорит о том, что декодированная таблица - фуфло (ну или по крайней мере какая-то часть данных). Собственно, к примеру, первые ячейки DWORD с ключами,где #1 и #2 - номера в таблице после работы декодера (ес-но пропуская первое служебное двойное слово): Code:

oldman пишет: теперь проверяют данные из шаредаты и вызывают cpuid прямо во время игрового процесса! Таки да! Но опять же, там очень много фейковых вызовов. oldman пишет: cpuid rip=0000000146BBD51A eax=00000001 cpuid rip=0000000146BBD51A eax=00000001 Если Вы cpuid снизу дампите, то ... сэмулировать валидную лицуху не должно составить большой проблемы для Вас??! Или это не драйвер? Обычным геймерам можно поплевать denuvo ещё вот за что: представьте ситуацию, что у Вас на винде установились заплатки (обыденная ситуация вообщем-то, хотя я на убунте часто разве что открытые видео-драйвера из репозитория http://ppa.launchpad.net/oibaf/graphics-drivers/ubuntu качаю. ну не важно, короче...). Установились заплатки и Вы, не заходя в игрушку, защищенную denuvo, выключили комп (ноутбук) и а) интернет после этого у Вас отрубили (по тех. причинам или Вы не заплатили за него) б) Вы уехали в деревню (на море, за границу), где инета нет или там супер-дорогой роуминг. После вышесказанного приходит момент, когда Вы наконец садитесь за комп (ноутбук) и думаете, что в оффлайн-режиме сработает активация. Винда грузится, проходит установка обновлений, рабочий стол, запускается steam ... а игрушка не фурычит! А всё потому, что в 99% случаев, IMAGE_DATA_DIRECTORY у системных либ kernel32/ntdll/kernelbase после обновления будет другим! И разработчики denuvo об этом не догадываются ... или догадываются, но им плевать. */*/*/*/*/*/*/*/*/*/*/*/*/*/*/*/*/*/*/*/*/*/ Собственно касаемо самой игры Sniper Ghost Warrior 3, то игра сама по себе полное дерьмо! Никакой оптимизации + денуво. Грузится минут 15, графика не фонтан, звук и изображение почему-то асинхронны. И самое смешное, что по геймплею это обычный и типичный FarCry 2, но последний хотя бы не требует ояебу самых дорогих в мире топовых железяк. И ещё там был секуром.  |

|

|

Создано: 05 февраля 2017 14:56 · Личное сообщение · #31 ELF_7719116 пишет: По-существу: по существу, каждый эпилог уникален, может повториться если логика разбросанного метода-процедуры в цикле. ELF_7719116 пишет: часть инструкций даже совпадает с оригиналом без оригинала трудно оспаривать это утверждение, пока предположение что отсутствует только пролог-эпилог, его заменили на общий сейв-ресторе контекста. а исполнение инструкций разбавили тоннами бесполезного кода, у которого даже нет служебной нагрузки. ----- Чтобы юзер в нэте не делал,его всё равно жалко..  |

| << 1 ... 27 . 28 . 29 . 30 . 31 . 32 . 33 . 34 . 35 . 36 . 37 ... 52 . 53 . >> |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

Для печати

Для печати