| Сейчас на форуме: (+6 невидимых) |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

| . 1 . 2 . 3 . 4 . 5 . 6 . 7 . 8 . 9 . 10 ... 52 . 53 . >> |

| Посл.ответ | Сообщение |

|

|

Создано: 28 марта 2012 14:24 · Поправил: ELF_7719116 · Личное сообщение · #1  CODEX UNVIRTUALIZE DENUVO/VMProtect Code:

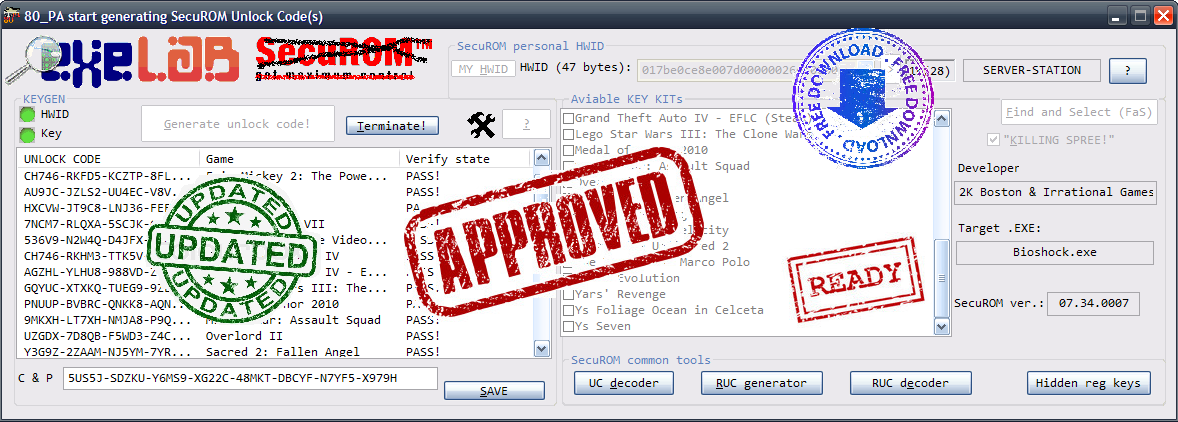

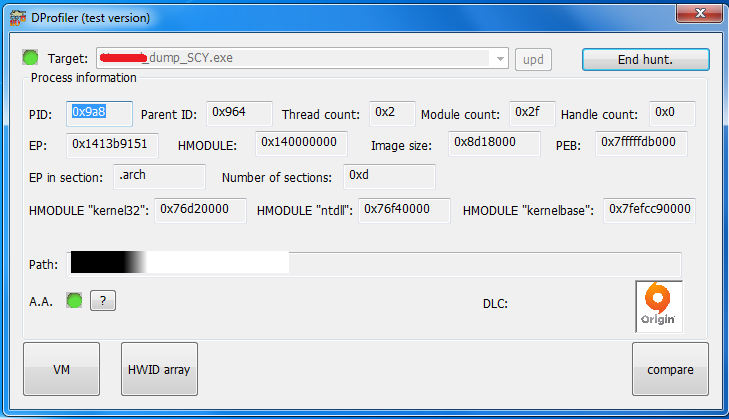

************** В связи со стремительно развивающимися событиями, данный топик будет реформирован. Перечень тем, на которые ведется обсуждение: ░▒▓▓-SecuROM 7/8 common (VM research; disk-check bypass attack; find OEP & dumping; cumulative attack...) ░▒▓▓-- SPR I (profiles; updates) ░▒▓▓-Requests for generation SecuROM PA Unlock code (SecuROM PA Online-activation) WOW! Only on EXELAB.RU ░▒▓▓ ░▒▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓▓ SPR I - Fight against the virtual machines (VM) of all SecuROM 7-8 versions (Подробности в .) 80_PA - SecuROM (PA) Online-Activation keygen! Holy shit!  [/url] [/url]the list of programs (games), which can now be activated using 80_PA: https://pastebin.com/EiMbV3YD or >>>>>>>> (!) Send me more games with SecuROM PA (!) >>>>>>>>>>>> Denuvo Profiler (DProfiler)  ------------ 1.04.2012 Собственно я не сказал самого главного. SecuRom_Profiler 7 v1.0(SPR I) - часть большого зеленого пирога, под названием "ТИБЕРИУМНЫЙ РЕВЕРСИНГ" (статья опубликована в 159 номере ][. А позже, ещё одна итоговая статья - 199 ][), включает в себя собственно статью в журнале, ПОЛНУЮ техническую статью, материалы по SecuROM 7.33.0017, исходники X-кода и видео. Технический вариант статьи с приложениями можно брать отсюда: ▒ ▒ ▒ ▒ ▒ Имеет косвенное отношение к статье: ▒ Хроники битвы при DENUVO 19.04.19 https://xakep.ru/2019/04/19/denuvo/ Message for the companies(etc) using this protection: we can buy SecuROM/DENUVO SDK & sources. Сontact me according to the personal message. Сonfidentiality is guaranteed!!! The bought files will be used for private research! ░░░░░░░░░░ См. также: ▓▓  615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip 615d_22.09.2013_EXELAB.rU.tgz - Sony DADC SecuROM vulnerability.zip c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo) c177_01.02.2017_EXELAB.rU.tgz - PATENT DENUVO.pdf (притащил v00doo)▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ 80_PA new 2.0 hotfix (!!!). Official links (mirrors): https://mega.nz/#!L6gGBYBK!Y9X-6LFBdow6a1_IBlDFbrS6PBF4RRz_n9kuSGiI0UM (или ) ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ DENUVO Leak content обращайтесь в личку - скину. ▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓▒▓ Denuvo Profiler (DProfiler) - test version 0.3 "INSPIRE" https://mega.nz/#!DLwExKya!kCyFXw1roY3MkFaTO56LJAd-amc2yXWVerV2ic38bgs (или )  | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 | Сообщение посчитали полезным: yanus0, obfuskator, Vovan666, MasterSoft, slick, hlmadip, ClockMan, Nightshade, Dart Raiden, Bronco, BAHEK, SReg, [Nomad], DimitarSerg, verdizela, yagello, OnLyOnE, FrenFolio, daFix, VodoleY, gena-m, m0bscene, Gideon Vi, ff0h, zeppe1in, antipod, huckfuck, kioresk, aRiX, 4kusNick, Ara, d0wn, Smon, audiofeel, zNob, cypherpunk, zzzombie1989, MarcElBichon, v00doo, DenCoder, nick7, Haoose-GP, arnix, Qbik, serilo, s2003r, DICI BF, Kindly, PavelDAS, HandMill, VanHelsing, random, TrueLies, warezhunter_, denfil777, alx30721, omeh2003, asm-jaime, WildGoblin, mushr00m, Flippy1801, KOTwasya, r3n5m388, chegevara, Groul, dnv83, kassane, ==DJ==[ZLO], red0x, HAOSov, rootkid, DirtyHarry, MacTep, kurorolucifer, s0cpy, aire1, ReloadUGunz, tRuNKator, Cherbet, RmK-FreE, Pringell, IHateInventNicknames, go2crck, mak, Dimosz, Creckerhack, zd0x, Mustafa_Dev007, UnnyBolt, Isaev, Astap1516, Voices_of_the_BULG, EHS4N, SnakeByte, KOCMOC42, anarh1st47 |

|

|

Создано: 28 марта 2012 18:30 · Поправил: Dart Raiden · Личное сообщение · #2 Немножко побрюзжу - "вылаживают" только . А такие утилиты - выкладывают ;)  | Сообщение посчитали полезным: artyavmu | Сообщение посчитали полезным: artyavmu |

|

|

Создано: 28 марта 2012 22:35 · Личное сообщение · #3 |

|

|

Создано: 28 марта 2012 23:51 · Личное сообщение · #4 |

|

|

Создано: 29 марта 2012 02:44 · Личное сообщение · #5 |

|

|

Создано: 30 марта 2012 12:12 · Личное сообщение · #6 |

|

|

Создано: 30 марта 2012 12:47 · Личное сообщение · #7 drone То есть когда китайцы на своем софт Русский язык это лучший анти-чайна протектор.  | Сообщение посчитали полезным: ClockMan, HandMill, obfuskator, SReg, ELF_7719116, gena-m, albatros | Сообщение посчитали полезным: ClockMan, HandMill, obfuskator, SReg, ELF_7719116, gena-m, albatros |

|

|

Создано: 30 марта 2012 16:12 · Личное сообщение · #8 |

|

|

Создано: 30 марта 2012 19:49 · Личное сообщение · #9 |

|

|

Создано: 30 марта 2012 20:17 · Личное сообщение · #10 |

|

|

Создано: 08 апреля 2012 20:08 · Личное сообщение · #11 |

|

|

Создано: 08 апреля 2012 21:08 · Личное сообщение · #12 |

|

|

Создано: 09 апреля 2012 16:51 · Личное сообщение · #13 |

|

|

Создано: 09 апреля 2012 17:49 · Личное сообщение · #14 |

|

|

Создано: 09 апреля 2012 18:06 · Личное сообщение · #15 |

|

|

Создано: 26 апреля 2012 18:54 · Личное сообщение · #16 Собственно для меня интересная мат задачка, которая реализована ... сами знаете где Кратко: Два противоположных по логике алгоритма, представленными в виде двух процедур с двумя аргументами, которые отрабатывают друг за дружкой: во втором заносим любое число (например, 1), первый-ссылка на массив ключей(offset 00B93AFC, например), которые копируются в стек VM; на выходе в EAX получается что-то типа закодированного числа(0790A442), которое было передано во втором аргументе. Если это закодированное число(0790A442) скормить в второй аргумент алгоритма обратного хода, то на выходе в EAX мы получаем ту же 1, при условии, что массив ключей был одинаков(offset 00B93AFC). Грубая техническая реализация: Число делится на две половинки лог операцией AND, одна из них "магически" увеличивается и последним XOR получается, что надо  [EBP+0C] - 2й аргумент сей процедуры (1й - указатель на один из массивов ключей, но я их уже вшил в код) Вопрос №1 - Как это называется? Вопрос №2 - ИМХО, этот код можно записать гораздо короче ?(прикол в четности/нечетности) Прямой ход Code:

Обратный ход Code:

|

|

|

Создано: 27 апреля 2012 01:02 · Личное сообщение · #17 Код полностью симметричный, как в асм командах так и в последовательности замены следования констант, две разные идут в конце каждой интерации или наоборот, 5CAC5AC5 и A353A53A также симетричны, в других константах также видна симметричная связь. Имхо код можно было бы свернуть в одну процедуру добавив пару асм команд симетричной перестановки. Но так как константы дворд, нужна внешняя таблица, тогда ссылки можно симметрично менять. А далее циклы в уже собранной процедуре можно свернуть ... Я бы использовал внешнюю таблицу, так проще, можно натуральный вариант тоже приложить?! Может это простой метод выборки делением ... вариант с таблицей бы увидеть .. ----- RE In Progress [!] Coding Hazard [!] Stay Clear of this Cube  |

|

|

Создано: 27 апреля 2012 09:05 · Поправил: ELF_7719116 · Личное сообщение · #18 |

|

|

Создано: 27 апреля 2012 20:53 · Личное сообщение · #19 Посмотрел, срипал по новой в отдельный файл, сделал прямую симметрию быстро, она не рабочая, хотя можно было понять по комбинации констант в три и два .. мне кажется это не прямая симметрия, а двойная или тройная, не знаю как ее называют, думал возможно собрать в одну процедуру добавив RotateTable, пока не увенчалось успехом, но как назвать не знаю точно. Надо в книжках посмотреть .. Может кому интересно, приложил вырезку асм кода, скомпиленный ехе и еще пару текстовиков просто для удобного анализа. Здесь нет процедур проб перестановки симметрии, только оптимизированные константы и удобное описание. Сам посмотрю еще чуть позже ... ----- RE In Progress [!] Coding Hazard [!] Stay Clear of this Cube  |

|

|

Создано: 28 апреля 2012 18:33 · Личное сообщение · #20 Вообще моя теория складывается примерно так: делается AND на две половинки, первая идет для результирующего XOR, вторая сначала AND с обратной маской, затем умножение в общем случае на одну спец. константу и что остается - результирующий XOR и все это дело разбавлено. Тут явно важна четность числа, потому что, когда делается AND 5CAC5AC5-сначала число НЕчетное, а после результат A353A53A - четный. Второй сборник ключей - первые половинки в 10 раз больше.  |

|

|

Создано: 29 апреля 2012 16:46 · Личное сообщение · #21 В голову ничего не приходит, похоже на Четные и нечетные функции и на криптографию на базе четных и нечетных чисел, может использоваться для построения Сбокс или построения вектора инициализации сбокса, которые динамически считаются. Есть разные модификации таких методов, альфабетик енкриптион как пример, в CAST используют динамическую постройку по типу четных и нечетных вариаций. Можно попробовать записать как макросы в крипт декрипт функции, как в Каст. Также может быть использовано просто как генерация коэффициента. Вырезал только эту часть, но судя по коду это часть большего алгоритма. Интересно что подается в два аргумента во входе на уровень выше этих двух операций. Мысли интересные - The standards also introduce the idea of odd crypto- periods, and even crypto-periods, switching from odd to even (and back) with every key change. - В принципе это таже идея смены ключей по типу СБОКС. Почитав немного по этой теме, в нескольких местах сказано что РотэйтТабле для таких крипто не проходит. Значит такой метод тоже не подойдет. Попробую в макросы обернуть. Внизу приложен пример каст и док по четннечетнкрипто  e3ac_29.04.2012_EXELAB.rU.tgz - Odd-Even Based Cryptography_CAST128.rar e3ac_29.04.2012_EXELAB.rU.tgz - Odd-Even Based Cryptography_CAST128.rar

----- RE In Progress [!] Coding Hazard [!] Stay Clear of this Cube  | Сообщение посчитали полезным: ELF_7719116 | Сообщение посчитали полезным: ELF_7719116 |

|

|

Создано: 30 апреля 2012 19:54 · Личное сообщение · #22 |

|

|

Создано: 30 апреля 2012 23:11 · Личное сообщение · #23 |

|

|

Создано: 01 мая 2012 19:07 · Личное сообщение · #24 |

|

|

Создано: 03 мая 2012 03:23 · Личное сообщение · #25 ELF_7719116 В первом посте уже писал, что может быть выборкой по таблице. В СэйфДиск как раз описывается этот вариант, строго по этому коду нужно смотреть передаваемые параметры и процедуры выше стоящие. Не было времени, я посмотрел только на пару уровней выше, где не увидел таблиц, а только передачу через стек, дальнейший рип выдал слишком большой код, поэтому оставил. В целом это только вариации которые базируются на odd and even ... дальше уже можно определить по выше стоящему коду. Если там используют 5CAC5AC5 как маску, не факт что код срипан. Может они использовали одинаковые методы обращения к таблицам и скрестили это с криптографией. Не столь важно, можно оставить на потом, всегда так делаю. Свернутый в макросы по делению регистровому, регистры можно свернуть думаю, частично они изменены, но размер от этого не меньше  и хвостов немного есть и хвостов немного есть ----- RE In Progress [!] Coding Hazard [!] Stay Clear of this Cube  |

|

|

Создано: 03 мая 2012 18:04 · Личное сообщение · #26 mak Один из фактов "рипаного кода". Вот мусорный код из cnc3game.dat(SecuROM 7.33.0017) Code:

строка "Примечание: Также просматривая, эти отладочные обработчики, можно встретить ещё один парадокс:" и после идет картинка - в стиле "найдите одно отличие". В общем случае еще можно привести еще штуки три точно. С алгоритмом "odd and even" в принципе все ясно. Единственное повторюсь для следующих поколений(писал выше)-вполне вероятно, что можно выдрать алгоритмы из тибериума ведь в сумме их результат нулевой, а отрабатывают они в подавляющем большинстве случаев друг за другом.  |

|

|

Создано: 29 июля 2012 19:06 · Личное сообщение · #27 SecuROM 8 На днях подогнали сабж в какой-то убогой игрушке "Храбрая сердцем" (Точная версия не определена, предположения колеблются в районе 8.04-05). Вероятно, это какая-то упрощенная версия сабжа или все так плохо. Вообщем результаты поверхностного осмотра пациента: Неприятные... Конструктивно все тот-же SecuROM 7.35  Несколько видоизменилась проверка диска в Несколько видоизменилась проверка диска в  |

|

|

Создано: 29 июля 2012 21:30 · Личное сообщение · #28 По поводу "мусорного кода", приведённого выше, мне вспоминается такой момент. Была игрушка - Pariah - там было много файлов, защищённых safedisc advanced. Среди этих файлов также были и библиотеки. Отладочный код обработчиков SDAPI был затёрт. Так вот дело в том, что команда MOV EAX, 0054A998 требует релокации, а если восстанавливать обработчики путём вписывания их кода обратно в дамп, то релокация библиотеки испортит код по адресу 0x0054A999. Приходилось править релоки, т.е. удалять все подобные. ----- the Power of Reversing team  | Сообщение посчитали полезным: ELF_7719116 | Сообщение посчитали полезным: ELF_7719116 |

|

|

Создано: 30 июля 2012 17:23 · Личное сообщение · #29 |

|

|

Создано: 10 декабря 2012 19:30 · Личное сообщение · #30 Извиняюсь, что поднял старую тему, однако вверху написано, что вопросы по защите SecuROM можно писать сюда. Скажите пожалуйста, есть ли надежный статический алгоритм 100% для определения версии защиты. ProtectionID 6.4.0 не видит последние версии. Я читал, что можно определить по файлу dyndata_версия_защиты.dll, но как сказано в посте выше - в последних версиях эту фитчу убрали и секции .securom вроде тоже теперь нету.  |

| . 1 . 2 . 3 . 4 . 5 . 6 . 7 . 8 . 9 . 10 ... 52 . 53 . >> |

| eXeL@B —› Протекторы —› Crack SecuROM & DENUVO |

Для печати

Для печати