| Сейчас на форуме: bartolomeo, -Sanchez-, morgot, sashalogout (+5 невидимых) |

| eXeL@B —› Софт, инструменты —› GHIDRA software reverse engineering (SRE) suite of tools |

| << . 1 . 2 . 3 . 4 . 5 . 6 . 7 . |

| Посл.ответ | Сообщение |

|

|

Создано: 06 марта 2019 04:20 · Поправил: DimitarSerg · Личное сообщение · #1  A software reverse engineering (SRE) suite of tools developed by NSA's Research Directorate in support of the Cybersecurity mission It helps analyze malicious code and malware like viruses, and can give cybersecurity professionals a better understanding of potential vulnerabilities in their networks and systems. GHIDRA 9.1.1 released ! is an interop framework that allows you to run IDAPython scripts under Ghidra and Ghidra scripts under IDA Pro with little to no modifications. Using <-- to Reverse Engineer Object Oriented Code with Ghidra : Code:

Cisco Talos is releasing two new tools for IDA Pro: and : Code:

Список видео на канале: Code:

Code:

Ghidra for analyzing firmware ----- ds  | Сообщение посчитали полезным: SReg, sefkrd, CyberGod, Vnv, Gideon Vi, cppasm, mak, v00doo, Rio, Orlyonok, sergio12, kp0m, memadm, Hugo Chaves, DICI BF, HandMill | Сообщение посчитали полезным: SReg, sefkrd, CyberGod, Vnv, Gideon Vi, cppasm, mak, v00doo, Rio, Orlyonok, sergio12, kp0m, memadm, Hugo Chaves, DICI BF, HandMill |

|

|

Создано: 21 декабря 2019 20:10 · Личное сообщение · #2 |

|

|

Создано: 21 декабря 2019 20:12 · Личное сообщение · #3 reversecode пишет: заблокирован в рф. заблокирован для рф Неа, в этой фразе есть инфравербальная нагрузка. У меня сестра филолог, я в таких штуках разбираюсь. ----- 2 оттенка серого  | Сообщение посчитали полезным: sefkrd | Сообщение посчитали полезным: sefkrd |

|

|

Создано: 22 декабря 2019 07:33 · Личное сообщение · #4 |

|

|

Создано: 27 декабря 2019 23:21 · Поправил: f13nd · Личное сообщение · #5 Может кому пригодится. По известным причинам гидра не поддерживает пиксельные шрифты windows, но в дизассемблере они как нигде были бы уместны из-за их высокой плотности. Кто хоть раз запускал ollydbg знает о чем речь. Моноширинный пиксельный шрифт в TrueType формате, Кирилл с Мефодием на борту.

----- 2 оттенка серого  | Сообщение посчитали полезным: plutos | Сообщение посчитали полезным: plutos |

|

|

Создано: 14 января 2020 04:31 · Личное сообщение · #6 |

|

|

Создано: 25 февраля 2020 00:09 · Личное сообщение · #7 |

|

|

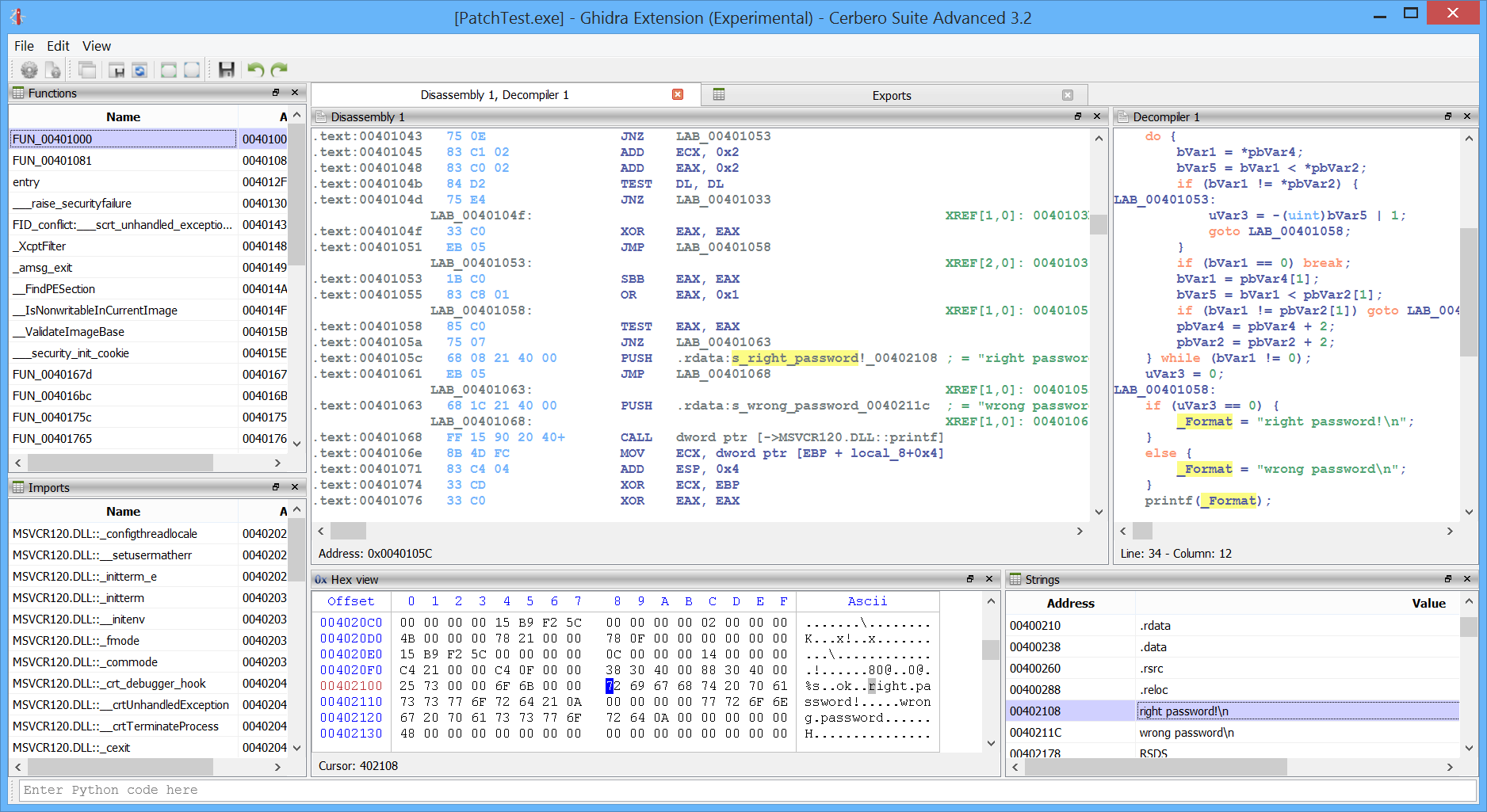

Создано: 21 марта 2020 14:07 · Личное сообщение · #8 Ghidra & Cerbero: released the native interface PoC

----- RE In Progress [!] Coding Hazard [!] Stay Clear of this Cube  | Сообщение посчитали полезным: plutos | Сообщение посчитали полезным: plutos |

|

|

Создано: 28 марта 2020 12:36 · Личное сообщение · #9 mak пишет: Ghidra & Cerbero: released the native interface PoC Ну если кто-то мечтал об qt'шном интерфейсе для гидры, совсем без плагинов (кроме analyzer'ов), с хоткеями (которые нельзя переназначить), даже без такой опции как make data и с NullPointerException'ами за то, что поскроллил листинг ползуном справа, то сбыча мечт состоялась  Осталось занести разработчику от 99 до 640 евро. Осталось занести разработчику от 99 до 640 евро.

----- 2 оттенка серого  |

|

|

Создано: 29 марта 2020 03:58 · Личное сообщение · #10 |

|

|

Создано: 14 мая 2020 00:56 · Личное сообщение · #11 |

|

|

Создано: 24 мая 2020 04:14 · Поправил: plutos · Личное сообщение · #12 |

|

|

Создано: 06 июня 2020 11:36 · Личное сообщение · #13 |

|

|

Создано: 08 июня 2020 07:43 · Поправил: daemonserj · Личное сообщение · #14 |

|

|

Создано: 18 июня 2020 08:46 · Личное сообщение · #15 |

| << . 1 . 2 . 3 . 4 . 5 . 6 . 7 . |

| eXeL@B —› Софт, инструменты —› GHIDRA software reverse engineering (SRE) suite of tools |

Для печати

Для печати