| Сейчас на форуме: -Sanchez-, morgot, sashalogout (+4 невидимых) |

| eXeL@B —› Софт, инструменты —› x64dbg отладчик |

| << 1 ... 9 . 10 . 11 . 12 . 13 . 14 . 15 . 16 . 17 . 18 . 19 ... 22 . 23 . >> |

| Посл.ответ | Сообщение |

|

|

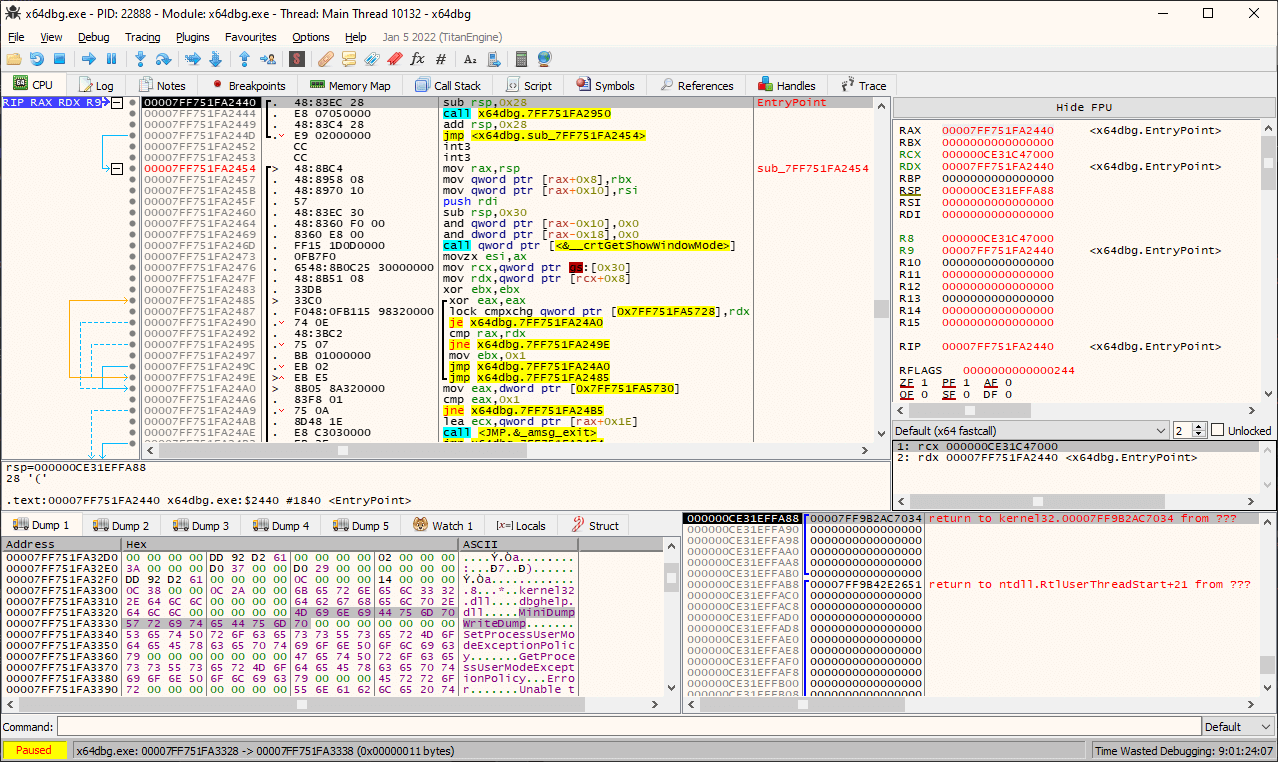

Создано: 11 декабря 2013 11:49 · Поправил: Ra1n0 · Личное сообщение · #1 Актуальные ссылки: Документациия по отладчику - Новый проект от Mr.eXoDia и др. Features: Open-source Intuitive and familiar, yet new user interface C-like expression parser Full-featured debugging of DLL and EXE files (TitanEngine) IDA-like sidebar with jump arrows IDA-like instruction token highlighter (highlight registers etc.) Memory map Symbol view Thread view Content-sensitive register view Fully customizable color scheme Dynamically recognize modules and strings Import reconstructor integrated (Scylla) Fast disassembler (BeaEngine) User database (JSON) for comments, labels, bookmarks etc. Plugin support with growing API Extendable, debuggable scripting language for automation Multi-datatype memory dump Basic debug symbol (PDB) support Dynamic stack view Built-in assembler (XEDParse) View your patches and save them to disk Built-in hex editor Find patterns in memory

| Сообщение посчитали полезным: ff0h, Gideon Vi, nick8606, Artem_N, JKornev, DimitarSerg, daFix, Rio, n0x90, DenCoder, Maximus, ELF_7719116, exprxp, Error13Tracer, Gerpes, SDFnik, VanHelsing, marius, jangle, hello, Bronco, mushr00m, HandMill, Johnatalbi, kassane, BAHEK, zNob, mkdev, Haoose-GP, HAOSov, mr qubo, Tyrus, kurorolucifer, Relax_, esa_r, Styx, Creckerhack, RootKey, RoKZaR, CKAP, Cigan, tRuNKator, Wargrinder, morgot, BiteMoon, mak, Illuzion | Сообщение посчитали полезным: ff0h, Gideon Vi, nick8606, Artem_N, JKornev, DimitarSerg, daFix, Rio, n0x90, DenCoder, Maximus, ELF_7719116, exprxp, Error13Tracer, Gerpes, SDFnik, VanHelsing, marius, jangle, hello, Bronco, mushr00m, HandMill, Johnatalbi, kassane, BAHEK, zNob, mkdev, Haoose-GP, HAOSov, mr qubo, Tyrus, kurorolucifer, Relax_, esa_r, Styx, Creckerhack, RootKey, RoKZaR, CKAP, Cigan, tRuNKator, Wargrinder, morgot, BiteMoon, mak, Illuzion |

|

|

Создано: 20 января 2019 10:55 · Поправил: plutos · Личное сообщение · #2 |

|

|

Создано: 20 января 2019 11:07 · Личное сообщение · #3 Vamit пишет: Кроме как Shift+Up/Down ничего не нашел, Shift+PageUp/PageDown не работают. Функции выделения кода, например Select(beginAddr, endAddr), также отсутствуют. ----- 2 оттенка серого  | Сообщение посчитали полезным: Vamit | Сообщение посчитали полезным: Vamit |

|

|

Создано: 20 января 2019 13:02 · Личное сообщение · #4 |

|

|

Создано: 20 января 2019 13:13 · Поправил: f13nd · Личное сообщение · #5 Vamit пишет: Вот именно, чтобы таким образом выделить 200кБ кода надо почти час кнопки держать нажатыми. Есть также вариант в уме прибавить к темущему адресу 0x32000, промотать тычками мыши в вертикаьлную колбасу справа (под ползуном) и на шифт+лкм выделить. Vamit пишет: Из скрипта или плагина я знаю как это сделать, спрашивал вообще-то про ГУИ редактора. Ну вот не пришло в голову никому, что 200кб кода кому-то понадобится копипастить с отладчика. Возможно потому, что отладчик немного для других целей придуман. Я о том, что нужную команду можно зарегистрировать и самому, если очень сильно хочется. ----- 2 оттенка серого  |

|

|

Создано: 24 января 2019 14:39 · Личное сообщение · #6 |

|

|

Создано: 24 января 2019 15:58 · Личное сообщение · #7 |

|

|

Создано: 24 января 2019 20:01 · Личное сообщение · #8 |

|

|

Создано: 24 января 2019 21:01 · Поправил: dma · Личное сообщение · #9 |

|

|

Создано: 24 января 2019 22:43 · Поправил: f13nd · Личное сообщение · #10 Гугл говорит, что "x64dbg source view" доступен при наличии отладочных символов (.pdb файл). А шерлоку холмсу неплохо бы знать, что клерк никогда не стал бы интересоваться как та или иная фича в дебаггере работает. Он бы бегло посмотрел x64dbg в отладчике, придумал бы как это на самом деле работает и попытался всех убедить, что это работает именно так, как он придумал. ----- 2 оттенка серого  |

|

|

Создано: 25 января 2019 00:38 · Личное сообщение · #11 |

|

|

Создано: 30 января 2019 16:30 · Личное сообщение · #12 Как можно по bp заполнить участок памяти (32 байта) нужными значениями? В "команде" я могу сделать memset, или на асме 4 байта записать, как больше не понятно. Автор крайне скуп на описание и примеры в документации, в частности поэтому я так и не могу до конца разобраться со скриптингом. Поиск по докам работает из рук вон плохо, хоть бы кто-то статейку накатал на эту тему...  |

|

|

Создано: 30 января 2019 17:19 · Личное сообщение · #13 И все таки. Делаю билд студией (2008 или 2015). В папке лежит test.exe , test.pdb . Открываю ехе в дебагере, и.. нет никаких исходных кодов. Перехожу на вкладку отладочные символы, жму правой кнопкой на test.exe - загрузить символы. Он пишет что-то вида Загрузка символа Test1.pdb Сигнатура: 814561AB9A294787A8A50B54A4456509E Место назначения: ...\x32\symbols\Test1.pdb\814561AB9A294787A8A50B54A4456509E\Test1.pdb URL: https://msdl.microsoft.com/download/symbols/Test1.pdb/814561AB9A294787A8A50B54A4456509E/Test1.pdb Symbol download failed... See symbol log for more information Ес-но на сайте нет моих символов, но они лежат тупо рядом в папке. Была версия от 2.09.2018. Скачал самую новую - такая же ерунда. Что я делаю не так?  |

|

|

Создано: 07 февраля 2019 00:30 · Поправил: morgot · Личное сообщение · #14 Все работает, прошу прощения , просто нужно: 1. Дебажить на той же машине, где и собиралось, иначе какие-то не те пути в pdb. 2. Переходить в дебагере именно к "пользовательскому коду", и уже где-то там становится доступным исходный код. Доступность его видно на вкладке CPU , там появляются коменты вида filename.c 13 (имя файла строка). Не претендую на истину, но может кому пригодится. Или же можете удалить это сообщение вместе с предыдущим, если ценности форуму оно не несет.  |

|

|

Создано: 07 февраля 2019 13:43 · Личное сообщение · #15 morgot пишет: 1. Дебажить на той же машине, где и собиралось, иначе какие-то не те пути в pdb. Удивительно не правда ли, но в твоем ехе прописан абсолютный путь к pdb файлу. Впрочем morgot пишет: Делаю билд студией (2008 или 2015). , а как мы знаем от вас студия генерит монструозные хеллоуворды, так что нет, для вас не удивительно.  |

|

|

Создано: 21 февраля 2019 03:02 · Личное сообщение · #16 |

|

|

Создано: 10 марта 2019 21:48 · Личное сообщение · #17 Есть такой плагин - AdvancedScript version 2.8 https://github.com/Ahmadmansoor/AdvancedScript/releases Плагин у меня не регистрируется для обеих разрядностей, есть ещё x64dbgpy, на х32 работает нормально, в х64 не загружается. Кто сталкивался?! ----- RE In Progress [!] Coding Hazard [!] Stay Clear of this Cube  |

|

|

Создано: 10 марта 2019 22:40 · Поправил: f13nd · Личное сообщение · #18 mak пишет: Плагин у меня не регистрируется для обеих разрядностей Он не светится в меню Plugins use Scriptw command for showing the Script window and F12 for steping сказано в readme.md, и это работает Добавлено спустя 3 минуты mak пишет: есть ещё x64dbgpy, на х32 работает нормально, в х64 не загружается Предположу, что это связано с разрядностью установленного питона (и возможно галкой register environment variables при его установке) ----- 2 оттенка серого  | Сообщение посчитали полезным: mak | Сообщение посчитали полезным: mak |

|

|

Создано: 29 апреля 2019 01:09 · Поправил: plutos · Личное сообщение · #19 Не хочу темы плодить из-за частного вопроса, помещу на удачу здесь, может кто-нибудь и поможет. Была какая-то не старая утилита, которая могла динамически эмулировать и разбирать инструкции на малейшие детали, при этом все поля можно было редактировать, смысл утилиты изучать машинный язык, его структуру и работу. Но я не припомню название этой утилиты, а сам к сожалению не сохранил. там был DOS подобный GUI, можно было редактировать всю структуру инструкции, т.е. была полная раскодировка инструкции на всех уровнях возможного отображения .. встроен эмулятор х64-х32 кода, мне кажется этот проект был на гитхабе, но я не смог найти поиском. не Zydis! ----- Give me a HANDLE and I will move the Earth.  |

|

|

Создано: 05 мая 2019 22:26 · Личное сообщение · #20 Интересно x64dbg работает. Версия от 27 ноября 2018 года. В RtlImageNtHeaderEx() Code:

По rdx база, там та самая сигнатура, но при сравнении ZF не устанавливается! ??? Это как так? Это что, вмешательство дебаггера в работу программы? Это больше на неправильную эмуляцию похоже. Зачем такое писать??? В версии от 30 апреля всё ок? Никто не знает? ----- IZ.RU  |

|

|

Создано: 06 мая 2019 05:58 · Поправил: masterkey0 · Личное сообщение · #21 |

|

|

Создано: 06 мая 2019 06:25 · Поправил: plutos · Личное сообщение · #22 masterkey0 пишет: как в x64dbg поставить такой брейк смотрели? В этом документе любые виды и вариации bp рассмотрены, нужно только найти тот, что нужен. или вот . ----- Give me a HANDLE and I will move the Earth.  | Сообщение посчитали полезным: masterkey0 | Сообщение посчитали полезным: masterkey0 |

|

|

Создано: 06 мая 2019 08:38 · Поправил: masterkey0 · Личное сообщение · #23 |

|

|

Создано: 06 мая 2019 11:07 · Поправил: hash87szf · Личное сообщение · #24 http://help.x64dbg.com/en/latest/introduction/Expression-functions.html#arguments это они так на стэк смотрят а ноль или 1 или +4, это зависит от аргов функи в том же блоге: BOOL WINAPI TranslateMessage( _In_ const MSG *lpMsg ); MSG structure == arg, из МСДН result: bpcnd TranslateMessage, "[arg.get(0)+4] == MESSAGE && [arg.get(0)] == HANDLE" тоесь бряк на ТранМэс, если в стэке по адресу втором места typedef struct tagMSG { HWND hwnd; <- [arg.get(0)] UINT message; <- [arg.get(0)+4] WPARAM wParam; LPARAM lParam; DWORD time; POINT pt; } MSG, *PMSG, *LPMSG; предлагаю учить Си и Винапи (iczelion?) в основах, поверьте, легче будет  | Сообщение посчитали полезным: masterkey0 | Сообщение посчитали полезным: masterkey0 |

|

|

Создано: 06 мая 2019 11:14 · Личное сообщение · #25 |

|

|

Создано: 14 мая 2019 10:43 · Личное сообщение · #26 коллеги, разбираю кракми (в аттаче) из пятнадцатой главы руководства для новичков по олли от Нарвахи. Порядок действий: вешаем брейк на TranslateMessage, меняем его на MSG==202 (в x64dbg задаём сразу), после срабатывания находим в памяти строку и вашем на неё bpm on access. Машина одна и та же, ось тоже. В ольге оказываемя там, где надо, в x64dbg летим в непонятное. И это не первый bpm, который в x64dbg срабатывает непонятно где. Догадываюсь, что делаю что-то не правильно. Что?  2533_14.05.2019_EXELAB.rU.tgz - SamBo.7z 2533_14.05.2019_EXELAB.rU.tgz - SamBo.7zДобавлено спустя 12 минут Добавлю. Проделал тоже самое в x64dbg, но вместо bpm использовал hard - внезапно оказался там, где нужно. bpm глючат или я лажаю?  |

|

|

Создано: 14 мая 2019 16:55 · Личное сообщение · #27 хдбг не умеет ставить мембп на байты, ставит на целый мемпэйдж помоему через access rights и когда мемпэйдж хто читае, ловит ошибку в окошечке бреакпоинтс, смотрите на адрес, та стоит для мембп круглое такое число

| Сообщение посчитали полезным: masterkey0 | Сообщение посчитали полезным: masterkey0 |

|

|

Создано: 15 мая 2019 23:37 · Личное сообщение · #28 |

|

|

Создано: 17 мая 2019 04:02 · Личное сообщение · #29 |

|

|

Создано: 17 мая 2019 09:17 · Поправил: cppasm · Личное сообщение · #30 Apocalypse пишет: Так VirtualProtect работает на страницу И что мешает в обработчике исключения проверить адрес при обращении к которому произошло исключение, и если он не тот - пропускать его? Просто так реализовали и всем пофиг. А по факту оно не юзабельно в таком виде, проще аппаратные бряки использовать если их хватает...  |

|

|

Создано: 17 мая 2019 09:33 · Личное сообщение · #31 |

| << 1 ... 9 . 10 . 11 . 12 . 13 . 14 . 15 . 16 . 17 . 18 . 19 ... 22 . 23 . >> |

| eXeL@B —› Софт, инструменты —› x64dbg отладчик |

Для печати

Для печати