| Сейчас на форуме: -Sanchez- (+8 невидимых) |

| eXeL@B —› Основной форум —› Взлом Android приложений |

| << 1 ... 36 . 37 . 38 . 39 . >> |

| Посл.ответ | Сообщение |

|

|

Создано: 12 сентября 2011 12:37 · Поправил: SaNX · Личное сообщение · #1 В теме обсуждаются вопросы взлома под андроид и соответствующие тулзы. ТУТОРИАЛЫ: ТУЛЗЫ: JEB ApkAnalyser GikDbg В аттаче fernflower, очень годный жава декомпилер.  0ece_06.12.2012_EXELAB.rU.tgz - fernflower.jar 0ece_06.12.2012_EXELAB.rU.tgz - fernflower.jar

----- SaNX  | Сообщение посчитали полезным: 4kusNick, WmLiM, gsx3000, Maximus, CoolMax_86, Rustem, Oott, streit, t0ShA, BAHEK, sooqa, Ara, VodoleY, vden, Thegodofviruses, SDFnik, Soso, ff0h, RAMZEZzz, quency, XroM_N70, Alinator3500, Coderess, samtehnik, Isaev, dgyst, ALSSL, dosprog, omeh2003, d0wn, ELF_7719116, Bad_guy | Сообщение посчитали полезным: 4kusNick, WmLiM, gsx3000, Maximus, CoolMax_86, Rustem, Oott, streit, t0ShA, BAHEK, sooqa, Ara, VodoleY, vden, Thegodofviruses, SDFnik, Soso, ff0h, RAMZEZzz, quency, XroM_N70, Alinator3500, Coderess, samtehnik, Isaev, dgyst, ALSSL, dosprog, omeh2003, d0wn, ELF_7719116, Bad_guy |

|

|

Создано: 09 мая 2018 20:40 · Личное сообщение · #2 Всех с праздником вопрос по сабжу .dex -> .jar всегда пользовал для сей цели утилиту dex2jar, но вот попался мне материальчик обфуцирован, внутри папки A, a, aA, AA и тд на такой вот примитивной обфускации инструмент делает лажу (не все папки создает, а то что создает - внутри по два файла с тем же именем... вопрос - кто чем решает такую задачу? спс  |

|

|

Создано: 13 мая 2018 07:48 · Личное сообщение · #3 |

|

|

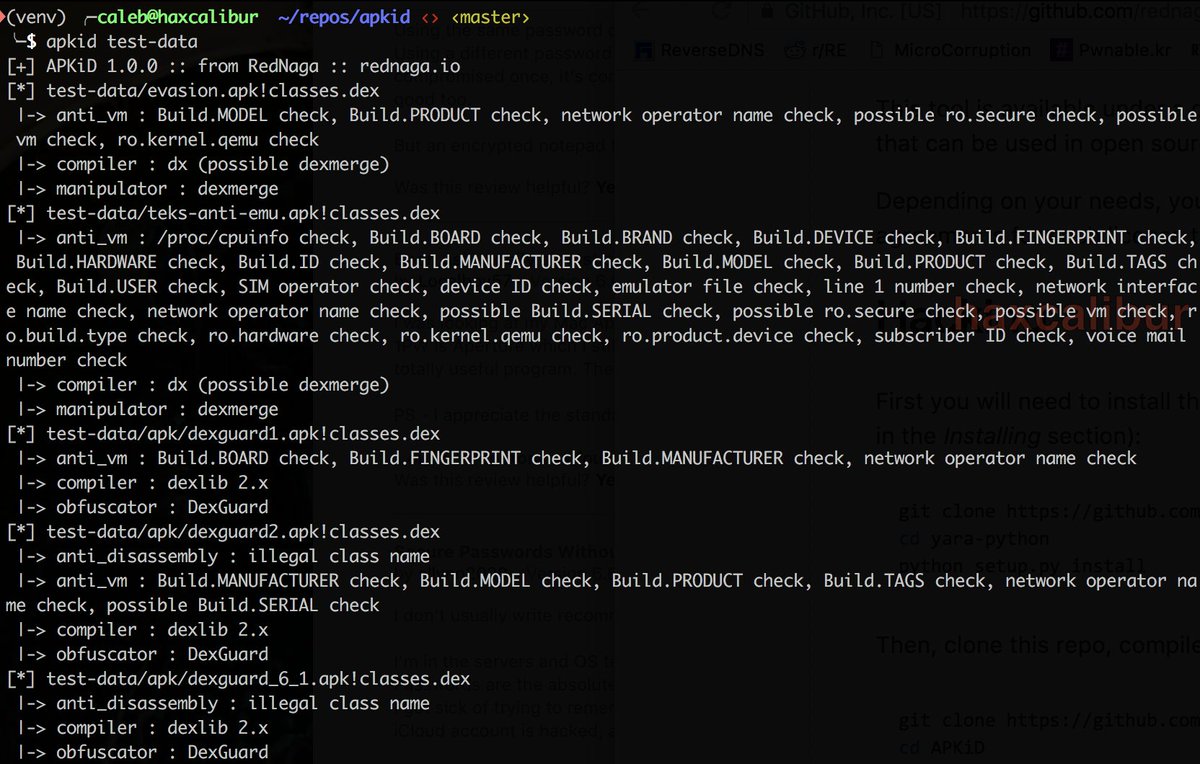

Создано: 17 июня 2018 12:05 · Поправил: 4kusNick · Личное сообщение · #4 APKiD Android Application Identifier for Packers, Protectors, Obfuscators and Oddities - PEiD for Android   Добавлено спустя 48 минут Есть еще один анализатор-комбайн, в котором в том числе используется APKiD: apk-anal  It's an static analys tool for APK files based on radare2, apktool and APKiD. ASCIInema "видео" работы: ----- Флэш, ява, дотнет - на завтрак, обед и ужин. Unity3D на закуску.  | Сообщение посчитали полезным: ALSSL | Сообщение посчитали полезным: ALSSL |

|

|

Создано: 17 июня 2018 13:37 · Личное сообщение · #5 |

|

|

Создано: 17 июня 2018 13:44 · Личное сообщение · #6 SDK Там много игр, включая онлайн, в основном защищают их - от читеров, от любопытных глаз и т.д. Ну и куча бансковских и финансовых приложений с уязвимостями и чувствительными данными, их тоже защищают от реверса по понятным причинам. ----- Флэш, ява, дотнет - на завтрак, обед и ужин. Unity3D на закуску.  | Сообщение посчитали полезным: SDK | Сообщение посчитали полезным: SDK |

|

|

Создано: 19 сентября 2018 15:58 · Поправил: Модератор · Личное сообщение · #7 |

|

|

Создано: 21 сентября 2018 23:35 · Личное сообщение · #8 |

|

|

Создано: 30 декабря 2018 18:53 · Личное сообщение · #9 |

|

|

Создано: 30 декабря 2018 19:28 · Личное сообщение · #10 |

|

|

Создано: 30 декабря 2018 19:43 · Личное сообщение · #11 |

|

|

Создано: 07 января 2019 05:39 · Личное сообщение · #12 |

|

|

Создано: 22 января 2019 08:45 · Личное сообщение · #13 |

|

|

Создано: 03 февраля 2019 03:08 · Личное сообщение · #14 |

|

|

Создано: 15 февраля 2019 18:18 · Личное сообщение · #15 Решил поглядеть одну игру под андроид, загрузил нужный файл target.so в IDA, нашел что хотел, затем на телефоне запустил, приаатачился с IDA 6.8 через android_server, все супер, ставлю бряк. Как до бряка доходит, игра вылетает. Решил сначала что моя криворукость, взял другой файл, все отлично трассируется внутри .so библиотек, значит в искомом файле что-то "мешает" отладчику. Вопрос, что я не так делаю? Куда копать? Что искать в логах logcat Пните в нужную сторону  |

|

|

Создано: 08 апреля 2019 23:20 · Личное сообщение · #16 |

|

|

Создано: 08 апреля 2019 23:52 · Личное сообщение · #17 XroM_N70 На недели 3 так опоздал +по Джебу есть ветка отдельная: https://exelab.ru/f/action=vthread&forum=2&topic=25488#3 ----- ds  | Сообщение посчитали полезным: XroM_N70 | Сообщение посчитали полезным: XroM_N70 |

|

|

Создано: 27 мая 2019 06:35 · Поправил: Gauri · Личное сообщение · #18 Ковырял программу, рекомпиляция smali даже без внесения изменений давала неработоспособный apk. Разобрался, где пропатчить classes.dex напрямую, в HEX редакторе. Автоматизировал это с помощью кастом патча LuckyPatcher. В новой версии программы тот кусок кода такой же, всё должно работать. Но пропатченый пациент падает при запуске с segmentation fault. 1). Как программы защищаются от пересборки classes.dex? Не, я понимаю, контроль целостности и т.п., но за счёт чего smali-backsmali приводят к пропаданию кусков кода, нарушению инициализации переменных и т.п.? 2). Из-за чего может быть segmentation fault при прямой правке classes.dex, без перекомпиляции в smali и обратно?  |

|

|

Создано: 27 мая 2019 13:01 · Личное сообщение · #19 Gauri пишет: Как программы защищаются от пересборки classes.dex? Переподписать нужно. Не помню, как чем точно это делать, давно было. Но примерно: нужен сертификат и правильная утилита. В интернете, одну находил - не работает, вторая помогла. Gauri пишет: Из-за чего может быть segmentation fault при прямой правке classes.dex В хидер .so-файлов не лазили? ----- IZ.RU  |

|

|

Создано: 27 мая 2019 13:35 · Личное сообщение · #20 |

|

|

Создано: 28 мая 2019 12:11 · Поправил: DenCoder · Личное сообщение · #21 Gauri пишет: Разве Lucky Patcher не сам переподписывает при применении патча? Lucky Patcher'ом не пользовался, не знаю - подписывает ли он правильно и каким сертификатом... Gauri пишет: только байт-код поправил в classes.dex. Возможно, какая-то защита. Добавлено спустя 22 минуты Gauri Покажи, байт-код до патча и после. ----- IZ.RU  |

|

|

Создано: 24 июня 2019 15:15 · Личное сообщение · #22 Начиная с андроид 8, ANDROID_ID возвращается свой для каждого приложения. Есть готовые способы получить его для чужого приложения? План Б: какой самый простой способ выполнить свой код в чужом процессе? Понимаю, что для этого нужен будет рут. DenCoder А с той ошибкой прояснилось: проверка целостности вызывает её умышленно с помощью нативной библиотеки. Добавлено спустя 1 час 53 минуты Удалось найти самостоятельно, покопавшись в исходниках системы: id всех программ лежат в /data/system/users/0/settings_ssaid.xml  |

|

|

Создано: 25 июня 2019 00:48 · Личное сообщение · #23 |

|

|

Создано: 25 июня 2019 06:36 · Личное сообщение · #24 |

|

|

Создано: 25 июня 2019 07:33 · Личное сообщение · #25 |

|

|

Создано: 25 июня 2019 07:37 · Личное сообщение · #26 |

|

|

Создано: 25 июня 2019 11:16 · Личное сообщение · #27 |

|

|

Создано: 25 июня 2019 12:01 · Поправил: DenCoder · Личное сообщение · #28 Gauri пишет: А с той ошибкой прояснилось: проверка целостности вызывает её умышленно с помощью нативной библиотеки. Под винду видел такую длл SecurityNoProtection.dll (Безопасность, никакой защиты). Смысл её - защита от изменений кода (случайных). Мешает отладке по int3 - периодически сканируется защищаемый файл, проверяется crc, если не совпадает - думает, что надо расшифровать опять, тем самым внося ошибку в код. Вдобаваок невидима для апи перечисления длл. Сделал сканирование секций, проверку на признак PE-заголовка и обнаружение этой длл по внутреннему имени. Дальше патчим 6 байт(длинный условный переход меняем на безусловный после проверки) и больше не мешает. У тебя что-то аналогичное. ----- IZ.RU  |

|

|

Создано: 12 июля 2019 23:19 · Личное сообщение · #29 А как дебажить приложения, которые содержат не сколько dex файлов ? Интересует как прикрутить отладку второго dex файла в ида ? Или тут лучше jeb для таких дел ? Правильно ли я понимаю, что за последнее время jeb по дебагу андроидных приложений smali и native стал на порядок удобнее чем ида по функционалу ?  |

|

|

Создано: 25 июля 2019 11:27 · Личное сообщение · #30 Кто-нибудь работал с ijiami (популярный пакер на китайском рынке)? Никак не получается прицепиться отладчиком, чтоб отладить libexec.so. Пробовал android_server, dbgserver. Android_server не пашет. Можно прицепиться dbgserver'ом, если перезагрузить телефон и сделать первый запуск, только команды gdb не работают и я не понимаю в каком процессе вообще нахожусь.  |

|

|

Создано: 25 июля 2019 12:07 · Личное сообщение · #31 |

| << 1 ... 36 . 37 . 38 . 39 . >> |

| eXeL@B —› Основной форум —› Взлом Android приложений |

Для печати

Для печати