| Сейчас на форуме: -Sanchez- (+8 невидимых) |

| eXeL@B —› Основной форум —› Взлом dotNET программ |

| << 1 ... 18 . 19 . 20 . 21 . 22 . 23 . 24 . 25 . 26 . 27 . 28 ... 49 . 50 . >> |

| Посл.ответ | Сообщение |

|

|

Создано: 30 августа 2010 22:59 · Поправил: s0l · Личное сообщение · #1 Со времени создания топика много обсудили, во много м разобрались и много осталось за кадром. Решил подшить выкладываемый софт и линки  Инструменты: - бодрый декомпилятор и отладчик - DE-ObfuScatE / Edit IL(Live) / Add payloads / Edit attributes(public/privet) / Copy strong names signing on EXE/DLL - Очень навороченый декомпилер, побробности . Рег-данные: Code:

- платный декомпилятор .NET - думаю все знают - есть много полезных вещей - определение защиты - сигнатурный анализатор - Opensource дизассемблер и дебаггер - профайлер и дизассемблер - что то декриптит, но что не понятно(с) zeppe1in - Assembler, Disassembler, Deobfuscator, IL editor and more... - Дампер .net'овских приложений. - трейсер от известного автора инструментов для .net - Opensource комбайн, на подобие SAE. Подробности - Неплохой трейсер для .Net приложений. Умеет делать трейсы не смешивая потоки как KDT. Умеет сравнивать трейсы двух запусков программы Рег-данные: Code:

- fix dumps after dumping them whit Dotnet Dumper or other similiar tools and will also fix nasty things: multiple assembly/module definitions, wrong extends, etc. - деобфускатор Статьи с хабры: - Субъективная теоретическая муть с хабры, выдаваемая за обзор обфускаторов(только для фанатов) - вот это уже годная статья, в которой рассматривается ручная обфускация в стихах и картинках - ну не знаю...прописные истины, но приятно, что все это есть на русском языке и нормально оформлено - один только заголовок чего стоит. По сути статья информативная Другое: [url=http://lifeinhex.com/string-decryption-with-de4dot/]String decryption with de4dot[/url - Last edit: 2012-02-17, Links fixed. Jupiter]  |

|

|

Создано: 25 июля 2012 21:17 · Личное сообщение · #2 |

|

|

Создано: 25 июля 2012 22:04 · Личное сообщение · #3 |

|

|

Создано: 25 июля 2012 22:16 · Личное сообщение · #4 |

|

|

Создано: 26 июля 2012 12:54 · Личное сообщение · #5 |

|

|

Создано: 29 июля 2012 16:18 · Поправил: igorca · Личное сообщение · #6 sendersu пишет: кажись ето баги самого протектора. Вряд ли Вот ещё одна программа http://rghost.ru/39464447 -код чистый,обфускации нет,при внесении изменений и сохранении файла в sae вылазит такая же хрень: Code:

Мне кажется какие то бока в mono.cecil.Вот только как это исправить?  |

|

|

Создано: 21 августа 2012 18:57 · Личное сообщение · #7 New version: 1.9.1 Supports the latest CryptoObfuscator build Fixed some Mono.Cecil antis and bugs  | Сообщение посчитали полезным: DimitarSerg, igorca | Сообщение посчитали полезным: DimitarSerg, igorca |

|

|

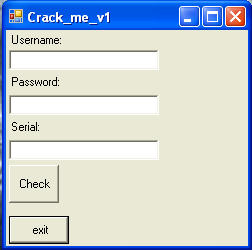

Создано: 01 сентября 2012 23:19 · Поправил: 4kusNick · Личное сообщение · #8 Может кому будет инетерсно, наткнулся на просторах инета на парочку интересных крякмишек с кастомными защитами: 1. В случае успеха, должен появиться мессаж бокс  и такой gui бокс  При запуске должен вываливаться мессаж бокс с надписью "Can you crack me?". Прога при запуске ломится в сеть, это нормально, она ничего не отсылает (только скачивает). 2. При запуске должно выглядеть так:  3. При запуске должно писать красными буквами "You did not bypassed the protection". После взлома должно писать зелеными "You did bypass the protection". 4. (там один false positive) Если кто-то из местных .NET-реверсеров порешает какие-нибудь из них, было бы интересно узнать подробности - используемый инструментарий и краткое описание процесса. ----- Флэш, ява, дотнет - на завтрак, обед и ужин. Unity3D на закуску.  |

|

|

Создано: 01 сентября 2012 23:51 · Поправил: Kr0ne · Личное сообщение · #9 |

|

|

Создано: 02 сентября 2012 00:25 · Личное сообщение · #10 |

|

|

Создано: 02 сентября 2012 00:46 · Поправил: Kr0ne · Личное сообщение · #11 |

|

|

Создано: 02 сентября 2012 01:38 · Поправил: 4kusNick · Личное сообщение · #12 Kr0ne пишет: Пишит что нет доступа на сайт вот так Ну да, так и задумано - вручную не скачается, там заголовок надо по-особому оформлять, в файлике видно как он его оформляет перед скачиванием ;) schokk_m4ks1k пишет: при правильном серийнике что должно быть? Про какой именно крякмикс вы говорите? ----- Флэш, ява, дотнет - на завтрак, обед и ужин. Unity3D на закуску.  |

|

|

Создано: 02 сентября 2012 10:24 · Поправил: ZaZa · Личное сообщение · #13 4kusNick пишет: 1. http://www.mediafire.com/?6k690ofnq96o7qgVirus TotalВ случае успеха, должен появиться мессаж бокс История скачки: Используя Reflector беру код скачки и вставляю в Visual Studio 2010... Ставлю бряк на запуск процесса и запускаю... Срабатывает бряк, иду в папку %Temp%/win и на всякий случай копирую оттуда два файла: crackme.exe и mscore.dll История снятия обфускации: Открываю в Reflector, вижу, что обфусцирован. Отправляю его в de4dot (1.9.1) - пишет ILProtector... Потом возникает ошибка и обфускация не снимается... DE4DOT запнулся... В аттаче файлы... Снялсь SAE... История анализа: Открываем опять в Reflector деобфусцированный файл. Идем в c0000002.ctor() Code:

Смотрим, качается текстовый файл users.txt, в котором только одна запись: BFEBFBFF000206A8 ))) Затем, если ProcessorID не содержится в скаченной строке, то все плохо, иначе все ГУД! ) Поэтому только патч возможен, ну или подмена ProcessorID, ну или подмена ответа с сервера... )) Как то так )))  edf8_02.09.2012_EXELAB.rU.tgz - CRACK.rar edf8_02.09.2012_EXELAB.rU.tgz - CRACK.rar

----- One death is a tragedy, one million is a statistic.  | Сообщение посчитали полезным: 4kusNick, Kr0ne | Сообщение посчитали полезным: 4kusNick, Kr0ne |

|

|

Создано: 11 сентября 2012 23:23 · Поправил: iggvwh · Личное сообщение · #14 Приветствую, коллеги. Прошу помощи в отломе с . Снял подписи, модифицировал, переподписал. С первого взгляда вроде заработало нормально, но если попытаться отразить свойства Чарта в PropertyGrid - неожиданно вылезла ошибка, что мол не найден dll-ка со старым стронг-нейм. Никак не могу понять, откуда ноги растут. Ссылка на тестовый проект с патчеными и родными длл-ками: Софт требует  |

|

|

Создано: 12 сентября 2012 00:21 · Личное сообщение · #15 Еще момент (не относящийся к посту выше). При использовании de4dot-1.9.1 был замечен баг с протектором .Net Reactor 4.4 - ряд публичных интерфейсов он ошибочно переименовал в своей манере. Так что рекомендую работать с параметром --dont-rename  | Сообщение посчитали полезным: djdram | Сообщение посчитали полезным: djdram |

|

|

Создано: 13 сентября 2012 23:44 · Личное сообщение · #16 |

|

|

Создано: 18 сентября 2012 10:10 · Личное сообщение · #17 Приветствую. Есть один вопрос. Для начала сформулирую суть проблемы и то что я сделал для её решения. Итак имеем прогу написанную под net4. Прога при старте лезет в инет и чекает регистрационные данные. Прога обвернута Eazfuscator.NET и примочкой "Code Virtualization" (имплементация виртуальной машины и засовывание в неё методов помеченных атрибутом [Obfuscation(Feature = "virtualization", Exclude = false)]). Требования для кряка: Никакой модификации exe и других сопутствующих модулей этой проги на винте. Необходимо обеспечить приватность кряка, что бы прога и даже винда ничего не узнала о его присутствии. Что было сделано: 1) Была написана dll , которая перехватывает send и recv в WS2_32.dll 2) Была написана прога для инжекции этой dll в net процесс. 3) В инжекторе был написан собственный лоадер, для того что бы винда ничего не знала о инжекции. те иными словами dllка инжектируется в net процесс руками, а не при помощи LoadLibrary. Алгоритм работы проги для инжекции: 1) Создаем CREATE_SUSPENDED процесс с net приложением. В этот момент как известно процесс не инициализирован, и в нем нет ничего  2) стартуем его, ждем пока загрузится mscoree.dll, затем его вновь тормозим и вешаем хук на _CorExeMain Таким образом получаем breakpoint на entrypoint. 3) стартуем процесс и ждем срабатывания хука на _CorExeMain. 4) Инжектируем свою длл, и отдаем управление обратно _CorExeMain 5) выходим из инжектора. Итак всё это хозяйство работает, но изредка дает осечки. А именно иногда _CorExeMain, успевает вызваться быстрее нежели мы вешаем на неё хук. Ну а теперь собственно вопрос. -) Есть ли более человеческий способ брякнуться на entrypoint стартуемого net приложения?  |

|

|

Создано: 18 сентября 2012 11:13 · Личное сообщение · #18 Вестимо, косяк в п. 2: стартуем его, ждем пока загрузится mscoree.dll. А именно интересует, как ждёшь загрузки? Если там что-то вроде Sleep(100); EnumModules, то руки отрывать за такую реализацию. Не удивительно, что не работает. Как вариант-повесь отладку процесса, отладчику придёт сообщение о загруженной длл. Потом сделаешь детач, когда отладчик не нужен. Ибо .нет вряд ли отладчик проверяет.  | Сообщение посчитали полезным: lolo133 | Сообщение посчитали полезным: lolo133 |

|

|

Создано: 18 сентября 2012 11:16 · Личное сообщение · #19 |

|

|

Создано: 18 сентября 2012 13:11 · Поправил: lolo133 · Личное сообщение · #20 |

|

|

Создано: 19 сентября 2012 18:45 · Поправил: 4kusNick · Личное сообщение · #21 .NET Reactor Decryptor 1.7 (от 23 июня 2012) What's new: - Dll suport - the LoadAssembly option  1f81_19.09.2012_EXELAB.rU.tgz - Reactor_Decryptor.zip 1f81_19.09.2012_EXELAB.rU.tgz - Reactor_Decryptor.zipVovan666 Спасибо, оно, но я уже сам залез на tuts4you и отыскал. ----- Флэш, ява, дотнет - на завтрак, обед и ужин. Unity3D на закуску.  |

|

|

Создано: 19 сентября 2012 18:52 · Поправил: Vovan666 · Личное сообщение · #22 |

|

|

Создано: 19 сентября 2012 19:04 · Личное сообщение · #23 Кстати, кто чем вообще IL патчит? Есть ли еще что-то достойное кроме SAE, Reflexil, Dile, ILdasm? А то попалась сборка, которая даже без внесения каких либо изменений после пересохранения начинает падать при запуске. При пересохранении в SAE, Reflexil я имею ввиду. В Dile (и в старом и в новом) и в ILDasm - оно вообще не открывается. ----- Флэш, ява, дотнет - на завтрак, обед и ужин. Unity3D на закуску.  |

|

|

Создано: 19 сентября 2012 22:05 · Личное сообщение · #24 |

|

|

Создано: 19 сентября 2012 22:12 · Поправил: 4kusNick · Личное сообщение · #25 Накрыта .NET Reactor. do4dot нормально деобфусцирует, но решил попробовать пропатчить без деобфускации, благо там патч очень простой и легко производится даже на обфусцированной версии, если бы вот только сохранить изменения можно было =) И тут даже если есть защита от изменений - срабатывает скорее не она, а кривые IL едиторы - раз если я даже ничего не меняю, едиторы все равно сохраняют сборку с изменениями. Видимо правят какие-нибудь кривые атрибуты или еще чего, т.к. после сохранения даже размер у сборок немного другой выходит. ----- Флэш, ява, дотнет - на завтрак, обед и ужин. Unity3D на закуску.  |

|

|

Создано: 20 сентября 2012 01:00 · Личное сообщение · #26 |

|

|

Создано: 20 сентября 2012 09:19 · Личное сообщение · #27 |

|

|

Создано: 20 сентября 2012 09:29 · Личное сообщение · #28 4kusNick И тут даже если есть защита от изменений - срабатывает скорее не она, а кривые IL едиторы... ИМХО, возможно это специальная деятельность протектора. К примеру я использовал (как и многие наверно) SAE для восстановления заголовка у сборок (чтоб они виделись в рефлекторе) которые были защищены .Net Reactor. Достаточно было пересохранить сборку (без изменений) после открытия в SAE. И у SAE и у Reflexil одна начинка - Mono.Cecil. Не думаю, что в ней много багов, поскольку она используется в более-менее серьезных проектах. P.S. IL-код падчу в самописных патчах на базе той же Mono.Cecil. Чтоб не забыть что нужно делать в средующем релизе софта

|

|

|

Создано: 20 сентября 2012 09:49 · Личное сообщение · #29 4kusNick пишет: Кстати, кто чем вообще IL патчит? CFF Explorer патчу.  | Сообщение посчитали полезным: 4kusNick | Сообщение посчитали полезным: 4kusNick |

|

|

Создано: 20 сентября 2012 13:35 · Поправил: 4kusNick · Личное сообщение · #30 Всем спасибо за советы, разобрался, пропатчил в hex редакторе - все прекрасно! Для просмотра байт команд заюзал ILdasm. Смещение нужного метода в hex-редакторе искал так: RVA метода - VA секции .text + raw адрес секции .text Потом занопил (0x00) все что надо было - софтина поддалась, видимо проверок на целостность файла этот прот не добавляет. ----- Флэш, ява, дотнет - на завтрак, обед и ужин. Unity3D на закуску.  |

|

|

Создано: 23 сентября 2012 13:13 · Поправил: lolo133 · Личное сообщение · #31 |

| << 1 ... 18 . 19 . 20 . 21 . 22 . 23 . 24 . 25 . 26 . 27 . 28 ... 49 . 50 . >> |

| eXeL@B —› Основной форум —› Взлом dotNET программ |

| Эта тема закрыта. Ответы больше не принимаются. |

.

.  Для печати

Для печати